微软发布了一个 PowerShell 脚本,以帮助 Windows 用户和管理员更新可引导介质,以便在今年晚些时候针对 BlackLotus UEFI 引导工具包的缓解措施实施之前,让可引导介质使用新的 “Windows UEFI CA 2023” 证书。

BlackLotus 是一种 UEFI 引导工具包,能够绕过安全启动(Secure Boot)并控制操作系统的启动过程。一旦获得控制权,BlackLotus 可以禁用 Windows 安全功能,如 BitLocker、基于虚拟机监控程序的代码完整性(HVCI)以及微软 Defender 防病毒软件,从而使其能够在最高权限级别部署恶意软件且不被察觉。

2023 年 3 月以及 2024 年 7 月,微软针对一个被追踪为 CVE – 2023 – 24932 的安全启动绕过漏洞发布了安全更新,该更新撤销了 BlackLotus 所使用的存在漏洞的引导管理器。然而,此修复默认处于禁用状态,因为错误地应用更新或设备上出现冲突可能导致操作系统无法再加载。相反,分阶段推出修复措施可让 Windows 管理员在 2026 年之前某个时间强制实施该修复之前对其进行测试。

启用后,该安全更新会将 “Windows UEFI CA 2023” 证书添加到 UEFI 的 “安全启动签名数据库” 中。然后,管理员可以安装使用此证书签名的更新版本引导管理器。

这个过程还包括更新安全启动禁止签名数据库(DBX),以添加 “Windows Production CA 2011” 证书。此证书用于对较旧的、存在漏洞的引导管理器进行签名,一旦被撤销,这些引导管理器将变得不可信且无法加载。

但是,如果应用缓解措施后设备启动出现问题,你必须首先更新可引导介质,以使用 Windows UEFI CA 2023 证书来解决 Windows 安装过程中的故障。微软在一份关于 CVE – 2023 – 24932 修复措施分阶段推出的支持公告中解释道:“如果在应用缓解措施后设备出现问题且无法启动,你可能无法从现有介质启动或恢复设备。恢复或安装介质需要更新,以便在已应用缓解措施的设备上正常使用。”

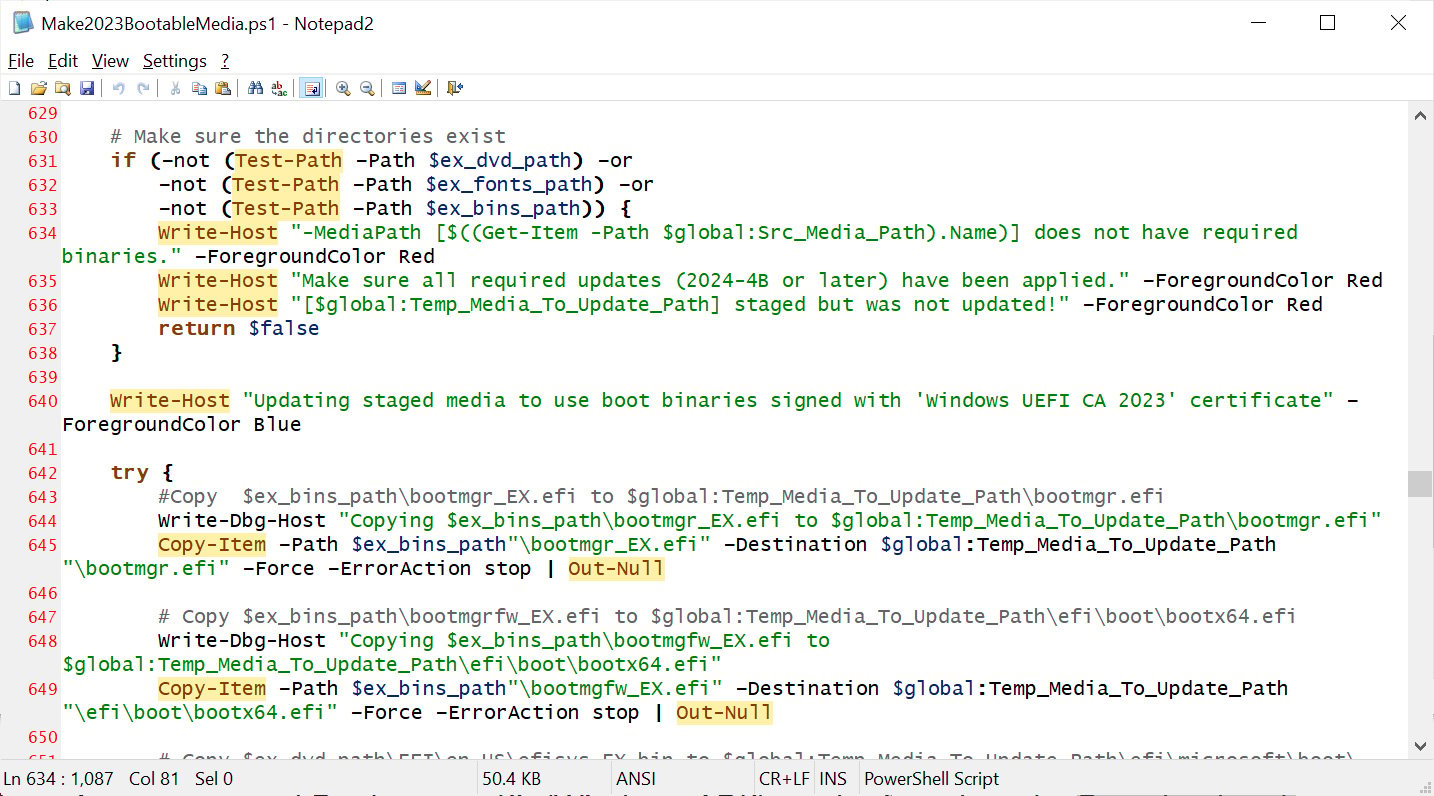

昨天,微软发布了一个 PowerShell 脚本,帮助你更新可引导介质,使其使用 Windows UEFI CA 2023 证书。

用于将 CVE – 2023 – 24932 缓解措施应用于可引导 Windows 介质的脚本

来源:BleepingCompute

来源:BleepingCompute

一份关于该脚本的新支持公告解释说:“本文所述的 PowerShell 脚本可用于更新 Windows 可引导介质,以便该介质可在信任 Windows UEFI CA 2023 证书的系统上使用。”

该 PowerShell 脚本可从微软下载,可用于更新 ISO CD/DVD 镜像文件、USB 闪存驱动器、本地驱动器路径或网络驱动器路径的可引导介质文件。

要使用此工具,你必须首先下载并安装 Windows ADK,这是此脚本正确运行所必需的。

运行该脚本时,它将更新介质文件以使用 Windows UEFI CA 2023 证书,并安装使用此证书签名的引导管理器。

强烈建议 Windows 管理员在安全更新进入强制实施阶段之前测试此过程。微软表示这将在 2026 年底前完成,并将在开始前提前六个月发出通知。

发表评论

您还未登录,请先登录。

登录