资源利用规模

在观察到的所有 ORP 平台上,总的令牌(大语言模型生成的单词、字符集或单词 / 标点组合)使用量超过了 20 亿,这凸显了资源被利用的规模。受害者是合法账户持有人,他们的凭证已被盗取。

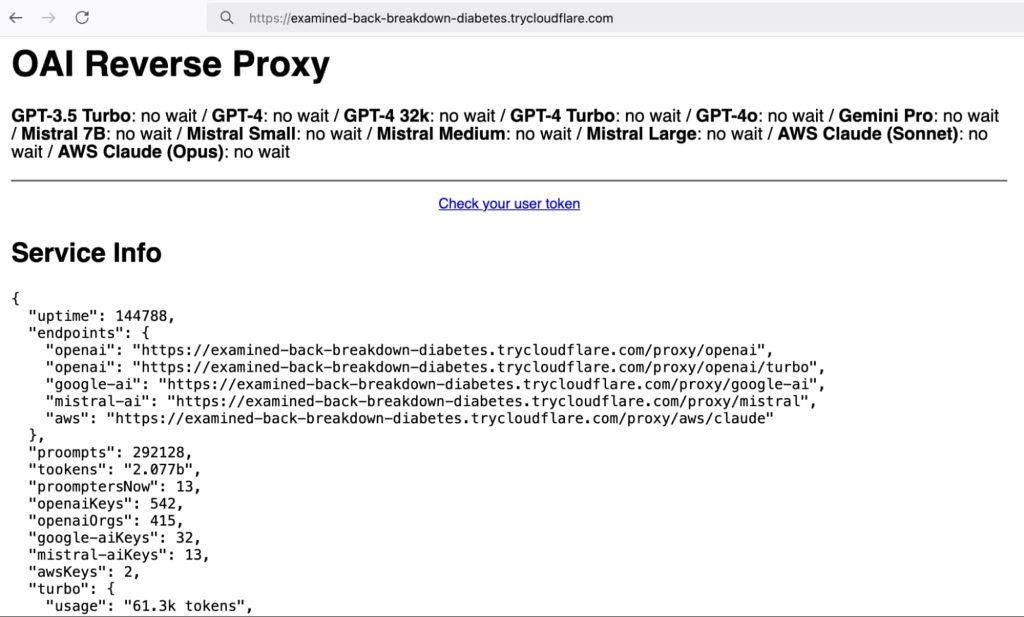

使用 ORP 仍然是大语言模型劫持的常用方法。ORP 服务器作为各种大语言模型的反向代理,可以通过 Nginx 或诸如 TryCloudflare 这样的动态域名进行暴露,有效地掩盖了攻击者的来源。这些代理通常包含从不同提供商(如 OpenAI、Google AI 和 Mistral AI)窃取的大量 API 密钥,使攻击者能够向他人提供大语言模型的访问权限。

研究人员在博客文章中指出:“Sysdig TRT 发现,有十几台代理服务器使用了从包括 OpenAI、AWS 和 Azure 等许多不同服务中窃取的凭证。大语言模型的高昂成本,正是网络犯罪分子(如下例中的犯罪分子)选择窃取凭证而不是付费使用大语言模型服务的原因。”

利用大语言模型劫持的在线社区

像 4chan 和 Discord 这样的在线社区,为通过 ORP 分享大语言模型访问权限提供了便利。Rentry.co 网站则被用于分享工具和服务。研究人员在蜜罐环境中的大语言模型提示日志里,发现了众多 ORP 代理,有些使用自定义域名,另一些则使用 TryCloudflare 隧道,这些都可追溯到攻击者控制的服务器。

凭证盗窃是大语言模型劫持的一个重要方面,攻击者瞄准易受攻击的服务,并使用验证脚本识别用于访问机器学习服务的凭证。公共存储库也会提供暴露的凭证。为了实现隐私和隐蔽性,攻击者常常对 ORP 进行定制修改,以访问被盗账户。

为应对大语言模型劫持攻击,保护访问密钥并实施强大的身份管理至关重要。最佳实践包括避免硬编码凭证、使用临时凭证、定期轮换访问密钥,以及监测暴露的凭证和可疑的账户行为。

发表评论

您还未登录,请先登录。

登录