2024 年,RansomHub在 ALPHV和 LockBit两大勒索软件组织活动中断后,成为了主要的勒索软件威胁,目标指向 600 多家机构。国际网络安全公司 Group-IB 揭示了其在网络犯罪领域的迅速崛起。

Group-IB 最新的研究成果独家分享给了Hackread.com,该研究强调了勒索软件即服务(RaaS)运营的突然兴起,其中有一个组织在这一领域非常活跃,它就是 RansomHub。RansomHub于 2024 年初出现,利用 ALPHV和 LockBit等其他知名勒索软件组织活动中断的机会,迅速发展成为了该领域的主要参与者。

Group-IB 的调查显示,RansomHub”在诸如 RAMP 论坛等地下论坛上,策略性地宣传其合作项目,积极招募那些来自已解散的勒索软件组织的成员,这有助于他们迅速扩大影响力和攻击范围。

进一步的调查表明,RansomHub 很可能从 Knight 组织(又名 Cyclops)那里获取了其勒索软件和Web应用程序的源代码,这表明了网络犯罪世界中各组织之间相互关联的本质。通过利用现有的资源,RansomHub加快了其开发和部署的速度,迅速成为了一个重大威胁。他们的勒索软件是为跨平台兼容性而设计的,目标涵盖了各种操作系统和架构,包括 Windows、ESXi、Linux 和 FreeBSD。这种多功能性使他们能够最大限度地扩大潜在的攻击目标范围。

RansomHub 的运营手段极为复杂精细。他们运用先进的技术,比如利用零日漏洞,并使用像 PCHunter 这样的工具来绕过终端安全解决方案。他们能够迅速将新发现的漏洞武器化,这一适应能力常常让防御者来不及给系统打补丁。他们还熟练运用传统的攻击方法,比如在必要时对虚拟专用网络(VPN)服务进行暴力破解攻击。

在完成初步的侦察并利用漏洞进入目标网络后,他们会在被入侵的网络中建立持久的控制权限,然后进行内部侦察,识别并锁定像网络附加存储(NAS)和备份系统等关键资产。数据窃取是他们的一个关键目标,他们会使用像 Filezilla 这样的工具,将敏感信息传输到外部的命令与控制服务器上。

RansomHub 攻击的最后阶段通常包括数据加密和敲诈勒索。他们会禁用备份服务,并部署勒索软件使数据无法访问,从而有效地使受害组织陷入瘫痪。其勒索软件本身具备先进的功能,包括能够终止虚拟机、删除卷影副本以及清除系统事件日志。这种全面的攻击方式旨在最大限度地扩大攻击的影响,并增加受害者支付赎金的可能性。

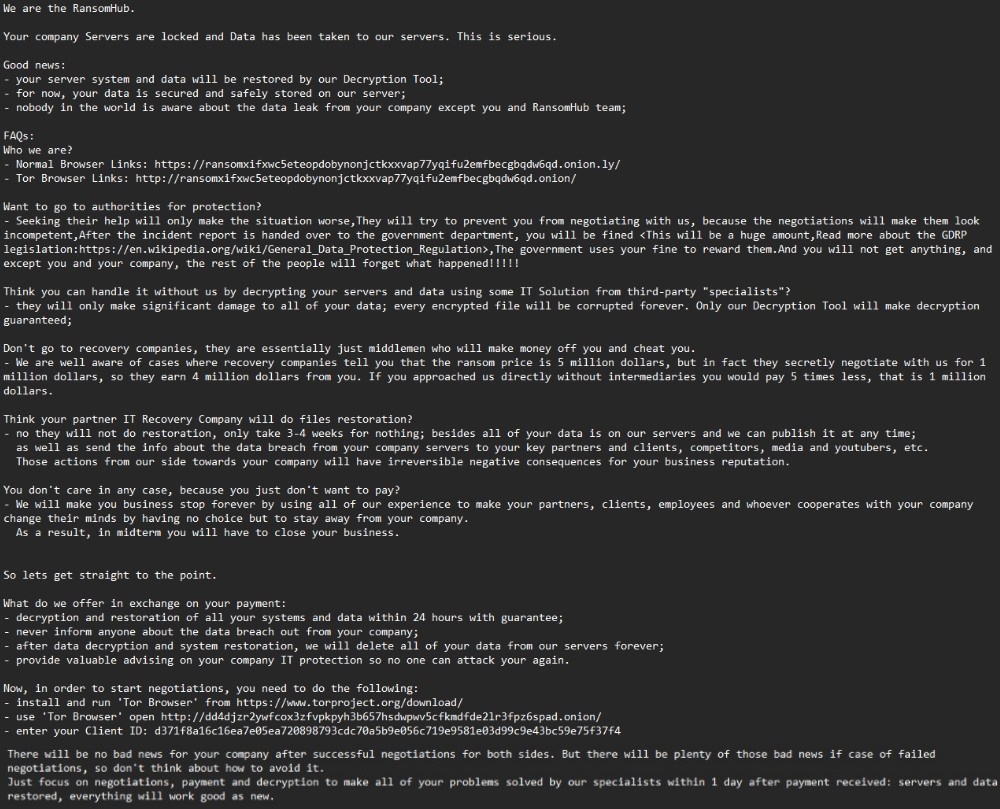

RansomHub勒索软件团伙的勒索信(来源:国际网络安全公司 Group-IB)

根据 Group-IB 的报告,该勒索软件的不同变种是针对特定平台定制的,每个变种都有其各自的命令行选项。特别是 Windows 变种,对执行过程提供了广泛的控制选项,包括在安全模式下执行以及网络传播能力。

Group-IB 称:RansomHub已经攻击了全球 600 多家机构,涉及医疗保健、金融、政府和关键基础设施等多个领域,这使其稳稳地成为了 2024 年最活跃的勒索软件组织。

Group-IB 调查了一起持续时间不到 14 小时的 RansomHub 的特定攻击事件。攻击者最初利用了Palo Alto防火墙的一个漏洞(CVE-2024-3400),然后通过暴力破解 VPN 凭据来获取访问权限。接着,他们利用 CVE-2021-42278(sAMAccount 欺骗漏洞)和 CVE-2020-1472(零登录漏洞)来控制域控制器,在网络内部横向移动,访问网络附加存储(NAS)服务器和共享文件夹,并使用 Filezilla 窃取数据。

这次攻击的高潮是禁用备份、部署勒索软件,最终对关键数据进行加密。攻击者随后撤离,留下了他们活动的痕迹,Group-IB 的DFIR团队对这些痕迹进行了进一步调查。从最初的入侵到最终的数据加密,这一攻击过程被 Group-IB 以图片的形式直观地呈现了出来。

这凸显了修复已知漏洞的重要性,正如 Outpost24 公司的首席信息安全官(CISO)Martin Jartelius所强调的那样:“在零日漏洞利用或供应链攻击的情况下,很难去指责受害者。但当一个组织被一个已经修复了四年多的漏洞攻击时,很明显,该组织内部有人明知存在重大风险却仍选择冒险。” Martin解释道。

“攻击链并非从利用漏洞开始,而是从最初的访问开始。各组织必须专注于加固其外部攻击面,并对员工进行培训,以降低被入侵的可能性。让系统处于未打补丁的状态或故意使其存在漏洞,是严重的安全失误。”

发表评论

您还未登录,请先登录。

登录