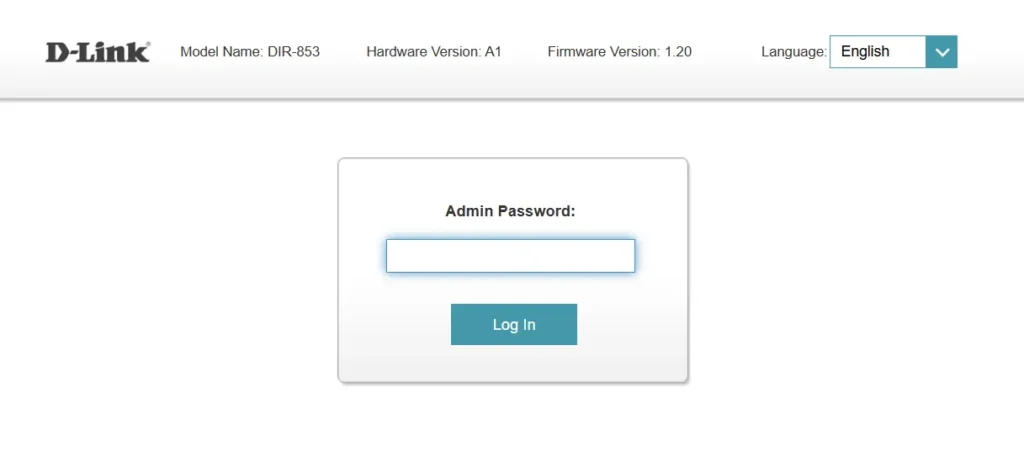

D-Link 发布了一份安全公告,涉及影响运行固件版本 1.20B07 的 DIR-823 A1 版无线路由器的多个漏洞。这些漏洞包括基于栈的缓冲区溢出和命令注入缺陷,攻击者可利用它们控制受影响的设备。

公告指出,DIR-823 A1 版于 2024 年 3 月 31 日到达寿命终止(EOL)和服务终止(EOS)状态。这意味着该设备不再接收 D-Link 提供的安全更新或支持。正如公告中所述:“已达到寿命终止 / 服务终止状态的产品,将不再接收设备软件更新和安全补丁,并且不再受 D-Link 美国公司(D-Link Systems, Inc.)支持。”

运行固件 FW1.20B07 的 DIR-823(A1 版)被发现存在多个基于栈的缓冲区溢出漏洞和一个命令注入缺陷,攻击者可利用这些漏洞控制设备、执行任意代码或导致系统崩溃。这些漏洞已被公开披露,增加了在现实中被利用的风险。

已披露的漏洞包括:

1.CVE – 2025 – 25740 至 CVE – 2025 – 25742,以及 CVE – 2025 – 25745 至 CVE – 2025 – 25746:可通过不同模块中的各种参数触发的基于栈的缓冲区溢出漏洞。

2.CVE – 2025 – 25743:SetVirtualServerSettings 模块中的命令注入漏洞。

3.CVE – 2025 – 25744:SetDynamicDNSSettings 模块中的基于栈的缓冲区溢出漏洞。

D-Link 建议受影响路由器的用户 “淘汰并更换” 设备。由于不会提供安全更新,更换路由器是缓解这些漏洞风险的唯一方法。

发表评论

您还未登录,请先登录。

登录