Knownsec 404 高级威胁情报团队最近的一项调查发现,臭名昭著的 DarkHotel 高级持续性威胁(APT)组织发动了新一轮复杂的网络攻击。此次攻击运用了包括基于模块化远程过程调用(RPC)的执行、双层动态链接库(DLL)注入以及系统文件模仿等先进技术,标志着该组织不断发展的网络攻击手段又一次升级。

DarkHotel 组织于 2014 年首次引起安全厂商的关注,据报道其活动可追溯至 2010 年。该组织因将目标锁定为入住豪华酒店的企业高管和国家政要而声名狼藉,这也是其名称 DarkHotel 的由来。尽管他们最初的目标集中在酒店行业,但 Knownsec 404 团队观察到,近年来他们的攻击目标发生了转变。如今,DarkHotel 的攻击目标范围更广,涵盖了外贸、政府机构、研究机构以及军工行业。报告强调,DarkHotel 是 “频繁对周边国家发动攻击的 APT 组织之一”。

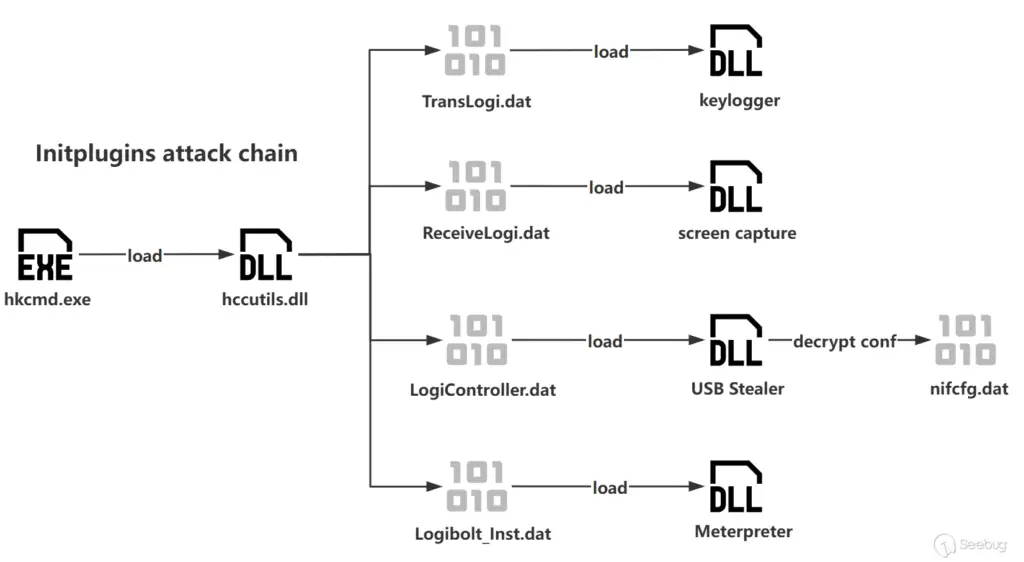

Knownsec 404 团队捕捉到的最新攻击活动,利用了Microsoft 签名的系统程序来侧面加载恶意 DLL 文件,最终导致恶意组件被解密并加载。有趣的是,报告指出:“与该组织在 2023 年被发现时所使用的 InitPlugins 框架相比,在此次攻击活动中该框架已得到升级。”

该报告强调了 DarkHotel 组织在网络攻击方面的精湛手段。该组织展现出了很强的反检测能力,甚至能够 “在受害者主机上运行着主动防御和杀毒软件的情况下” 实施攻击。攻击者熟练掌握与 MFC 相关的加载机制,并且拥有 “极强的编码能力”。他们的代码采用了多种混淆技术和双层注入机制,在保证注入代码稳定性的同时,增加了分析的难度并隐藏了他们的活动。

DarkHotel 组织采用模块化加载方式,将加密的模块文件伪装成系统文件。为了增强欺骗性,“他们甚至修改了伪装文件的时间戳,使其与系统文件 kernel32.dll 的时间戳一致”,这一策略旨在让恶意文件看起来像是合法文件。此外,攻击者利用远程过程调用(RPC)技术来执行组件功能,将通信组件与功能组件分离,并使用不同的计划任务来维持攻击的持续性。

此次捕获的攻击涉及多个组件,包括键盘记录器、屏幕截图工具、USB 数据窃取工具以及 Meterpreter 框架。Knownsec 的分析显示,此次攻击与 DarkHotel 组织之前的活动有很强的关联性。具体来说,“在此次捕获的攻击活动中加载的组件与 2023 年 initplugins 攻击活动中使用的组件完全相同”。此外,攻击者继续使用异或(XOR)算法进行加密和解密,这是 DarkHotel 组织行动的一个显著特征。这些在战术、技术和流程(TTPs)方面的相似性,让Knownsec “高度确信此次捕获的样本是 DarkHotel 组织的手笔”。

该报告突出了 DarkHotel 组织战术上的一个重要演变。“与该组织之前的攻击活动相比,这次‘DarkHotel ’将远程控制组件(Meterpreter)与功能组件(键盘记录、屏幕截图和 USB 数据窃取)分离开来,以便分别进行加载和操作”。Knownsec 认为,这种分离可能是为了提高其攻击的韧性,防止在单个组件被检测到时整个攻击行动失败。

发表评论

您还未登录,请先登录。

登录