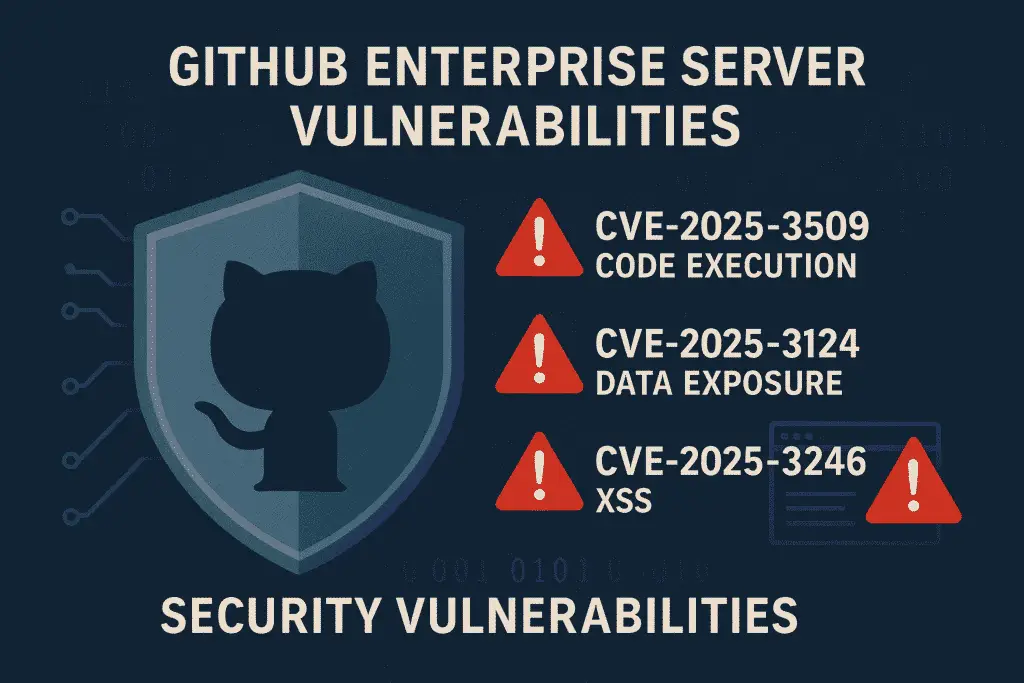

GitHub 已发布安全更新,以修复 GitHub Enterprise Server 中的多个漏洞,其中包括一个严重的高危漏洞,攻击者可能利用该漏洞执行任意代码。使用 GitHub Enterprise Server 的组织被敦促迅速应用这些补丁,以保护其系统安全。

高危代码执行漏洞

GitHub Enterprise Server 的预接收钩子(pre-receive hook)功能中存在一个漏洞(CVE-2025-3509)。这一漏洞可能使恶意攻击者得以执行任意代码,进而可能导致权限提升和系统被完全攻破。攻击者可以通过绑定到动态分配的、暂时可用的端口来利用该漏洞,比如在热补丁升级期间。

需要注意的是,这个漏洞只有在特定的操作条件下才能被利用,比如在热补丁更新过程中。此外,利用该漏洞需要具备站点管理员权限,或者是拥有修改包含预接收钩子的存储库权限的用户。

信息泄露漏洞

一个中等严重程度的漏洞(CVE-2025-3124)可能会让攻击者查看已登录用户无权查看的私有存储库名称。该问题出现在 GitHub 高级安全概览中,原因是在使用 “仅已存档(only archived:)” 进行筛选时,缺少权限检查。

跨站脚本漏洞

另一个严重的高危漏洞(CVE-2025-3246)涉及到 GitHub 的 Markdown 渲染中对输入的处理不当。攻击者可以利用这一漏洞在数学公式块(\(..\))中嵌入恶意的 HTML/CSS 代码,从而导致跨站脚本攻击(XSS)。成功利用该漏洞需要访问目标 GitHub Enterprise Server 实例,并且需要特权用户与恶意元素进行交互。GitHub 已经通过禁止数学公式块过早地被美元符号转义,并改进了数学公式渲染内容,以确保未被包裹的内容得到正确转义,从而缓解了这一问题。

受影响的版本和缓解措施

以下版本的 GitHub Enterprise Server 受到影响:

1.受影响版本范围:3.13.0 至 3.13.13;3.13.14 及以上版本不受影响

2.受影响版本范围:3.14.0 至 3.14.10;3.14.11 及以上版本不受影响

3.受影响版本范围:3.15.0 至 3.15.5;3.15.6 及以上版本不受影响

4.受影响版本范围:3.16.0 至 3.16.1;3.16.2 及以上版本不受影响

GitHub 已发布了修复这些漏洞的补丁版本。对于管理员来说,将其 GitHub Enterprise Server 实例升级到最新的不受影响的版本至关重要,以确保其系统和数据的安全。

发表评论

您还未登录,请先登录。

登录