一种被称为“SmartAttack”的新攻击使用智能手表作为隐蔽的超声波信号接收器,从物理隔离(气隙)系统中窃取数据。

气隙系统通常部署在政府设施、武器平台和核电站等关键任务环境中,与外部网络物理隔离,以防止恶意软件感染和数据盗窃。

尽管存在这种孤立性,但他们仍然容易受到内部威胁的入侵,例如使用 USB 驱动器的流氓员工或国家支持的供应链攻击。

一旦渗透,恶意软件就可以秘密运行,使用隐蔽技术来调节硬件组件的物理特性,将敏感数据传输到附近的接收器,而不会干扰系统的正常运行。

SmartAttack 由以色列大学研究人员设计,该研究人员由 Mordechai Guri 领导,Mordechai Guri 是隐蔽攻击通道领域的专家,他之前曾提出过使用 LCD 屏幕噪声、RAM 调制、网卡 LED、USB 驱动器射频信号、SATA 电缆和电源泄露数据的方法。

虽然在许多情况下,对气隙环境的攻击是理论上的,并且极难实现,但它们仍然提供了有趣且新颖的数据泄露方法。

SmartAttack 的工作原理

SmartAttack 要求恶意软件以某种方式感染气隙计算机,以收集敏感信息,例如击键、加密密钥和凭据。然后,它可以使用计算机的内置扬声器向环境发射超声波信号。

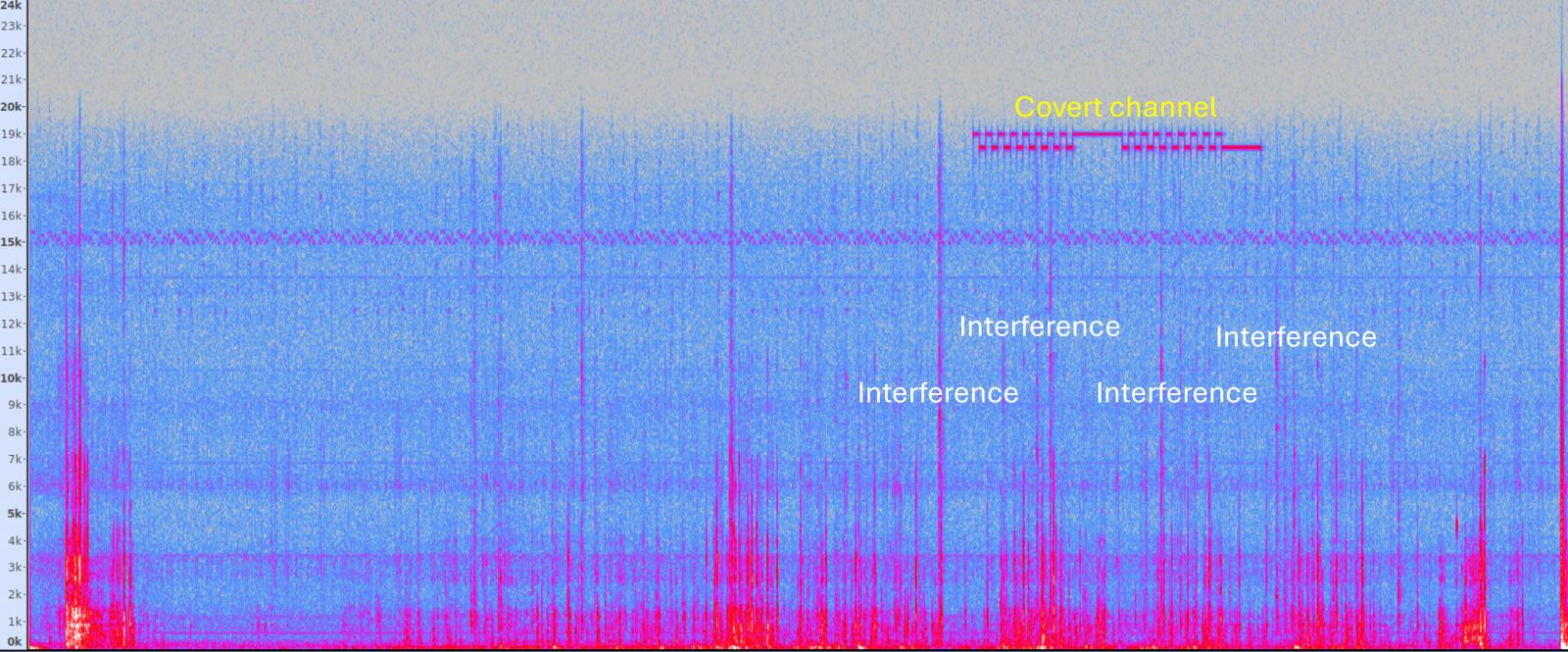

通过使用二进制频移键控 (B-FSK),可以调制音频信号频率以表示二进制数据,即 1 和 0。18.5 kHz 的频率表示“0”,而 19.5 kHz 的频率表示“1”。

的干扰来源:arxiv.org

这个范围内的频率是人类听不见的,但仍然可以被附近人佩戴的智能手表麦克风捕捉到。

智能手表中的声音监控应用程序应用信号处理技术来检测频移并解调编码信号,同时还可以应用完整性测试。

数据的最终泄露可以通过 Wi-Fi、蓝牙或蜂窝连接进行。

智能手表可以由流氓员工故意配备此工具,也可以由外人在佩戴者不知情的情况下感染它。

性能和限制

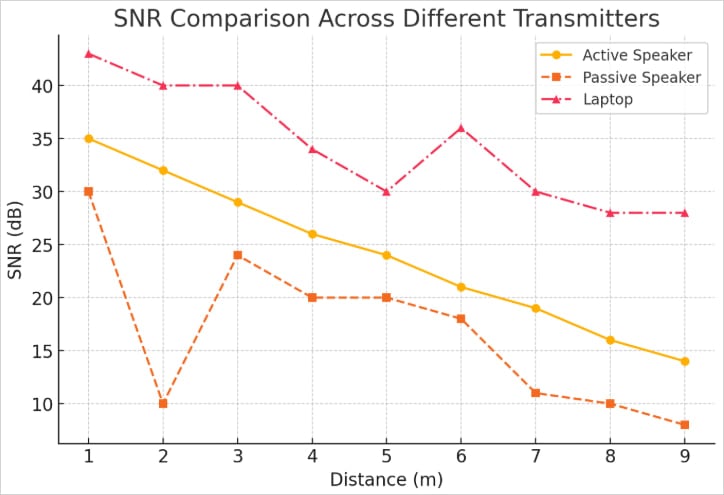

研究人员指出,与智能手机相比,智能手表使用小型、低 SNR 的麦克风,因此信号解调非常具有挑战性,尤其是在较高频率和较低信号强度的情况下。

甚至发现手腕方向在攻击的可行性中也起着至关重要的作用,当手表与计算机扬声器有“视线”时效果最佳。

根据发射器(扬声器类型),最大传输范围在 6 到 9 米(20 – 30 英尺)之间。

来源:arxiv.org

数据传输速率范围为每秒 5 位 (bps) 至 50 bps,随着速率和距离的增加,可靠性会降低。

.jpg)

来源:arxiv.org

研究人员表示,对抗 SmartAttack 的最佳方法是禁止在安全环境中使用智能手表。

另一种措施是从气隙机器上移除内置扬声器。这将消除所有声学隐蔽通道的攻击面,而不仅仅是 SmartAttack。

如果这些都不可行,那么通过宽带噪声发射、基于软件的防火墙和音频间隙进行超声波干扰仍然可以证明是有效的。

发表评论

您还未登录,请先登录。

登录