过去几十年间,在不择手段的网络运营商和浏览器厂商之间一直存在着暗流涌动的竞争。前者利用难以删除的所谓“僵尸插件”摆出千变万化的阵型,并且通过嗅探过去访问过的成千上万的站点来大力攻击。而后者一直在努力修复漏洞来防止隐私受到侵犯。问题是,只要他们修复了一个漏洞,黑客们就能找到新的漏洞。

上周,有研究人员表示,网络大师们可以利用两个未打补丁的漏洞来追踪访问网站的数以百万的用户。通过这个手段,黑客们可以让网站编译以前访问过的域列表,利用依然存在的追踪插件标记用户,而这一切即使用户已经刷新了历史浏览记录、删除了常规插件也不能避免。更讽刺的是,那些相对较先进的安全功能中已经内置了谷歌和火狐浏览器,有些技术对这些功能的滥用会导致谷歌和火狐直接进入其他主流浏览器中。

历史嗅探攻击对于那些严格遵守HTTP传输协议(HSTS)访问网站的人来说是无效的。该规范使得网站只有收到加密的HTTP连接接入时才允许浏览器运行,同时禁止任何不安全HTTP链接的使用。这项措施被用来防止降级攻击,在银行、云服务和其它敏感网站中广泛运用。通过降级攻击,黑客可以篡改终端用和和服务器之间的网络连接,这样就可以通过HTTPS连接利用HTTP来窃取修改数据。

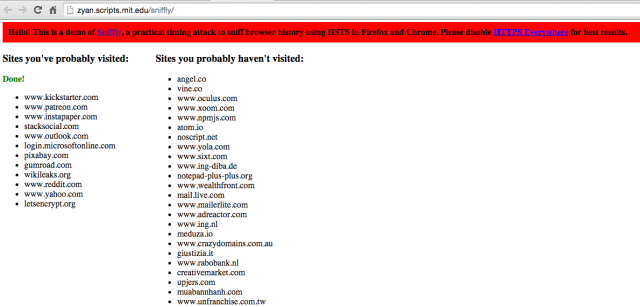

上周在圣地亚哥举行的Toorcon安全会议中,独立研究员南燕竹示范了网站是如何利用HSTS保护来查找出访问者先前访问之站点的。攻击者们通过在HSTS保护网站中嵌入非存在图像来达成此类攻击。之后无良网站利用JavaScript技术计算一次错误登记所需时间。如果用户之前访问过此类网站,这种错误将在几毫秒之内发生。如果时间超过几毫秒,那么黑客们就会知道该网站从未被访问过。

朱与谷歌、火狐浏览器合作开发了一个概念攻击网站。她表示,为了抵制其他浏览器,代码可能会被修改。她已经公布了被她称为Sniffy开发的资源。其演讲视频在这里。

一份类似的漏洞报告早在去年十一月就报告给了谷歌开发者们,但是当时他们并没有任何要修复它们的计划,并且声称“预防源头泄露是徒劳的”。

僵尸插件再次崛起

在同一次Toorcon会谈上,朱还描述了一种途径,网站可以追踪谷歌用户,就算是在每次访问之后都删除插件也没用。不同于滥用HSTS,超级插件技术利用的是HTTP公钥定扎中的漏洞。这是一种独立的安全措施,也被称作证书定扎,当日后浏览器接入所有的加密连接时允许网站指定具体的HTTPS凭证,这种安全措施通过这样的方式来识别凭证伪造。此类官方的识别措施需要网站给浏览器指定各种不同的凭证。

无良网站可以通过因人而异的固定文本滥用该项标准。他们可以在后续访问中阅读文本,并且利用浏览器插件收集到的特定信息来追踪用户的常用网站。但与插件不同的是,即使插件被删除,这种证书定扎依然存在。

用户可以在地址栏输入chrome://net-internals/#hsts ,然后删除那些设定了证书定扎的特定域名。但是用户想要知道所有这些非法网站是不可能的。另一种方法就是,导航到首选项,选择“清除所有浏览记录”,但是这样做的代价就是,人们不再能方便地找到想要的数据了。

迄今为止,谷歌和火狐是仅有的两个可以兼容证书定扎的浏览器。但是Mozilla称,火狐仍不支持证书定扎报告功能。所以虽然目前为止攻击只针对谷歌用户,未来它可能会攻击绝大多数的浏览器,所以这些浏览器急需采用防伪措施。

从某种角度来说,上述两种浏览器拥有的指纹图谱技术的影响力大不如以前的技术。比如说,历史嗅探技术,它只记录域和子域,而不需要记录整个资源定位符。而且,它只追踪对HSTS保护网站的访问,尽管这种限制有可能会随着时间的推移变得越来越不严格,这是因为这种技术适用于越来越多的网站。当人们使用了无处不在的HTTP浏览器插件时,这种手段也可能是缓慢并且有大量的错误的,但是改进代码可能会改善这种缺陷。

有些人认为可以通过特定标示来防范,过去一年中研究人员已经找到了其他的方式来追踪这类用户。有一种技术利用像requestAnimationFrame这样的编程接口,从而生成曾经访问过网站的列表。另一种滥用HSTS技术开发的超级插件可以追踪用户在隐私模式下的浏览情况。还有一种技术甚至针对使用Tor浏览器隐藏其IP地址和其他识别特征的用户。它通过衡量每个人在电脑键盘上按键方式的微小差异来配置文件、跟踪个人浏览网站。

不管人们采取怎样的防御措施,被他人在线追踪的可能性也越来越大。

“其实有许多浏览器指纹图谱技术,但是人们还没有研发出来,这些技术会利用浏览器新功能,比如HPKP HSTS,以及安全条款的相关内容”,朱对Ars说,“有的人认为因为抵御不了这种攻击,指纹图谱技术做的是很失败的。我觉得从某种程度上说,他们可能是对的。”

发表评论

您还未登录,请先登录。

登录