一个众所周知的广告软件正在通过一个专门为安全设置的功能窗口来避免用户安装防病毒产品。

这个程序被称为Vonteera,该程序滥用由Windows用户访问控制(UAC)用来执行可执行文件的数字签名验证。

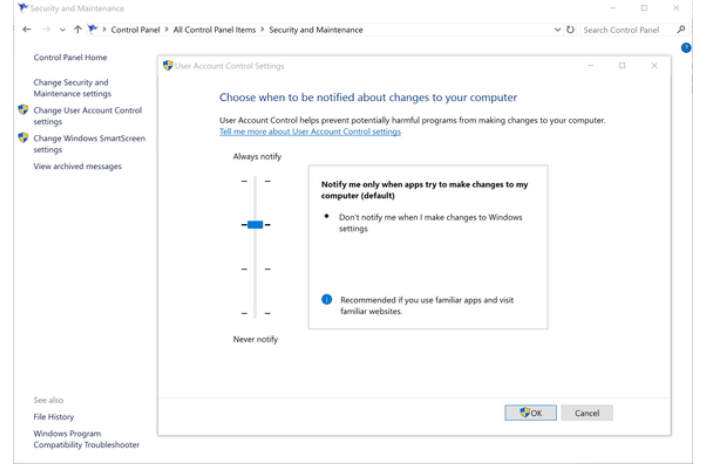

UAC将会在程序需要做一个需要管理员特权的系统变化时,都会提醒用户来确认。因此,如果执行一个有限的用户账户,就可以防止恶意软件无形的获取整个系统访问。

UAC将会根据执行文件是否由一个可以信任的发布者进行了数字签名,显示不同级别的风险确认提示。例如,如果文件是未签名的,或者是自动生成一个窗口不能链接到某个受信任的证书颁发机构的签名,UAC会有一个黄色感叹号的提示标记。

如果文件签了一个被列入黑名单的证书,UAC会阻止文件运行并且会显示红色警告。

似乎以劫持网站和发布广告为目的的Vonteera创造者已经发现,他们可以滥用UAC行为来组织用户安装安全产品。

Malwarebytes安全公司的研究员在博客中说:“该程序已经用来为反病毒程序和Windows中针对不信任证书的安全工具签名复制了13份数字证书。”

这些(黑名单中的)证书来自于 Avast Software,AVG Technologies,小红伞,百度,比特凡德,ESET, ESS Distribution,Lavasoft,Malwarebytes,迈克菲,熊猫安全,趋势科技和ThreatTrack Security。

Vonteera创造了一项定期检查这些证书是不是在不信任证书库中,如果不在将会把他们添加进去。

Bitdefender反病毒公司的一位资深电子威胁分析师Bogdan Botezatu说:“幸运的是,这个黑名单的供应商证书仅是部分有效的”他说,“该技术只能阻止安装新的产品或需要管理员权限才能执行的独立拆卸工具,系统驱动和已经运行的由防病毒产品所创建的服务不会受到影响。”

然而,如果用户已经运行了一个杀毒软件,而且Vonteera也成功的完成了这些改变的话,这意味着该产品已经无法检测并且用户将需要安装另一种工具来删除它,而这种工具可能现在被阻止安装了。

Vonteera的入侵具有持久性,因此用户手动摆脱它的困扰也需要很长时间。该程序创建多个预定的任务,以确保其执行和定期显示广告。它注册了系统服务、在互联网浏览器和谷歌浏览器上安装了流氓软件并且改变了浏览器的快捷方式,当点击时会自动打开一个网址。

受影响用户有几种能够绕过Vonteera对windows证书黑名单的改变来安装防病毒软件的方法。他们可以完全禁用UAC,但不推荐这样做,因为它降低了系统的安全性。

他们也可以通过使用Windows证书管理工具从“不信任的证书”库中手动删除证书,但他们必须在vonteera将证书放回之前迅速采取行动,这可以通过点击Windows键+ R打开运行面板,然后输入certmgr.msc来完成。在左边的面板中可以浏览到不信任的证书,然后删除有一个有杀毒厂商的名字证书。

“最后,,他们可以使用一个技巧,使用任务计划绕过UAC提示,安装所需的杀毒工具,用它来移除vonteera,然后手动删除黑名单中的证书。”Malwarebytes的研究员说。

鉴于这种入侵行为,Malwarebytes已经将vonteera的分类从一个潜在的有害的应用程序变为一个明确的恶意应用,并且将它作为一个木马检测,其他杀毒产品包括BitDefender和ESET也对它进行检测。

分享到:

发表评论

您还未登录,请先登录。

登录