研究人员在LeapFrog的一种很受欢迎的儿童玩具中发现了AdobeFlash漏洞,可以很容易被利用来进行攻击。

安全专家Mark Carthy在他的博客中详细作了说明,他是如何在从玩具商店买的 LeapFrog LeapPad ULTRA(LeapFrog的一款儿童平板电脑) 中发现漏洞的。

Carthy表示他最初是去准备去买一个Hello Barbie的,这是一种使用wifi的娃娃,本身有一定安全问题。

但是当他得知LeapFrog被VTech收购后(VTech在去年年底曾遭遇一次黑客事件),这位安全专家决定买一个LeapFrog的儿童平板电脑进行测试。

最初的测试进展缓慢,两次nmap扫描没有得到太多结果,只得到了该设备会对ICMP Echo请求进行响应这一事实。

之后他开始玩游戏,根据Carthy的回忆,这款平板电脑中有一个应用程序类似于一个web浏览器。这个web浏览器会打开一个页面,该页面通过一个远程服务器提供视频和游戏内容。

一次ARP缓存投毒攻击活动之后,这位安全专家获得了一个AWS服务器的IP地址。令他吃惊的是,他在自己的笔记本上访问这个地址也是可以直接正常访问的。

基于这一点,Carthy开始将注意力转向这个提供视频内容的页面。

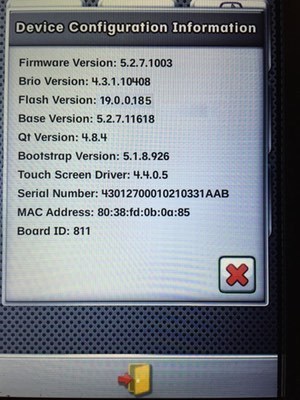

“我将这个平板电脑连接到自己的笔记本电脑,它提示我下载一个名叫LeapFrog Connect 的应用程序用于连接。当我安装这个应用程序后,它提示我更新AdobeFlash,我发现它是19.0.0.185版本”。

这个版本的AdobeFlash有一个众所周知的漏洞,可能允许攻击者在一台机器上执行任意代码。

LeapPad强制要求 Carthy进行更新之后才可以继续使用连接程序,但这只会发生在连接到电脑之后,而其他家长可能根本不会这么做。

而没有进行更新的话就会有很严重的安全隐患,可以肯定的是:

“任何恶意软件都可以利用这些漏洞控制设备,攻击者可以激活内置麦克风,甚至使用设备上的前置和后置摄像头,用于监视孩子的活动”。

显然,LeapFrog在产品的安全性上还存在不足。

Carthy建议公司在设备出厂前更新设备初始配置,并且使用HTML5代替AdobeFlash。也希望其他玩具公司同样进行相应的处理。他们应该为他们的客户以及他们产品的受众——孩子提供安全的产品。

发表评论

您还未登录,请先登录。

登录