钓鱼攻击竟然跳转回YouTube频道,钓鱼者解释此举意在用自己的攻击推销自己,为自己的工具找买家。

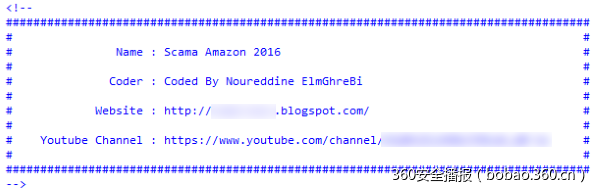

Symantec公司最近发现一个针对Amazon.com的钓鱼网站,起初它并不惹人注目。然而,查看HTML源代码后显示出了来自于攻击者的一个有趣注释。下面的图片展示了一个“brag tag”,上面详细说明了这一骗局的名称——Scama Amazon 2016,还附有攻击者的名字、网站,甚至还有YouTube频道。

图1:注释包含在 Amazon钓鱼欺诈的HTML源代码中,包括攻击者的名字,网站和YouTube频道。

在这里我们发现了数量巨大的、各种各样不同的钓鱼活动,并且摆满了攻击者们用新的、前所未有的AES加密技术俘获的各种网站。此次"Scama Amazon" 攻击展示了一种攻击者的新手段,即在自己的攻击中推销自己。

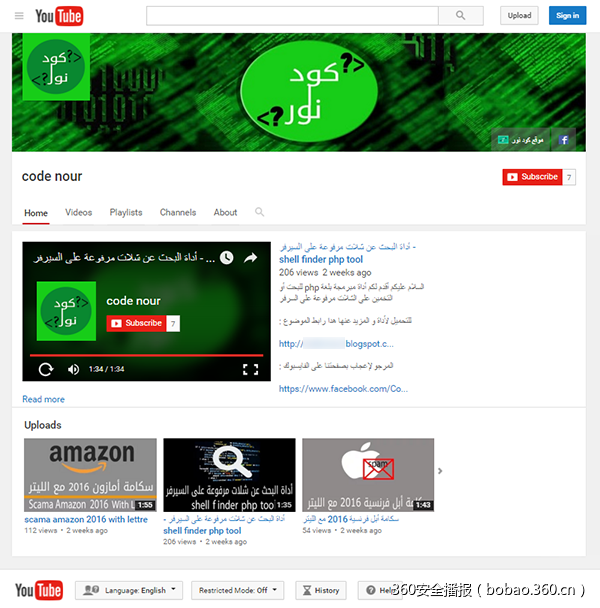

图2:攻击者的YouTube频道

攻击者的YouTube频道名为“Code nour”,截止至本文发表前只有5个订阅者,网站上大部分的视频只有100以下的浏览量。虽然并不是很多人订阅频道或观看视频,但那些看过视频的人都是渴望和狂热的。视频的评论中包括表扬攻击者干得漂亮("Nice work bro")的,还有求发网络钓鱼工具让他们可以在自己的攻击中使用的。攻击者的YouTube频道展示了他们的钓鱼工攻击的真实记录。

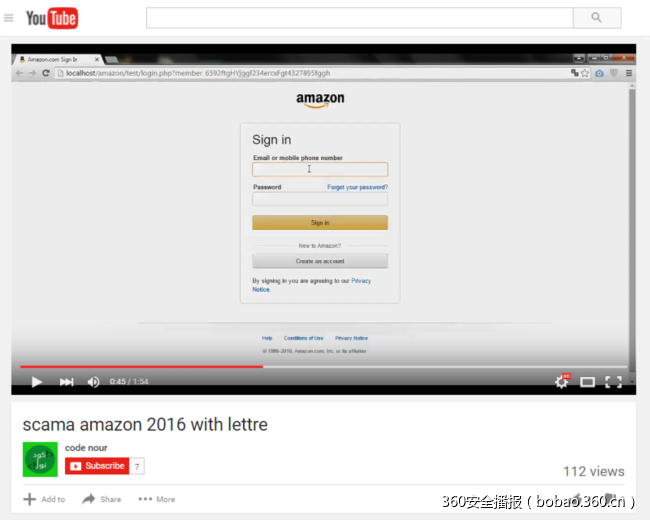

图3: Code nour上攻击工具的视频介绍

图4:Code nour上攻击工具的视频介绍,包含的本地主机地址栏证明这是在攻击者自己的电脑上运行。

另一个视频展示了一个用于查找服务器上PHP webshell和后门的暴力破解工具。视频显示攻击者们尝试了超过1000种常见的shell name。

Code nour 并不是唯一一个有YouTube频道展示的攻击者,其他视频显示在他的桌面上有一个攻击工具的兵工厂,包括SOCKS代理和VPN客户端。我们通常认为这种活动发生在隐秘的地下论坛,所以攻击者明目张胆的在YouTube上发布这些东西实在很令人惊奇。

这些完全公开交易钓鱼知识和工具的现象无一不显示了现下钓鱼问题已经形成规模,随着人们越来越多的在网络上管理自己的生活,不难预计在未来钓鱼活动还会继续增加。

解决办法

为了防止网络钓鱼攻击,Symantec公司建议用户遵循以下最佳建议:

1.使用双因素身份验证;

2.不要点击来自未知发件人的链接;

3.使用安全防护软件并且保持更新

Symantec公司邮件云安全、信息网关,以及信息网关服务提供着的客户,均受到URL分析和情报保护。

发表评论

您还未登录,请先登录。

登录