据报道,趋势科技的安全研究人员对恐怖分子的线上活动进行了分析,并且成功发现了恐怖分子在进行恐怖主义宣传时所使用的技术和工具。

通过各种软件,网站,以及web应用程序中的安全漏洞,攻击者可以在云服务中加载各种恶意组件。除此之外,恐怖分子还有可能利用一些即将上线的新型网络服务来宣传恐怖主义。

趋势科技的安全研究专家对网络犯罪行为进行了非常详细的分析,并且发现这些恐怖分子的攻击技术水平几乎已经达到了网络犯罪分子的高度,恐怖分子也逐步开始利用合法的网络服务来进行恶意的宣传行为了。恐怖组织也可以被视为网络犯罪分子了,因为恐怖分子的线上活动已经越过了法律所规定界限。恐怖分子和网络犯罪分子的实际目的和动机是不一样的,网络犯罪分子的目的是传播恶意软件,并获取非法收入;但是恐怖分子的目的却是为了传播和宣传恐怖主义。

趋势科技的安全研究人员还发现了网络犯罪分子和恐怖组织在攻击活动中所使用的技术和在线平台。安全专家解释称,他们会使用特定的方法,在线服务,和工具来简化很多的操作,以此来使他们的追随者更加容易了解到他们所进行的恐怖主义活动。

实现匿名性

恐怖分子以及网络犯罪分子都想在进行线上活动时,保持匿名性,因为他们都不想被执法机构追踪到。他们会利用各种工具和在线服务来隐藏自己的活动踪迹,而这些工具和在线服务原本是为类似记者,泄密者,以及政治家所设计的。

其中就包括Tor和几款加密工具在内,而且研究人员在暗网中也发现了这些工具。为了利用DDoS攻击防护服务,CloudFlare也成为了恐怖分子经常使用的工具。CloudFlare可以向客户提供网站安全管理,性能优化,以及相关的技术支持。通过基于反向代理的内容传递网络,以及分布式域名解析服务,CloudFlare可以帮助受保护站点抵御包括拒绝服务攻击在内的大多数网络攻击,以确保该网站长期在线,同时提升网站的性能、访问速度以改善访客体验。除此之外,恐怖分子还可以利用CloudFlare来隐藏主机的真实IP地址和网站的所在地。而且这种技术也早已被网络犯罪分子广泛利用了,因为它可以帮助犯罪分子们分散调查机构的注意力,并且拖延安全人员追踪到他们服务器地址的时间。而现在,恐怖分子已经开始利用CloudFlare来将恐怖主义宣传网站的匿名程度提升至了另一个高度。

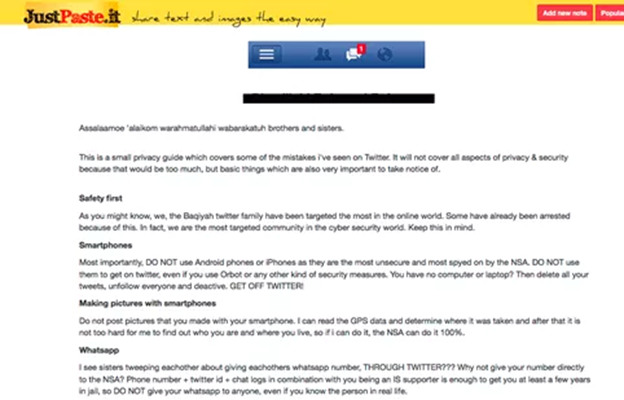

政治家和记者所使用的匿名操作指南也被恐怖分子所采用,而且恐怖分子还将这些内容提供给了他们的追随者,并帮助他们也保持网络活动中的匿名性。在这份指南中,甚至还提到了美国国家安全局的名字。这份指南提供了如何避免受到监视的方法,具体如下图所示:

为了保持匿名性,恐怖分子还要求他们的追随者关闭他们的社交媒体账号。虽然网络犯罪分子和恐怖组织均想要在网络操作中保持匿名性,但是双方所要达到的目的却是截然不同的。我们假设这两者在被警方逮捕之后,会发生什么:网络犯罪分子被警方逮捕之后,他们可能需要担心的就是他们会在监狱中关多久;但是恐怖分子一旦被抓住之后,将有可能被判处无期徒刑或是死刑。

通信方法

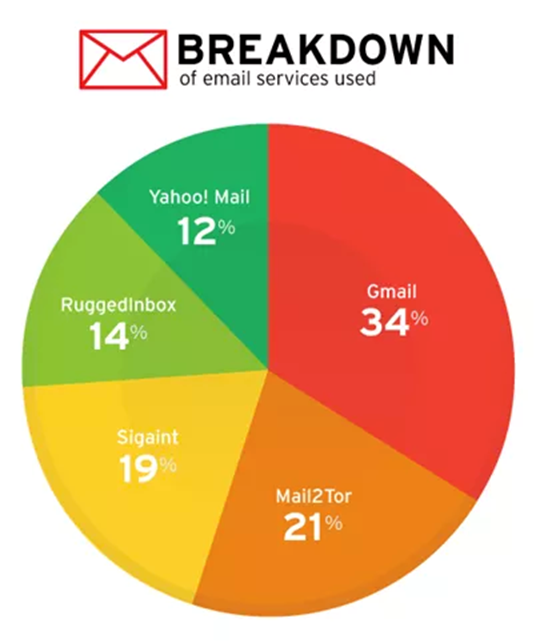

根据趋势科技的研究结果,恐怖分子会利用网络犯罪分子所使用的通信方法来进行通信,具体如下图所示:

为了与他人进行通信和交换信息,日本的网络犯罪分子更倾向于使用安全邮件服务-“SAFe-email”。这种类型的邮件服务是比较安全的,而且也很难检测到。

而大多数网络犯罪分子则更加喜欢使用地下论坛来进行通讯和交换信息,他们不仅会利用地下论坛来推广他们的产品和服务,而且还会在论坛中讨论最新的黑客技术,并相互分享最新的信息。值得注意的是,我们只有在使用了Tor匿名网络之后,才可以访问到这些地下论坛。据了解,在此之前,ISIS极端组织也会建立秘密的地下论坛,极端分子会在地下论坛中传递信息,商讨计划。

总结

恐怖分子和网络犯罪分子在进行网络活动时所使用的技术和方法有很多的相同点和不同点。他们在进行网络活动时,都倾向于保持匿名性。但是他们这两者在进行宣传时所使用的方法又有所不同。网络犯罪分子在进行网络活动时,会尽量减少他们与目标接触的时间。但是恐怖组织的工作重点则放在了恐怖主义宣传上面,他们需要宣传范围尽可能地广,这样才能让更多的人接收到他们的宣传信息,以发现更多潜在的恐怖主义支持者。

现在,网络犯罪分子和恐怖分子有着非常多的相似之处,例如他们所使用的通信方式几乎是一样的,而且在防止执法部门对其进行追踪时两者所使用网络技术也几乎是相同的。

网络时代的到来,颠覆性地改变了人类社会的信息传播方式和生产流通模式。在善良的人们利用网络提高生活质量,提升生产效率的同时,网络也成为了恐怖分子的乐园,网络也变成了一把锋利的“双刃剑”。事实上,网络恐怖主义可以分为两类。一类就是目前普遍强调的,以互联网等信息技术作为恐怖势力开展活动的重要工具,利用互联网和社交媒体等平台来招募人员,传播暴恐思想,传授暴恐技术,筹集恐怖活动资金,策划恐怖袭击活动。这种类型成为了当前网络恐怖的主流。 同时,另一类更加恐怖的网络攻击正在孕育。恐怖分子可以利用互联网发起网络攻击,结果就如美国前国防部长所说的,恐怖分子可能利用互联网破坏载客火车的运作、污染供水或关闭全美大部分的电力供应,造成大量实体破坏与人命伤亡,使日常运作陷入瘫痪,制造新的恐惧感。

作为世界上拥有最强网络攻击能力的国家,美国在不断研发网络攻击武器的同时,正在把防范网络恐怖主义上升为国家战略。然而,这种一手持矛、一手铸盾的行为,在制造极坏示范作用的同时,也在把其他国家不断推向“相对不安全”的境地。

发表评论

您还未登录,请先登录。

登录