勒索软件是进行网上勒索的常用方法,通常情况下,用户将无法与他们的文件、程序或系统进行交互,直到他们付钱。加密货币,如比特币,则直接促成了这种形式。基于FireEye的动态威胁感知(DTI)系统的数据,从2015年中,勒索活动的数量正在相当稳定地增长。

在2016年6月10日,FireEye的HX检测到一次Cerber勒索行为,它涉及到分布在电子邮件中的一个恶意Word文档。如果收件人打开了文档,恶意宏就会连接到攻击者控制的网站,并下载安装Cerber家族的勒索软件。

漏洞卫士是FireEye终端安全(HX)的新特性,它能检测到威胁,并警告用户他们受到了感染,使企业能够阻止Cerber的部署。进一步调查后,FireEye的研究团队与安全机构荷兰CERT,以及在不知情的情况下提供了Cerber安装的主机,并且能够在检测到活动的数小时内关闭Cerber命令与控制(C2)实例的网站托管服务提供商开始了工作。攻击者控制的服务器离线时,配置为下载的宏和其他恶意载荷将无法用勒索软件感染用户。

虽然攻击者能够配置一个或更多额外的C2服务器来随时恢复勒索活动,但在关闭C2服务器后,FireEye还没有看到来自攻击者任何额外的感染行为。这种独特现象在3个不同的FireEye终端安全客户的6个不同终端上被观察到。HX被证明能有效检测和阻止Cerber的成功。

攻击进程

我们观察到的Cerber的攻击周期大体上可以分为八个步骤:

1. 目标收到并打开了一个Word文档。

2. 在文档中的宏被调用,来在隐藏模式下运行PowerShell。

3. 控制命令传递给PowerShell,使其连接到恶意站点并下载勒索软件。

4. 成功连接后,勒索软件被写入受害者的磁盘。

5. PowerShell运行勒索软件。

6. 勒索软件通过创建命令行、屏幕保护程序、startup.run和runonce注册表项来配置多个并行的持续机制。

7. 该程序使用本地Windows工具,如WMIC和VSSAdmin,来删除备份和卷影副本。

8. 加密文件并给用户发送消息要求付款。

漏洞卫士在上述攻击周期的绝大部分步骤上提供全方位保护——在这种情况下从第二步开始,而不是等到第四步或第五步开始攻击时再进行防护。

发送勒索软件最常用的方法是利用嵌入了宏的Word文档或Microsoft Office 漏洞。FireEye漏洞卫士能在攻击周期的开始阶段就检测到它们。

PowerShell的滥用

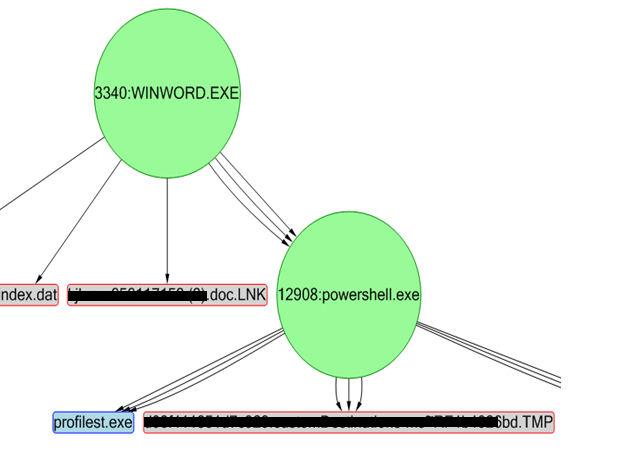

当受害者打开附加的Word文档时,恶意宏将会写一小块的VBScript到内存中并执行它。该VBScript运行PoweShell来连接到攻击者控制的服务器,并下载勒索软件(profilest.exe),如图1:

图1.Cerber运行顺序——宏负责调用Powershell,Powershell下载并运行勒索软件。

威胁者使用恶意宏来感染用户变得越来越普遍,因为大多数企业允许宏从在线Office文档运行。

在这种情况下,我们观察到的宏代码调用PowerShell来绕过执行策略——在隐藏和加密模式下运行——使PowerShell在受害者不知情的情况下下载和运行勒索软件。

对链接和可执行文件的进一步调查显示,每过几秒钟,勒索软件的哈希值就会基于更新的时间戳和不同的附加数据字节变更——这种技术通常用来逃避基于哈希值的检测。

Cerber在行动

有效载荷的最初行为

运行时,Cerber将会检查它的启动目录。除非它是从一个特定目录(%APPDATA%<GUID>)启动,否则它将在受害者的%APPDATA%目录下,以一个从%WINDIR%system32文件夹随机获取的文件名创建它自己的副本。

当它从上述的特定目录启动,并清除了从内部列表得到的黑名单文件名后,它会使用从“system32”目录伪随机选择的名字,创建一个重命名过的副本到“%APPDATA%<GUID>”目录。然后它执行新位置的软件,并在结束后清理。

卷影删除

如同其他勒索软件,Cerber会绕过UAC检查,删除所有卷影副本,并禁用安全启动选项。Cerber利用各个参数运行以下进程来实现这一点:

· Vssadmin.exe "delete shadows /all /quiet"

· WMIC.exe "shadowcopy delete"

· Bcdedit.exe "/set {default} recoveryenabled no"

· Bcdedit.exe "/set {default} bootstatuspolicy ignoreallfailures

胁迫

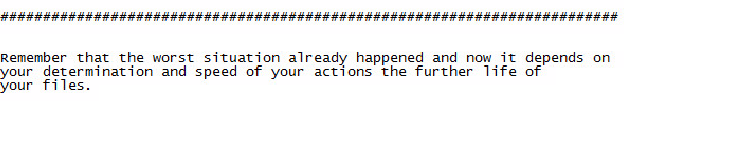

人们可能会问,为什么受害者要向威胁者支付赎金。在某些情况下,他们就是单纯地想要拿回文件,但在其他情况下,受害者可能觉得受到胁迫甚至恐吓。我们注意到了在这次行动中所使用的战术,受害人在被Cerber感染后将会收到如图2所示的信息。

图2.文件被加密后受害者受到的消息

勒索软件的作者试图让受害者更快地付款——在一定时间内付款可以得到50%的折扣,如图3。

图3.向受害者要求赎金,在5天之内打折

多语言支持

如图4所示,Cerber用12种语言展现信息和说明,这表示这次攻击是全球性的。

图4.受害者支付赎金的页面支持12种语言

加密

Cerber针对294种不同的文件拓展名加密,包括.doc(典型的Microsoft Word文档)、.ppt(通常的Microsoft PowerPoint幻灯片)、.jpg和其他图像文件。它同样针对金融文件格式,例如.ibank(用于某些个人金融管理软件)和.wallet(用于比特币)。

选择性靶向

在这次行动中使用了选择性靶向。攻击者被观察到使用如ipinfo.io的在线服务,来验证主机的公网IP的国家代码,以针对JSON配置文件中黑名单里的国家。黑名单(受保护)国家包括:亚美尼亚、阿塞拜疆、白俄罗斯、格鲁吉亚、吉尔吉斯斯坦、哈萨克斯坦、摩尔多瓦、俄罗斯、土库曼斯坦、塔吉克斯坦、乌克兰和乌兹别克斯坦。

这次袭击同样检查了系统键盘布局,来进一步确保避免感染攻击者地理位置的机器:1049-俄语、1058-乌克兰语、1059-白俄罗斯语、1064-塔吉克语、1067-亚美尼亚语、1068-阿塞拜疆语(拉丁语)、1079-格鲁吉亚语、1087-哈萨克语、1088-吉尔吉斯语(西里尔文)、1090-土库曼语、1091-乌兹别克语(拉丁语)、2072-罗马尼亚语(摩尔多瓦)、2073-俄语(摩尔多瓦)、2092-阿塞拜疆语(西里尔文)、2115-乌兹别克语(西里尔文)。

选择性靶向历来被用于阻止恶意软件感染作者所在地理区域内的终端,同时保护他们免受当局的怒火。威胁者同样使用这种技术控制风险。在这种情况下,有理由怀疑威胁者处在俄罗斯或周边地区。

反虚拟机检查

勒索软件会搜索一系列连接模块、特定的文件名和路径以及已知的沙箱序列号,包括:sbiedll.dll、dir_watch.dll、api_log.dll、dbghelp.dll、Frz_State、C:popupkiller.exe、C:stimulator.exe、C:TOOLSexecute.exe、sand-box、cwsandbox、sandbox、0CD1A40、6CBBC508、774E1682、837F873E、8B6F64BC。

除了上述的检查和黑名单,还有一个备用选项,让有效载荷在被感染的机器启动加密程序前延迟运行。这种技术很可能被实施,来进一步避免在沙箱环境中被检测到。

持续性

一旦执行,Cerber将部署以下持续的技术来确保系统保持感染:

· 添加一个注册表项,使系统空闲时运行勒索软件而非屏幕保护程序。

· “命令提示符”的自动运行键值被改为指向Cerber有效载荷,使得每当“cmd.exe”运行时,勒索软件就会运行。

· 一个快捷方式(.lnk)文件被添加到启动文件夹中。该文件目标为勒索软件,并且会在用户登入Windows后立刻执行。

· 常见的持续性方法,如run和runonce键也被使用。

稳固的防御

对于受到影响的企业来说,减轻勒索软件的影响成为了重中之重,因为被动防御技术,如基于签名的控制,已经被证实是无效的。

恶意软件作者已经证明了通过细微的二进制差异,编译出的多种恶意软件变体的超过大多数的终端控制的能力。通过使用替代的封装器和编译器,作者正在为研究人员和逆向工程师而加大努力。

不幸的是,这些努力并未奏效。

有两种方法减少感染的可能性,一是禁用网上的文档对宏的支持,二是提高用户的关注。如果可以的话,请阻止连接到你未明确列入白名单的网站。但是,这些控制可能不足以阻止所有的感染,或者在你的企业中不可行。

FireEye终端安全和漏洞卫士有助于检测勒索软件进行攻击(或其他威胁活动)时所利用的漏洞和技术,并提供更清楚的分析。这有助于你的安全团队对更多类型的威胁进行更详细的调查。这些信息能够让你的企业迅速阻止威胁,并根据需要调整防御。

结论

勒索软件已经成为了一种越来越普遍和有效的攻击方式。它能够影响企业、影响工作效率以及阻止用户访问文件和数据。

减轻勒索软件的威胁需要强大的终端控制,以及可能包括能让安全人员迅速分析多个系统和关联事件来识别和应对威胁的技术。

HX和漏洞卫士使用行为感知技术来加速这一进程,快速分析你的企业内的终端并警告你的团队,使他们能够进行调查并即时处理。

传统的防御没有所需的颗粒状视图,也不能连接起可能是攻击步骤的单个谨慎过程。这需要行为感知技术来快速分析一大串进程并发出警告,从而使分析师和安全团队能够进行完整的调查,得知发生过什么,或者说正在发生什么。这只有在这些专业人士有合适的工具和对所有终端活动的观察时,才能实时、有效的发现威胁的方方面面并处理它。此外,在FireEye,我们会更进一步,并联系相关部门,来击垮这类行为。

发表评论

您还未登录,请先登录。

登录