近期360白名单分析组多次捕获到了假冒正规游戏公司的远控盗号木马,此类木马程序最新变种借助搜索引擎在假冒的游戏下载站中发布,该木马在与杀毒的对抗中不断升级和更新,采用劫持正规软件厂商文件的“白+黑”技术手段,还专门购买使用了某些公司的数字签名,具有较强的隐蔽性。对此360杀毒和安全卫士第一时间进行了拦截与查杀。

一、木马伪装

Game564木马利用了国内知名的酷狗音乐后台服务主程序TsiService.exe自动加载active_desktop_render.dll的特点,把木马文件与TsiService.exe组装在一起进行传播,也就是俗称的“白+黑”劫持。

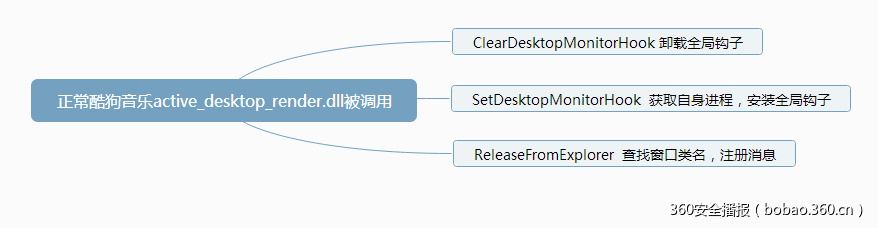

通过对比我们发现了两个文件有相同函数名的调用接口,但是每个函数功能完全不同:

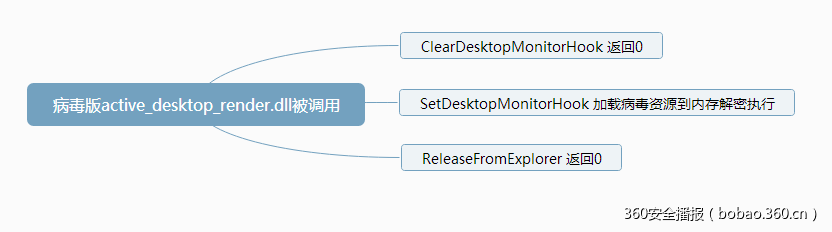

为了达到更好的迷惑效果,该木马还使用了名为Jinan Hongyi Ntwork Technology co的数字签名,而酷狗软件真正的数字签名是GuangZhou KuGou Computer Technology Co.:

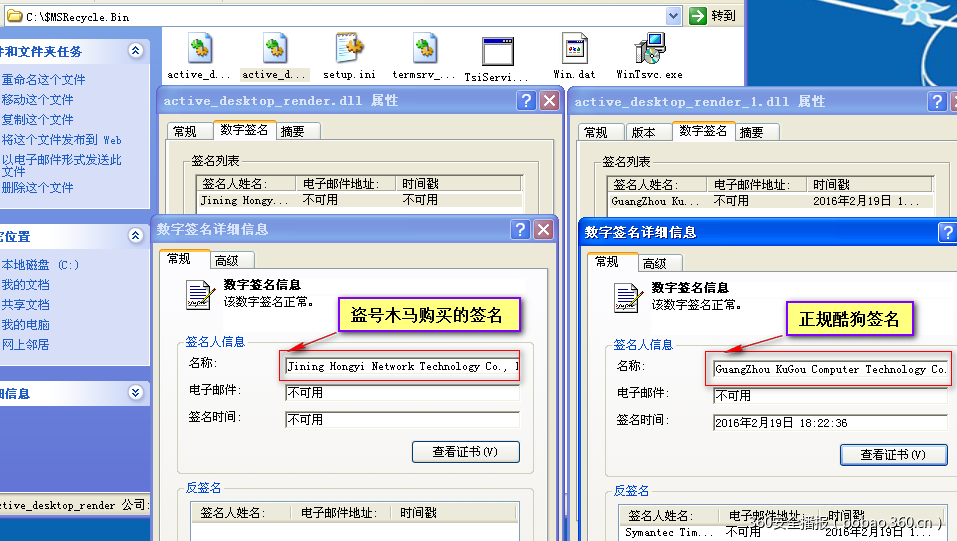

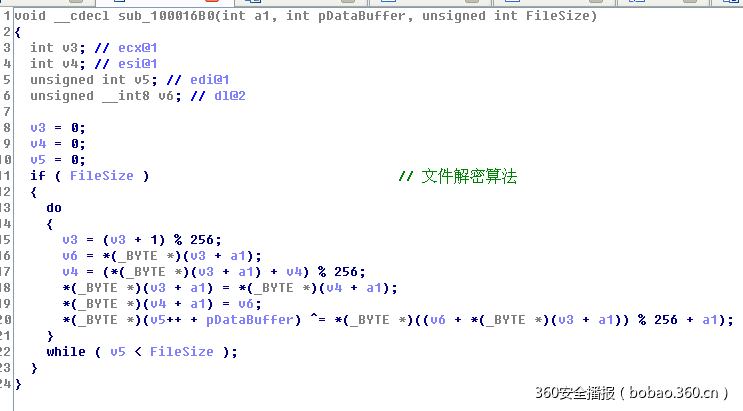

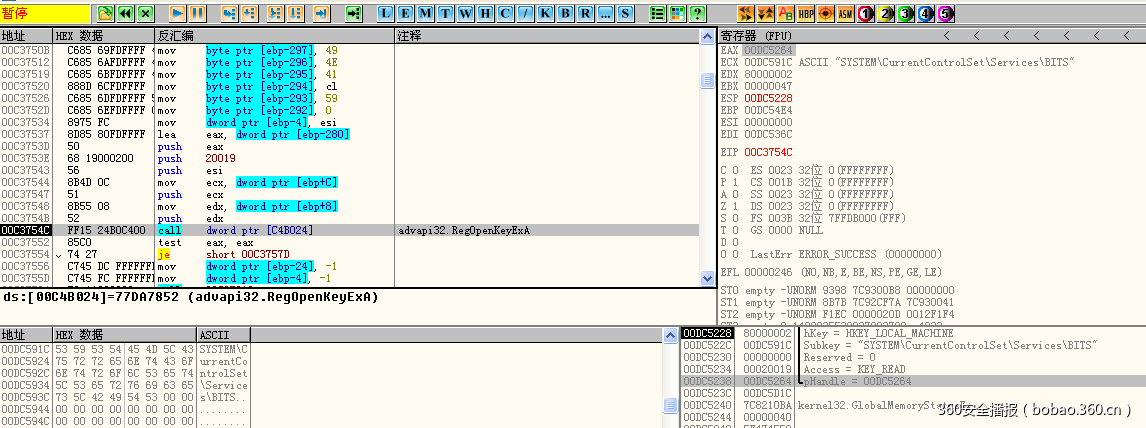

二、 木马解密

TsiService.exe启动之后调用SetDesktopMonitorHook就会读同目录下文件Win.dat解密出木马代码,加载到内存执行。

为了避免杀毒的查杀,木马程序隐藏在TsiService.exe内存之中。木马本身的行为看起来就是TsiService.exe的行为了。

三、 木马的主要功能

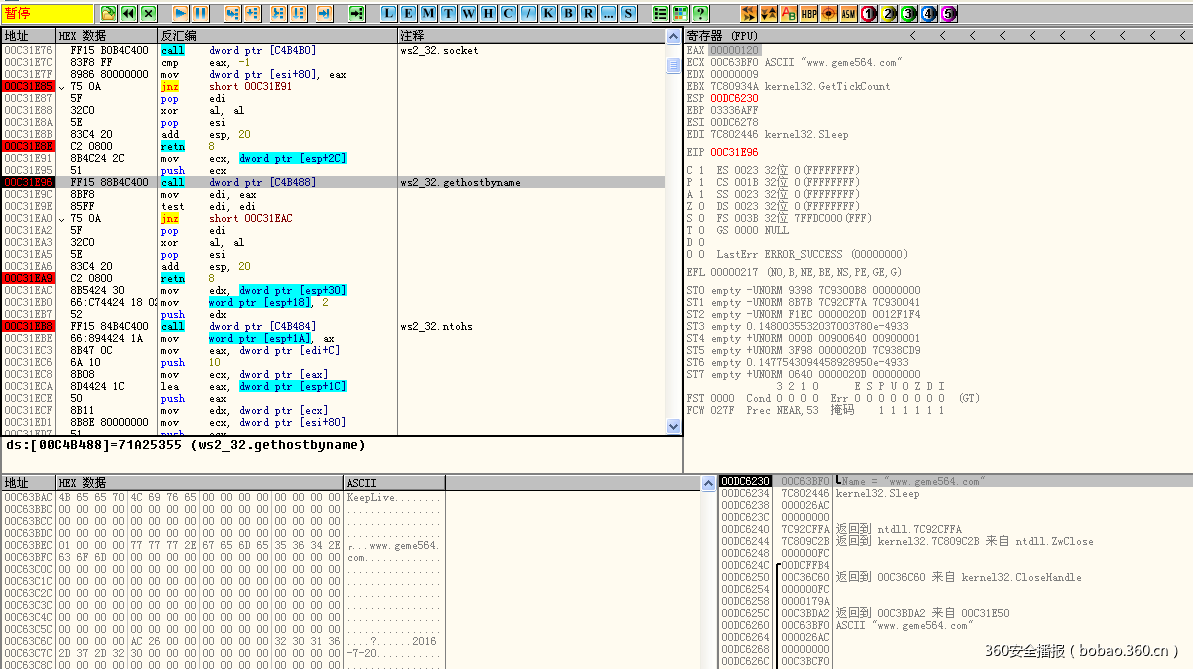

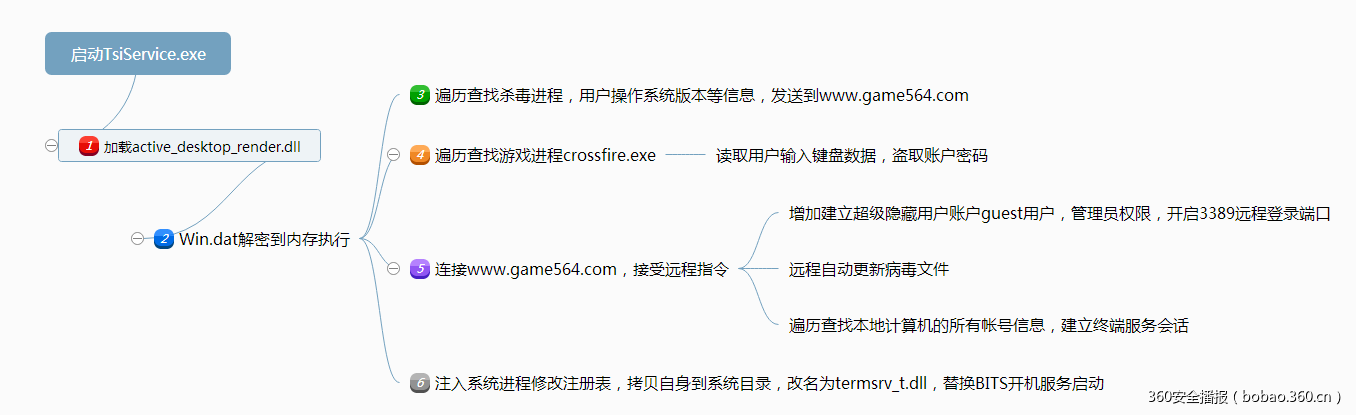

木马在内存里加载,连接c&c地址www.game564.com。

之后会单独开启几个线程,实现下面几个功能:

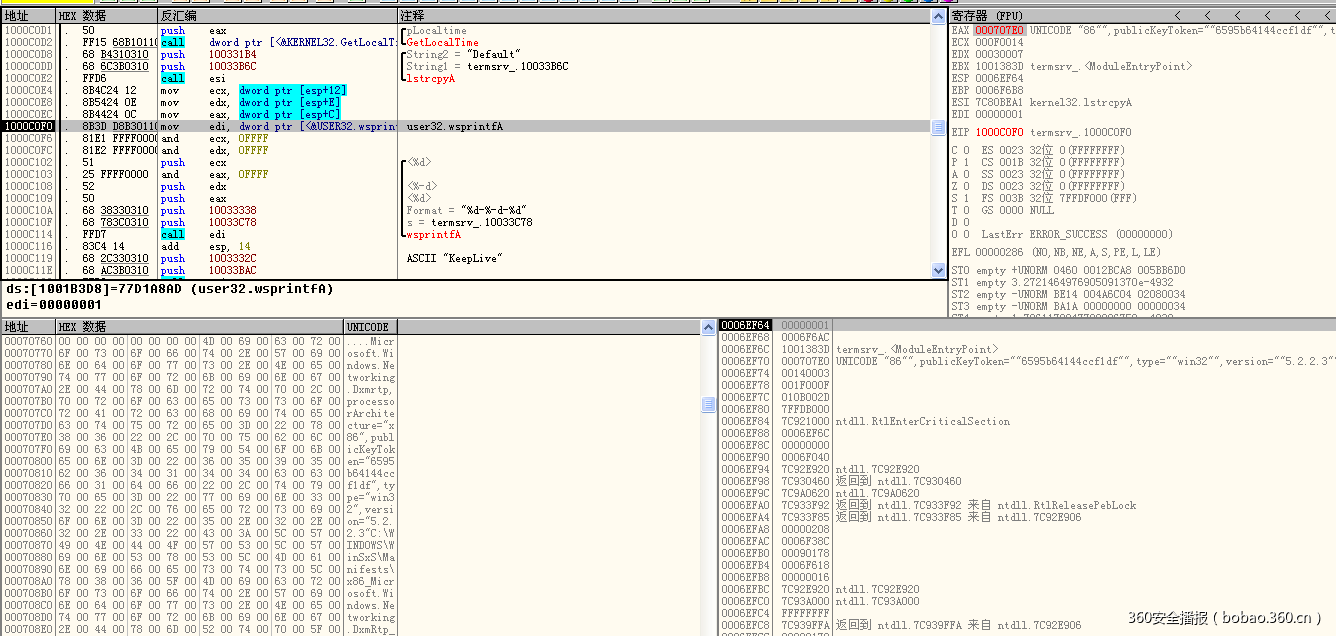

1、获取当前机器的操作系统,平台类型等关键信息,并且对外通讯,发送该信息。

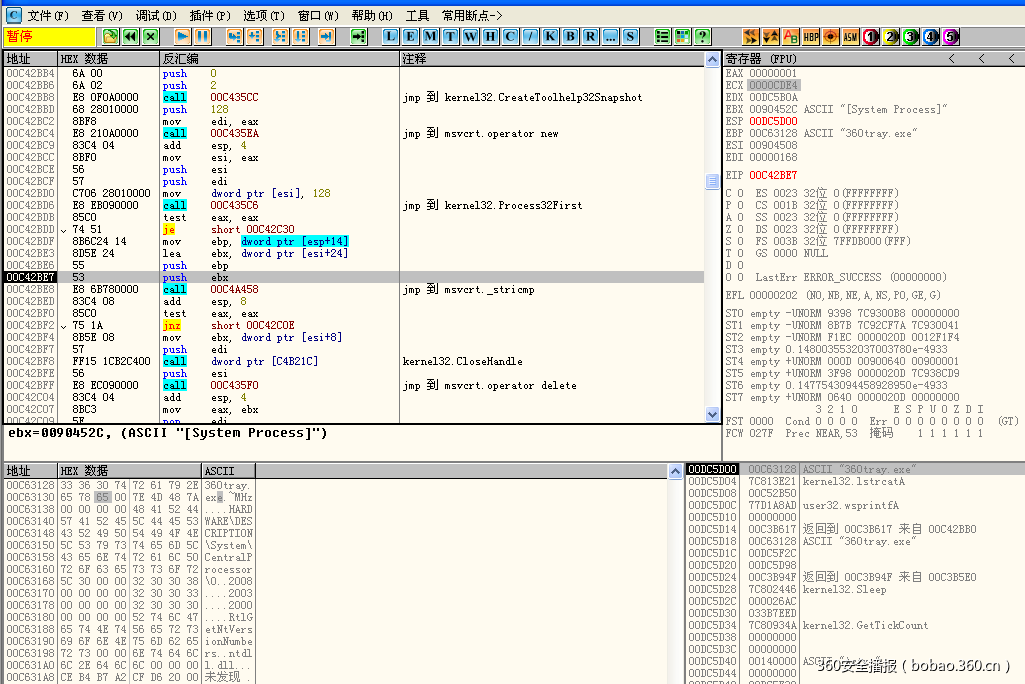

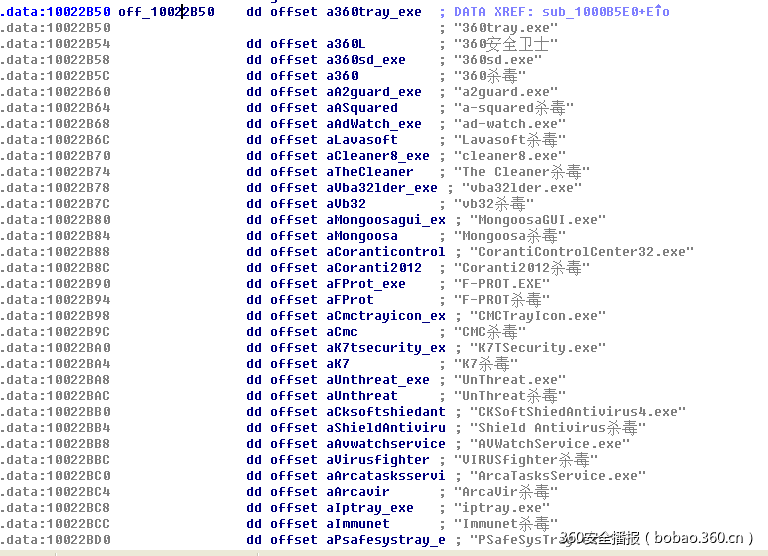

2、遍历查找主流杀毒软件,试图关闭杀毒进程防止被查杀:

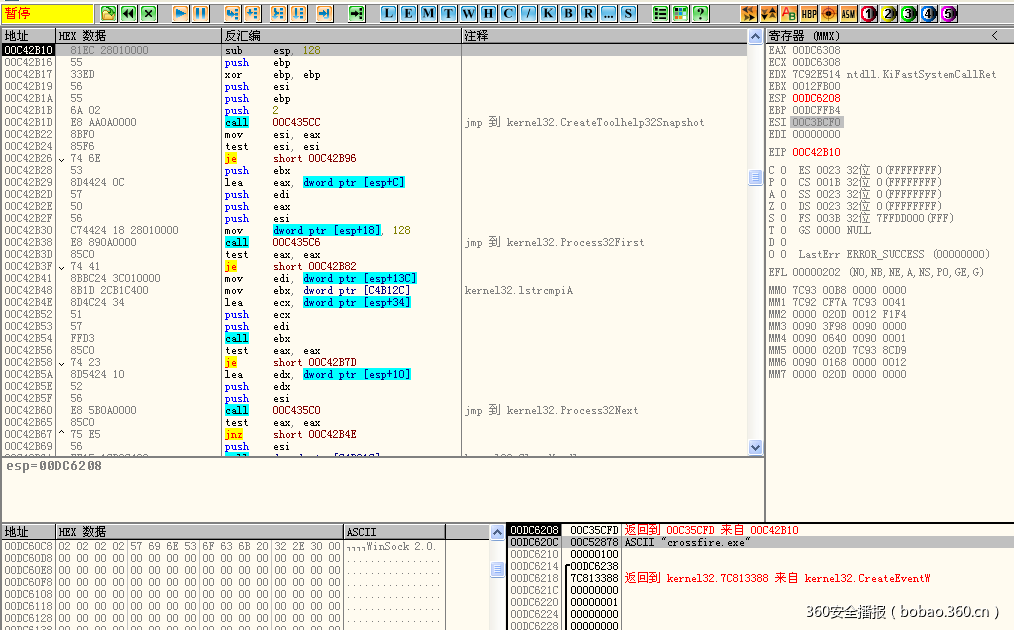

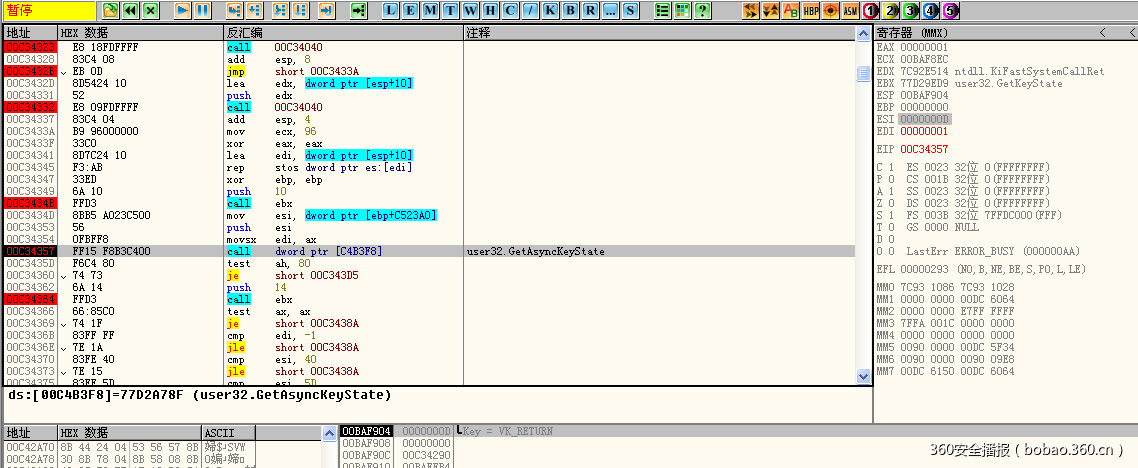

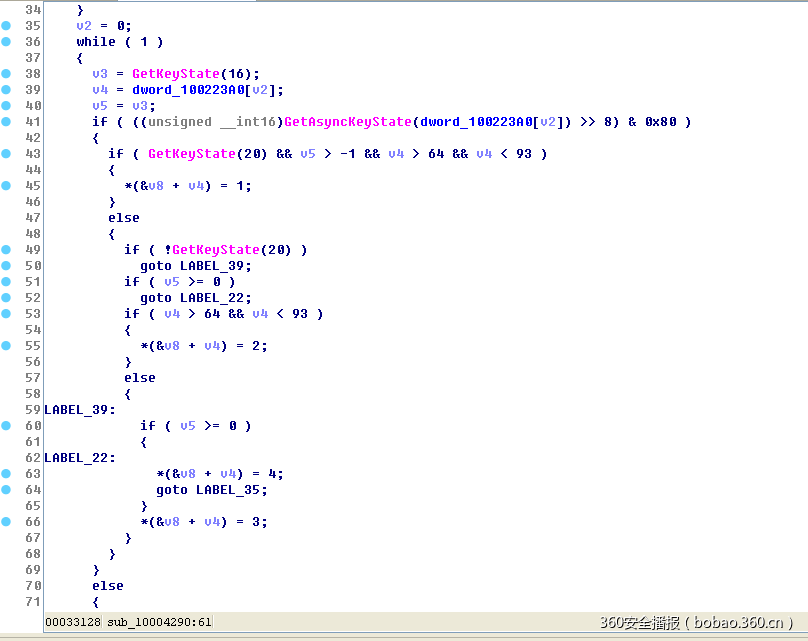

3、遍历查找游戏进程crossfire.exe,找到该进程之后就会注入该进程,记录键盘消息,并且对外通讯,实现盗号功能。

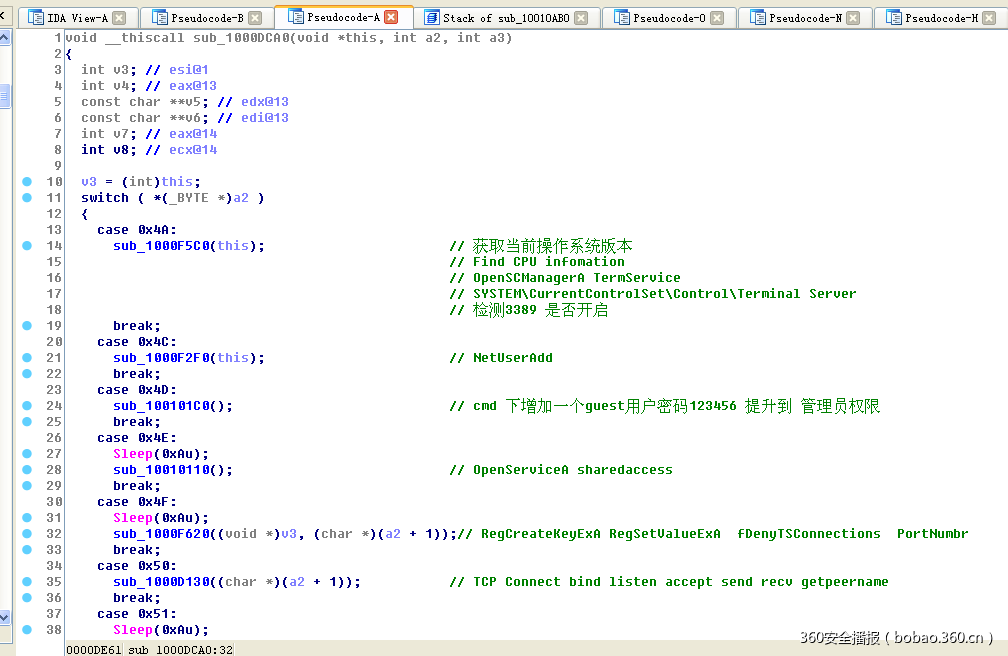

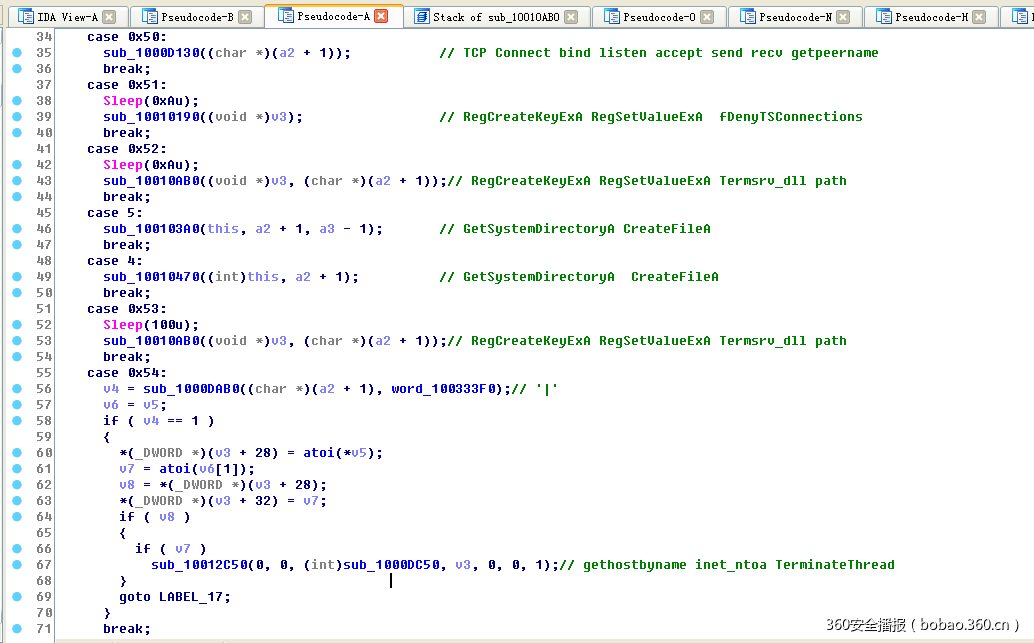

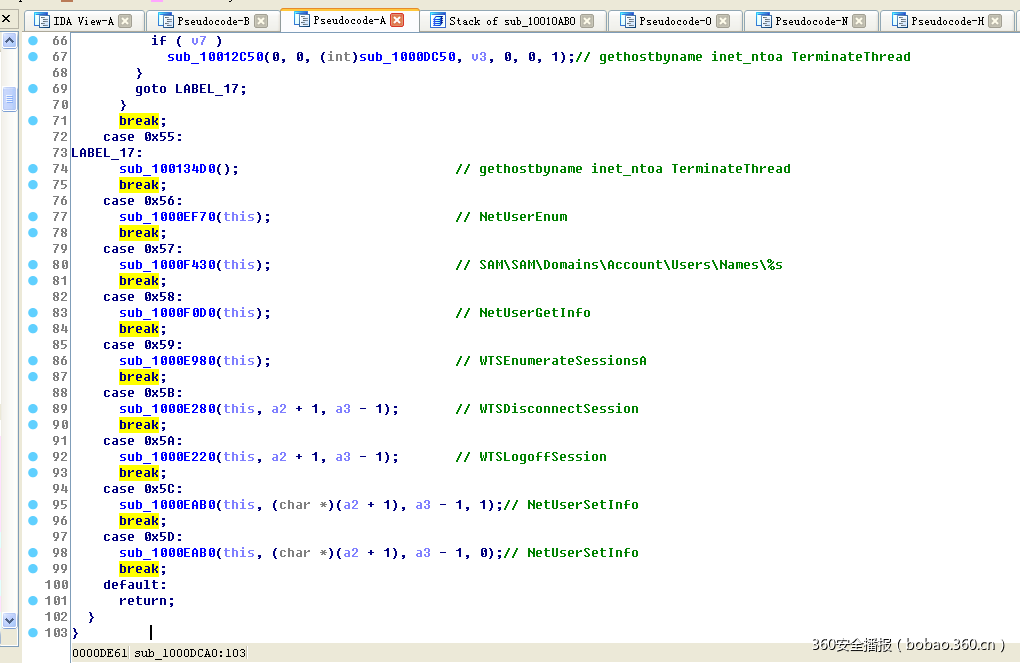

4、接受远程指令 主要的功能包括

1、增加建立超级隐藏用户账户guest用户,管理员权限,

2、开启3389远程登录端口

3、远程自动更新病毒文件

4、遍历查找本地计算机的所有帐号信息,建立终端服务会话

5、木马为了保证自身存活会替换系统关键服务,重启之后能够以系统服务的方式启动 :

木马的所有行为如下所示:

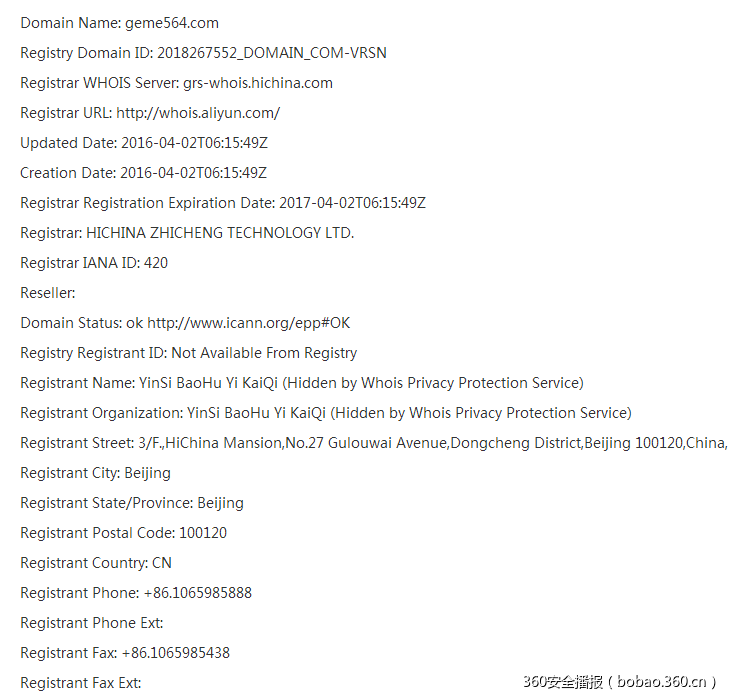

木马涉及的域名信息(www.game564.com)因为阿里云的隐私保护,无法继续追查。

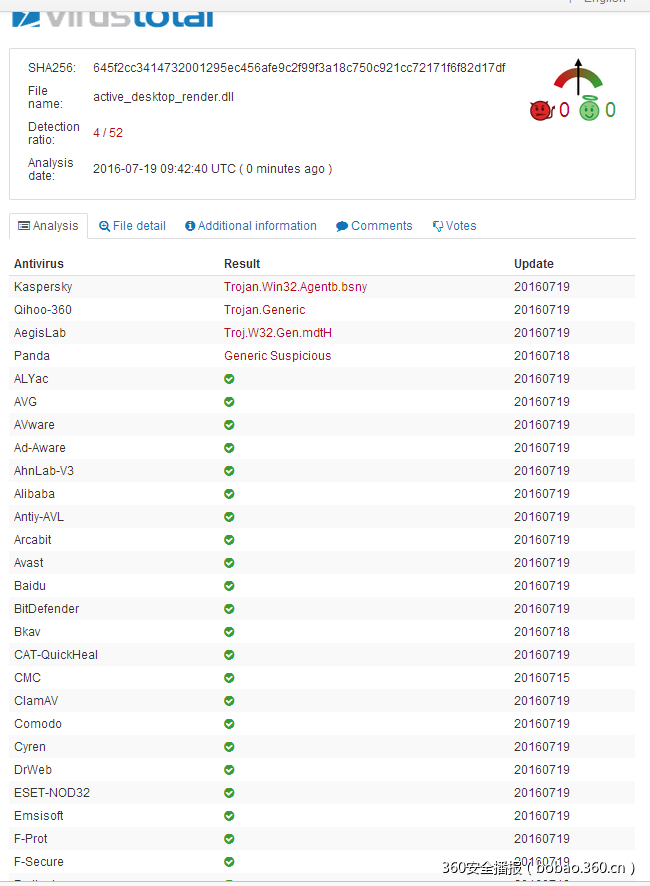

鉴于该木马程序伪装成正规合法游戏公司的程序,并且有正规的数字签名,通过劫持合法文件注入内存加载等方式,据有较强的隐蔽性,根据全球在线杀毒扫描平台VirusTotal检测,只有四款杀毒软件能够第一时间查杀该木马,360杀毒和安全卫士是目前国内唯一能够全面拦截查杀Game564木马的安全软件。

360安全中心提醒广大网友,下载软件应通过安全可靠的渠道,不可轻信搜索结果,同时应开启专业安全软件防护,以免木马趁虚而入,危及自身账号和数据安全。

发表评论

您还未登录,请先登录。

登录