近期360白名单分析组捕获到一批具有知名网络公司数字签名的木马,为了阻止木马的进一步危害,同时也为了提醒其他安全厂商,白名单组对本次事件进行了回顾。

一、 带知名公司签名的木马

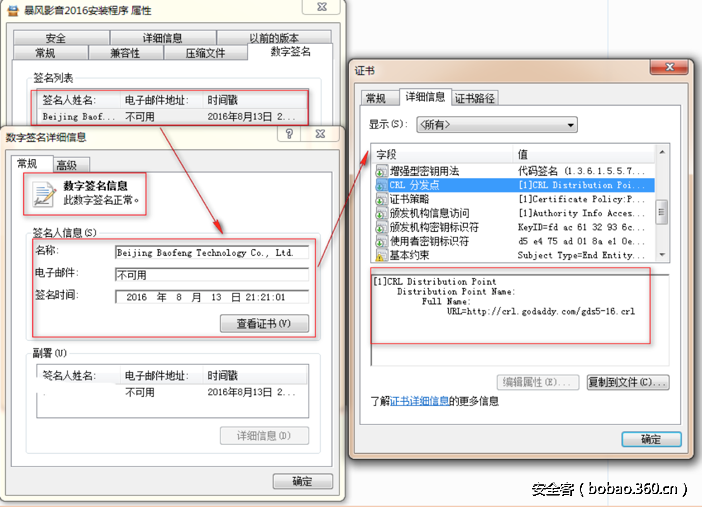

以下是最新捕获的某知名网络公司数字签名的木马:

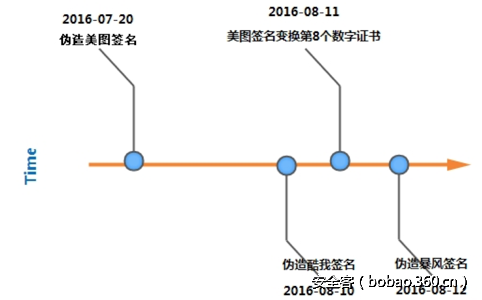

我们对木马相关作者进行了持续的关注与追踪,其大概的更新时间线如下:

二、 伪造签名木马主要证书

以下是目前为止捕获到的伪造知名公司签发木马的证书:

三、 带签名的木马基本行为

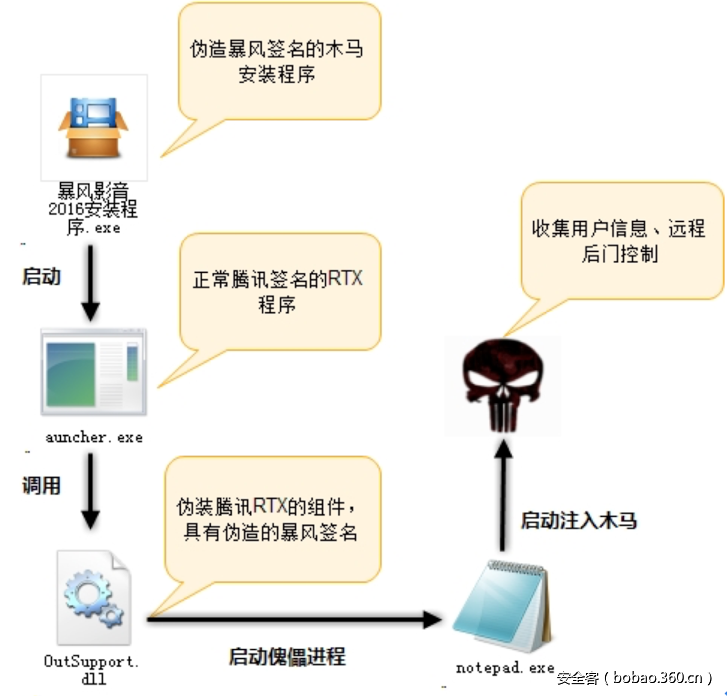

带有知名公司签名的木马,不但利用了正规的数字签名,还进行了白文件利用,手段极其老练和成熟,对此白名单组进行了深入的分析:

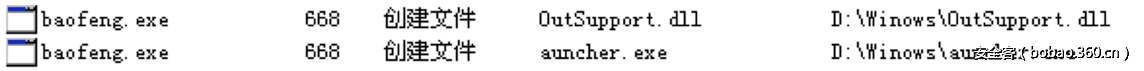

安装包在d:windows目录下释放两个文件

Auncher.exe是TX白签名文件

OutSupport.dll是暴风黑签名文件

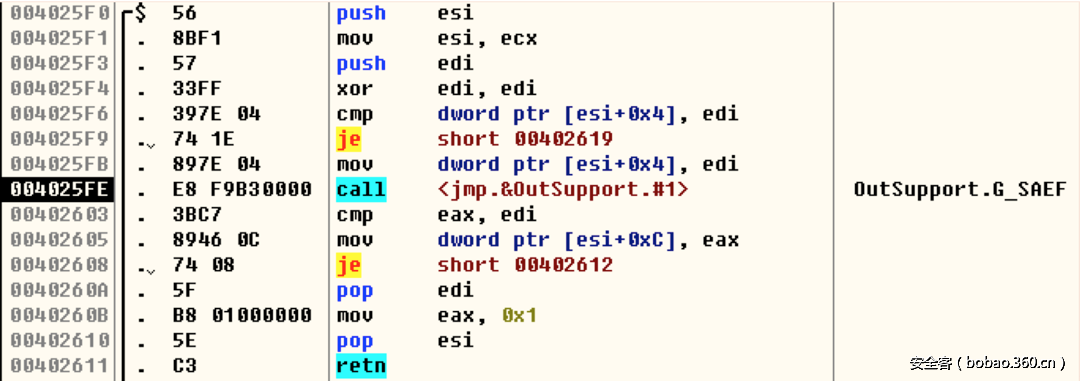

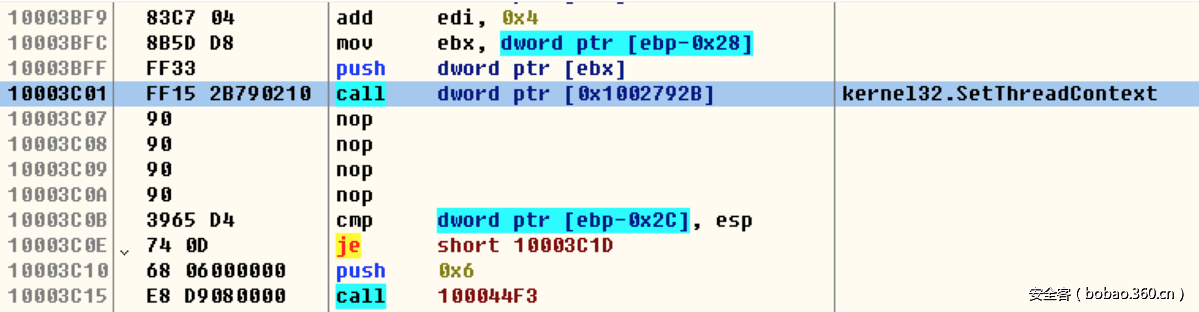

通过TX文件的白利用,Auncher.exe调用OutSupport.dll中的导出函数G_SAEF

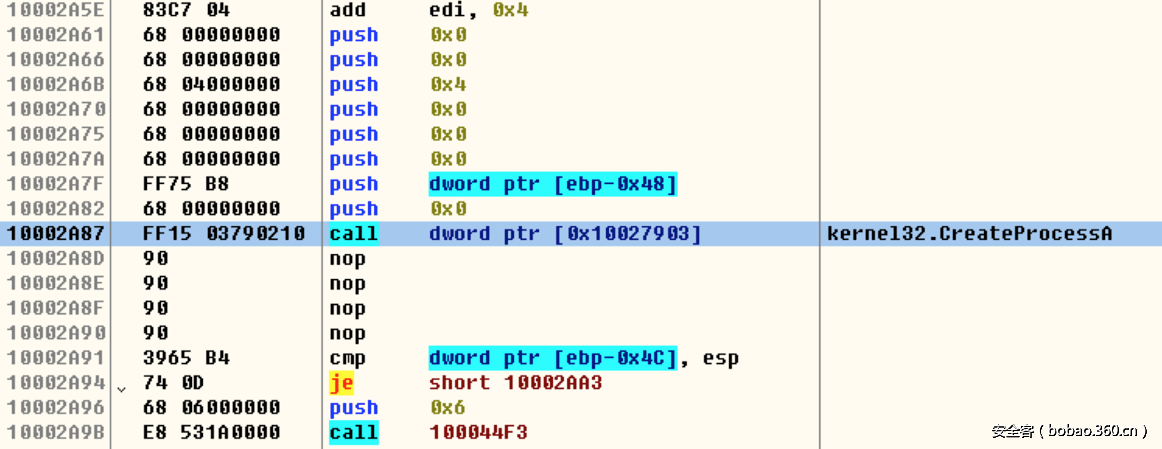

创建傀儡进程

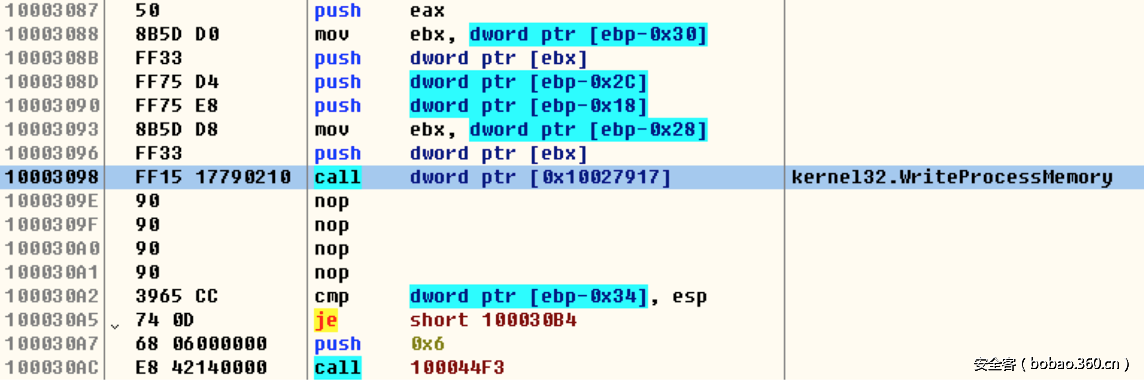

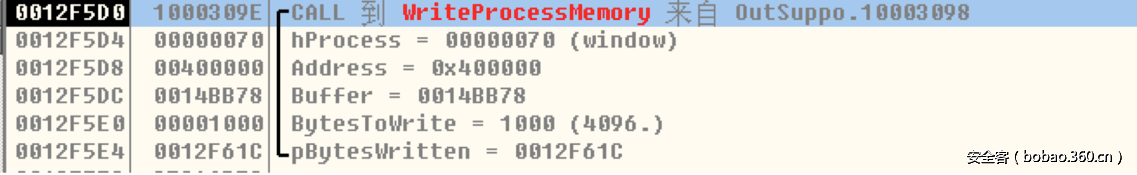

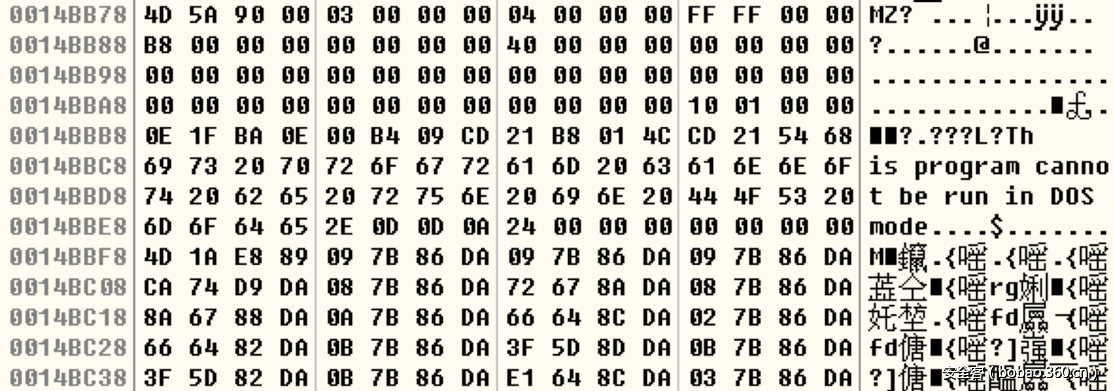

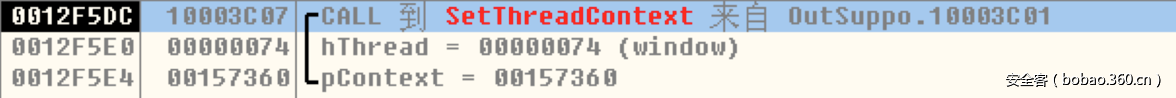

注入代码到notepad.exe中

设置傀儡进程EIP

最后在内存中执行木马程序。

以下就是整个流程:

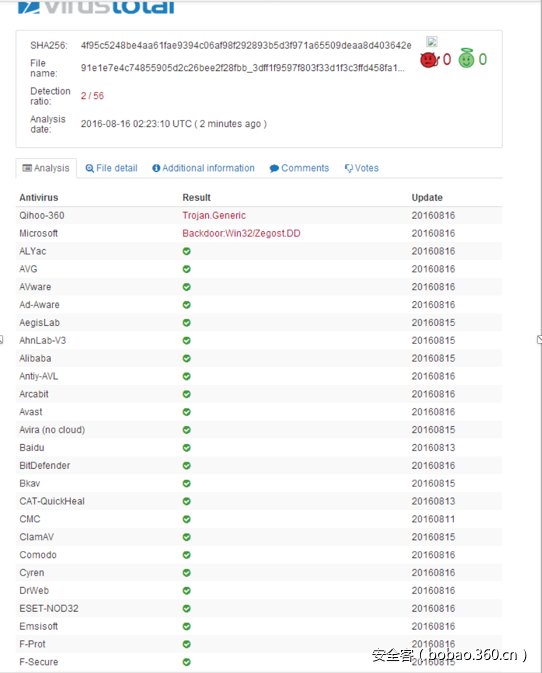

四、 杀毒的查杀

对于此类冒用正规公司合法签名的木马,360杀毒进行了第一时间的查杀。

发表评论

您还未登录,请先登录。

登录