翻译:ResoLutiOn

预估稿费:170RMB(不服你也来投稿啊!)

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

前言

大家注意了!近日,致力于网络渗透攻击研究的安全研究人员指出:他们在一些主流新闻网站上发现了黑客将恶意攻击代码置于一些图片中,利用图片发动攻击的现象。如果你在过去两个月的时间里有浏览过一些主流新闻网站,点击过广告上附带的图片,那么你的PC很可能已经遭到了感染。这并不是危言耸听。

Stegano Exploit Kit—一款图片漏洞利用工具包

本周二,来自全球知名安全软件公司ESET的研究人员发布了一份调查报告【报告传送门】,其中指出:他们在一些著名的新闻资讯网站上,接连发现了一个相同的漏洞利用工具,他们将其称为“Stegano Exploit Kit”。黑客利用Stegano,能够将恶意攻击代码种植在网站上的某些悬浮广告中,当用户点击了这些广告的图片之后,系统就会自动下载其中隐藏的恶意软件包,并自动安装运行,对用户PC实施攻击。

Stegano问世于2014年,存在的时间并不长,但近期却有愈演愈烈之势。从今年10月初开始,网络犯罪分子便开始着手利用这一漏洞工具包。他们使用Stegano,向大量不知名的新闻网站的广告中植入恶意代码,以影响浏览这些网站的用户。虽然这些网站的知名度不是太高,有些甚至很小众,但它们每天也拥有数以百万计的访问量,危害效果可见一斑。

Stegano取自“Steganography”一词。“Steganography”的书面含义为隐写术,通俗理解即为一种信息加密技术,可以将信息或文档等数据隐藏在一张数字图片中,这些隐藏的信息是肉眼无法看到的。

在这种针对网站广告的特定攻击中,黑客将恶意攻击代码隐藏在一些我们肉眼可见的,PNG格式图片的阿尔法通道中(Alpha Channel:用来描述一张图片的透明和半透明程度的参数)。同时,通过这种植入手段,黑客还可更改图片中多个像素的透明度。

黑客在发动攻击时,会将此类含有恶意代码的图片伪装成一张广告图片,并将其挂在一些具有高点击量的新闻网站上,以等待访客“上钩”。

根据ESET公司安全研究人员的描述,这种恶意广告还往往会向网站访客推荐一些名为“Browser Defense”或“Broxu”的浏览器安全防御应用程序,以降低访客的防范意识;这同时也使得一些网站难以辨别这些广告的真伪。

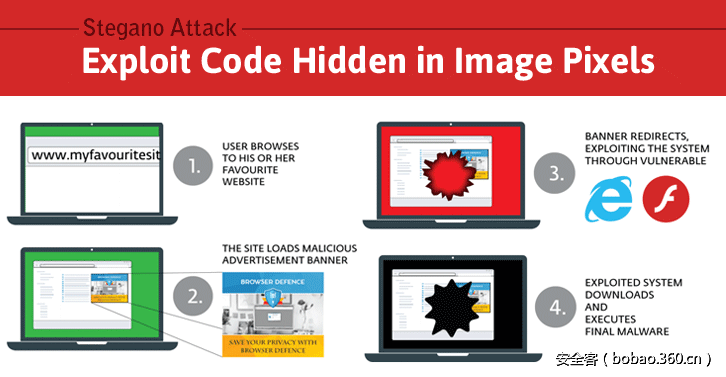

Stegano的攻击过程

一旦用户浏览了一个带有此类恶意广告的网站,那么嵌入在广告中的恶意脚本便会立即将收集到的,关于用户PC的信息传至黑客的远程服务器上。而用户则对这一信息窃取过程毫无察觉。

之后,恶意代码会在用户的IE浏览器中利用CVE-2016-0162漏洞,以检测目标PC上是否有正在运行的防病毒软件。

在经过确认目标PC的浏览器没有“问题”之后,恶意脚本就会将由目标PC发出的所有HTTP请求重定向到一个含有Flash插件漏洞利用工具包的网站上,自动下载该工具包。(该工具包会触发Adobe Flash插件的三个漏洞,分别是:CVE-2015-8651、CVE-2016-1019以及CVE-2016-4117,目前这三个漏洞均已得到修复)

“在成功植入恶意代码之后,工具包中的shell代码会自动执行,目的是收集目标PC上安装的所有安全软件的版本号、运行状态等信息。这种shell代码和网络犯罪分子有着一个共同点—多疑,即不会放过任何一个可能会影响工具包运行的细节;同时,它也时刻在确认自己是否正遭到目标PC的检测。”ESET公司的安全研究人员在报告中如是说到,“如果一切运行正常,那么它将会如法炮制之前的动作,从同一个服务器上下载其他的加密恶意软件,这次就不是伪装成PNG图片了,而是伪装为一张动态的gif图。”

在下载完成后,那些加密的恶意软件就会在Windows系统中自行解密,并通过regsvr.32.exe或rundll.32.exe等可执行程序开始运行。

仅需2-3秒,你便会掉入黑客布置好的陷阱中!

下图是ESET公司的安全研究人员给出的Stegano攻击流程图,其中阐述了从感染用户到恶意软件自动运行的全过程:

以上所有的操作均无需与用户进行任何的交互过程,即是在用户毫不知情的情况下完成的,并且完成攻击仅需2-3秒的时间。

到目前为止,黑客已经对Stegano工具包做出了“改良”,又在其中加入了很多更具杀伤力的木马程式,例如:Ursnif银行木马和Ramnit银行木马等各种后门木马、间谍软件以及U盘小偷等恶意程序,以求加大该漏洞工具包的破坏力。

Stegano漏洞攻击的处女秀是发生在2014年,黑客利用此种方式,攻击了位于荷兰境内的多台PC。在此之后,2015年,黑客故技重施,利用Stegano攻击了大量捷克公民的PC。近期,黑客又发起了一次大规模的Stegano攻击行动,攻击范围涉及加拿大、英国、澳大利亚、西班牙以及意大利等多个国家。

对于用户来说,防止遭到这种恶意攻击的最好方法就是,实时地更新自己PC或其他移动端设备上的软件和应用程序;同时,应在设备上安装防病毒软件,以保证能够在遭到类似恶意代码感染前,就检测出系统中存在的漏洞,并及时进行修复。以上二者是用户力所能及的,也是必须做出的防范。

发表评论

您还未登录,请先登录。

登录