翻译:pwn_361

预估稿费:300RMB(不服你也来投稿啊!)

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

一、引言

在2016年,勒索软件继续在全球范围内猖獗,收紧对数据、设备、个人和商业的控制。

下面的数据就能说明这些:

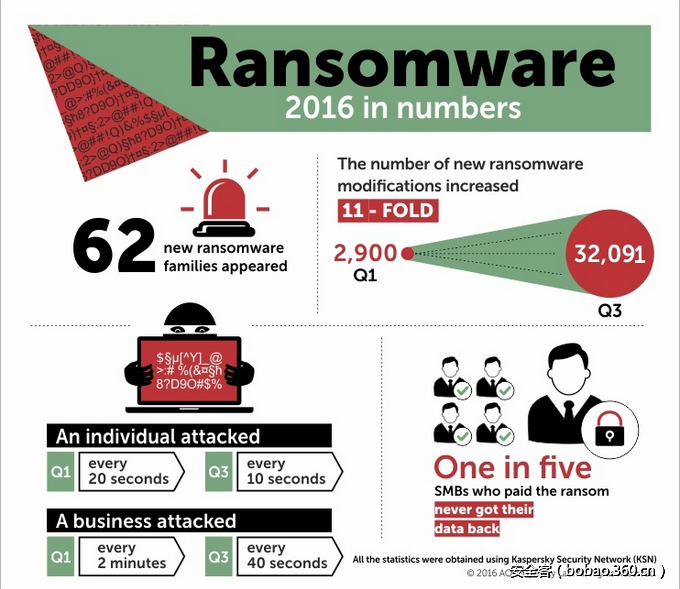

1.出现了62种新的勒索软件家族。

2.勒索软件变种增长了11倍。从1到3月份的2900个,增长到7到9月份的32091个。

3.对商业的攻击从一月到九月底增长了3倍:每2分钟有一次攻击,变成了每40秒有一次

4.对个人攻击的增幅从每20秒到每10秒。

5.在支付了勒索赎金的小型和中型企业中,有五分之一没有取回他们的数据。

在2016年,我们也看到了勒索软件增长在复杂性和多样性

例如:改变策略,如果它遇到了财务软件,有可能会编写脚本语言,并利用新的感染路径,变得非常有针对性,同时,将勒索软件作为一种服务,并提供消除勒索的解决方案,给那些只有少量技能,资源和时间的对象—所有这些都是通过一个日益发展,日益高效的地下生态系统。

在2016年,我们看到全世界都开始团结起来进行反击

在7月份,推出了“没有更多赎金”的项目,促使警察、欧洲刑警组织、英特尔安全部门和卡巴斯基实验室合作,另有13个组织于十月加入。除此以外,合作带来的结果是产生了大量免费的在线解密工具,到今天已经帮助数千勒索软件受害者恢复了他们的数据。

这只是冰山的一角,还有许多工作要做。只要齐心协力,我们可以实现远远超过我们任何人想像的事。

什么是勒索软件?

勒索软件有两种形式。勒索软件最常见的形式是数据加密。这种程序将受害者机器上的数据加密,并承诺受害者给钱后会将数据恢复。另一种形式是限制访问,相比之下,这种形式不影响存储在设备上的数据。相反,它们阻挠受害者访问设备。并向受害者要求赎金,并显示在屏幕上,通常会伪装成来自执法部门的通知,报告受害人非法访问了网页内容,并说明他们必须支付法罚款。你可以在这里找到这两种形式的勒索软件的概述。

二、勒索软件:2016的主要趋势和发展

GReAT,2017年威胁预测:大多数勒索软件在受害者与其攻击者之间,在信任关系上,不可能和谐发展,一旦收到赎金,被勒索的文件将会恢复。网络犯罪分子在履行这一承诺方面展现了令人惊讶的专业精神。

1、到来和离开

到来—在2016年、世界对cerber,Locky和cryptxxx说你好,–以及44287个新的勒索软件变种。

Cerber 和 Locky在开春时到来,都非常令人讨厌,并且广泛传播,主要通过垃圾邮件和漏洞工具包。针对个人和企业,他们很快就将他们自己确定为“大玩家”。不久后,CryptXXX来了,所有这三个病毒家族继续发展,并危害世界,如CTB-Locker, CryptoWall 和Shade。

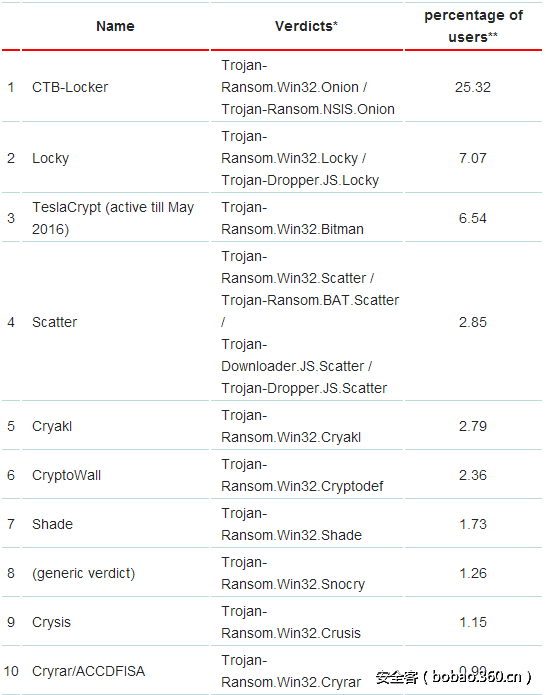

截至2016年10月时,由卡巴斯基实验室检测到的前几种勒索软件家族如下:

离开,告别了Teslascrypt, Chimera 和Wildfire。或者看起来如此….

也许2016年最大的惊喜是TeslaCrypt的关闭和后来释放的主密钥,显然是恶意软件作者自己的行为。

Encryptor RaaS,对于其他罪犯,这是第一个提供勒索软件即服务的木马模型。它的一部分僵尸网络被警方清除后,停止了工作。

然后,在七月,自称是Petya/Mischa勒索软件作者的人,公开发布了Chimera勒索软件的大约3500个解密密钥,然而,由于Petya勒索软件自身使用了一些Chimera的源代码,因此这实际上可能是同一组织,只是更新其产品套件,并造成了恶作剧。

同样的,Wildfire,它的服务器被查封,且在卡巴斯基实验室,英特尔安全部门和荷兰警方共同努力下,开发出了解密密钥,现在,它似乎作为Hades变种,又重新出现了。

2、滥用“有教育目的”的勒索软件

好心的研究人员开发了“有教育目的”的勒索软件,为系统管理员模拟勒索软件的攻击,并测试他们的防御效果。然而,罪犯们怀着恶意的目的,很快利用了这些工具。

Hidden Tear 和 EDA2“教育”勒索软件开发后,他们的源代码被公开在了GitHub上,不可避免,在2016年,我们看到基于这个代码,出现了众多的恶意木马。这就包括Ded Cryptor,它会将受害人电脑的壁纸换成一个邪恶的圣诞老人的图片,并要求两比特币(约1300美元)作为赎金。另一个这样的程序是Fantom,模拟一个看来起来正常的Windows更新屏幕。

3、非传统的方法

当你有一个磁盘时,为什么会在一个文件上下功夫?

磁盘加密、阻止对所有文件的访问、或者加密,这是2016年第一次出现的勒索软件的新方法。Petya就是一个例子,它会快速爬取用户硬盘驱动器的主索引,并使计算机不能重新启动。另一个木马Dcryptor,也被称为Mamba,更近一步,它会锁定整个硬盘驱动器。这种勒索软件特别另人讨厌,会爬取整个磁盘,包括操作系统、软件、共享文件和所有私人数据—使用了开源软件diskcryptor。

“手动”感染技术

Dcrypter的感染是手工进行,攻击者通过密码暴力破解,得到受害计算机的远程访问权限。虽然不是新方法,但是这种方法在2016年用的非常突出,常常作为攻击目标服务器的一种方法,并获得进入一个公司系统的权限。

如果攻击成功,会安装木马,且会加密服务器上的文件,甚至是所有从它可以访问到的网络共享。我们发现teamxrat勒索软件采取的就是这种方法,并在巴西服务器上传播。

两个功能于一身的感染

在8月,我们发现了Shade的样本,它拥有让人我们意想不到的功能:如果被感染的计算机属于金融服务系统,它将去下载文件和安装间谍软件,可能存在偷钱的长期目的。

4、采用脚本语言的勒索软件

吸引我们的注意力的另一种趋势是,在2016年用脚本语言编写的cryptors越来越多。仅在第三季度,我们就遇到了几个采用Python语言的勒索软件的新家族,包括HolyCrypt 和CryPy,以及用AutoIt语言写的Stampado,这是一种自动化的语言。

5、一大批的业余爱好者和模仿者

许多在2016年检测到新的勒索软件木马原来是低质量的;不成熟的,部分索要赎金的勒索软件拥有软件缺陷和粗心的错误。

这种事情伴随着模仿的勒索软件而不断增加。除此之外,我们发现下面这些都是模仿的:

Bart抄袭勒索信件、Locky的支付页面风格

一个基于AutoIt语言的Locky的模仿者(被称为autolocky)使用相同的扩展“.locky”。

Crusis(又叫做Crysis)复制了来源于Shade的扩展“.xtbl”

Xorist的整个加密文件命名方案来自于Crusis

也许这一年中,最突出的一个模仿者是Polyglot(又叫做MarsJoke),它完全模仿了CTB-Locker的外观和文件处理方法。

在2017年,这些趋势预计将会继续增加。

GReAT,2017年威胁预测:随着人气的不断攀升,以及罪犯进入这个领域较低的门槛,我们很可能会遇到越来越多的”勒索软件“,并且缺乏质量保证,或综合的编码能力去履行承诺。

三、蓬勃发展的勒索软件经济

1、Raas的增长

虽然勒索软件即服务不是一个新趋势,但在2016年,随着越来越多勒索软件创造者“按需”提供他们的恶意产品,这一传播模型继续不断发展。这种方法已经证明对那些缺乏技能,资源或者自我发展意愿的人非常有吸引力。

出现在2016年,并使用这个模型的勒索软件的例子是Petya/Mischa 和Shark,它们在随后更名为Atom。

这种商业模式越来越复杂:

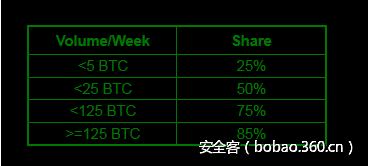

Petya勒索软件的合伙网站

合伙人常常会达成一个基于佣金的约定,比如,根据Petya的佣金分配表格,如果一个合伙人在一周内做到了125个比特币,在分配佣金后,他能拿走106.25比特币。

当然还会有一个初始费用,比如,如果有人想用Stompado勒索软件,需要支付39美元。

与其他罪犯用垃圾邮件、勒索信件等方法相比,对于一个有抱负的攻击者来说,这并不难。

2、从基于佣金的网络,到客户帮助和品牌化

最“专业”的攻击者会提供给受害者帮助平台和技术支持,指导他们通过购买比特币来支付赎金,有时甚至是公开协商。每一步都会进一步鼓励受害者去支付赎金。犯罪分子提供客户帮助,以确保更多的受害者支付赎金。

此外,卡巴斯基实验室的专家在巴西研究勒索软件时注意到,对于许多攻击,勒索软件的品牌化是一件重要的问题。那些寻找媒体关注和客户恐惧的勒索软件会选择高调、名人的主题或产品广告噱头,而那些更关心留在雷达下的勒索软件,会放弃名声的诱惑,让他们的受害者面对的只是用一个电子邮件联系的坏人,和一个比特币地址支付。

3、仍然和比特币有关

纵观2016年,最流行的勒索软件家族仍然喜欢用比特币作为赎金。大多数勒索软件要求的赎金并不是非常多,平均在300美元左右。尽管有一些被指控付了很多。

另外,特殊地区和传统操作方式下,经常会有适合当地的付款方式–尽管这也意味着他们不再能够隐藏在大庭广众之下、隐藏在从多其它的勒索软件之中。

四、勒索软件将它们的武器对准了商业领域

在2016年的头三个月,17%的勒索软件对准的是企业目标—这相当于每2分钟就有一次针对商业活动的攻击。在第三季度末,这个数据增加到了23.9%,每40秒一次。

根据卡巴斯基实验室的研究,在2016年,勒索软件的攻击造成的结果是,五分之一的全球企业遭遇了IT安全事件。

42%的中小型企业在过去的12个月中遭受了勒索软件的攻击。

他们中的32%支付了赎金。

五分之一的从来没有取回他们的文件,即使是已经支付了赎金。

受勒索软件影响的用户中,67%失去了部分或全部的企业数据—其中四分之一的用户花了数周的时间试图恢复访问。

社会工程和人为错误仍然是企业安全漏洞的关键因素。在数据丢失案例中,有五分之一都是由于员工的疏忽和意识薄弱造成的。

我们看到更多有针对性的勒索,罪犯用已经掌握的有价值的目标数据,周密挑选目标、并对目标进行精心的钓鱼攻击。

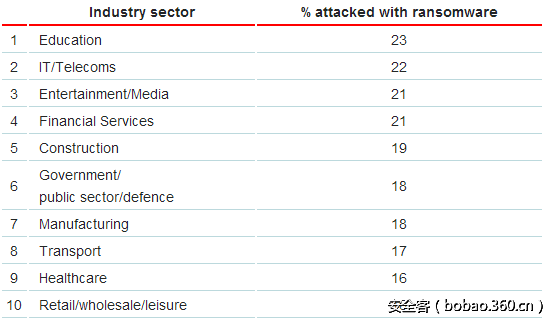

一些工业领域比其他领域更难攻击,但我们的研究表明,所有的这些都处于风险中。

勒索软件的攻击,成为头条新闻

医院成为一个主要目标——由于操作被取消这个潜在的毁灭性影响,患者越来越多转移到其医院。

1.最臭名昭著的一个例子是发生在三月份,一个勒索软件攻击了洛杉矶好莱坞长老会医疗中心,并锁定了计算机,直到医院支付了17000美元的赎金。

2.几周之内,多家德国医院也发生了同样的攻击。

3.在英国,2016年,有28个国家卫生服务信托基金承认被攻击。

桌面托管和云提供商VESK在九月份被攻击后,支付了大约23000美元的赎金,用来恢复他们的一个系统。

重要的媒体 在2016年3月,包括纽约时报、BBC、AOL,都遭到了携带勒索软件的恶意软件的攻击。

加拿大卡尔加里大学,一个研究中心,他们承认已经支付了约16000美元,用来恢复被加密了一个星期的电子邮件。

马萨诸塞州的一个小警察局,在一名警官打开了一个有病毒的邮件附件后,为了取回重要案例的相关数据,最后支付了500美元的赎金(通过比特币),

即使是赛车运动也被攻击:在四月份,TeslaCrypt的攻击,造成一个全国汽车比赛协会的赛车队,面临价值数百万的数据丢失。

五、反击

1、通过技术

最新版本的卡巴斯基实验室产品,已经为中小企业加强了反cryptomalware的功能。另外,一个新的、免费的反勒索工具,已经可以被所有企业下载并使用,不论他们使何种安全方案。

卡巴斯基实验室的企业反勒索工具,是一个'轻量'的解决方案,可与其他杀毒软件共存。该工具使用了两个组件,用于早期探测木马程序:分布式卡巴斯基安全网络和系统监控,能够监控应用程序的活动。

卡巴斯基安全网络,通过云端快速检测文件和网站URL的危险性,同时系统监控会监测程序的形为,对未知版本的木马,提供主动防御保护。最重要的是,这个工具可以备份那些由可疑应用打开的文件,如果程序行为造成了文件前后的变化,那证明这可能是恶意程序。

2、通过协作:没有赎金的倡议

在2016年7月25日,荷兰国家警察,欧洲刑警组织,英特尔安全部门和卡巴斯基实验室,共同宣布推出没有更多的赎金项目—–这是一个非商业的倡议,联合公众和私人组织,目的是告知那些被勒索的人,并帮助他们恢复数据。

目前,这个门户网站中有8款解密工具,其中的5款由卡巴斯基实验室制作。这些工具能恢复超过20种cryptomalware的加密数据。迄今为止,已经帮助超过4400个受害者恢复了他们的数据—并节省了150万美元的赎金要求。

在10月,另外13个国家的执法机构加入了这个项目,包括:波斯尼亚和黑塞哥维那,保加利亚,哥伦比亚,法国,匈牙利,爱尔兰,意大利,拉脱维亚,立陶宛,葡萄牙,西班牙,瑞士和英国。

欧洲司法和欧盟委员会也支持该项目的目标,并预计,更多的来自私营部门和执法部门的合作伙伴将很快公布。

3、面对勒索软件,如何保持安全。

1)定期备份数据。

2)使用一个可信赖的安全方案,并保持主要功能—如开启系统监控。

3)在你使用的所有设备上,始终保持软件更新。

4)来自你不认识的人的邮件附件,一定要小心,如果有可疑的地方,不要去打开它。

5)如果你是一个企业,你应该教育你的员工和IT团队; 始终保持敏感数据分开; 限制访问; 并备份一切。

6)如果你很倒霉,成为了一个受害者,有数据被加密,不要惊慌。用一个干净的系统来检查我们“没有更多赎金网站”; 你可能会发现一个解密工具,可以帮助你取回你的文件。

7)最后,但并非不重要,记着勒索是一个犯罪行为,要将这报告给当地的执法机构。

“我们主张,人们要举报攻击行为。每一位受害者手里的重要证据,都会提供重要的线索。作为回报,我们可以让他们了解,并保护他们避免第三方给他们“提供”数据解密。但是,我们需要确保更多的执法机构知道如何处理数字犯罪“。 ——Ton Maas, 荷兰国家高科技犯罪部门数字团队协调员

4、来自荷兰国家高科技犯罪部门的建议,为什么你不应该支付

你会成为一个更大的目标。

你不能信任罪犯—你可能永远无法取回你的数据,即使你支付了赎金。

你的下一个赎金可能会更高。

你要鼓励罪犯。

六、我们与勒索软件的战斗能胜利吗?

我们相信我们可以,但只有通过共同努力。勒索是一个利润丰厚的商业犯罪。为了让它停止,世界需要团结起来,去破坏犯罪分子的食物链,使他们的攻击越来越难以实施、越来越难以从攻击中获得利润。

原文PDF【传送门】

发表评论

您还未登录,请先登录。

登录