翻译:pwn_361

预估稿费:170RMB(不服你也来投稿啊!)

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

概述

我们怀着永无止境的追求,去保护世界免受恶意软件威胁。近日,我们发现了一个行为不端的Android木马。尽管恶意软件针对Android操作系统,早已不是一个新鲜事了,但是我们发现的这个木马相当的独特。因为它并不攻击用户,它的攻击目标是用户连接的Wi-Fi网络,或者,确切地说,攻击目标是为网络服务的无线路由器。这个木马名字是“Trojan.AndroidOS.Switcher”,该木马会针对路由器的Web管理页面,进行密码暴力破解攻击。如果攻击成功,该恶意软件会在路由器设置中更改DNS服务器的地址。从而将用户的所有DNS查询,从被攻击的Wi-Fi网络重定向到攻击者那里(这样的攻击也被称为DNS劫持)。因此,下面我们详细解释一下Switcher如何进行密码暴力破解攻击,并进入路由器,进行DNS劫持。

聪明的小骗子

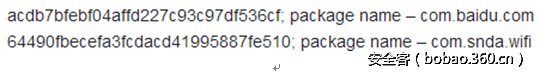

迄今为止,我们已经看到了这个木马的两个版本:

该木马的第一个版本(com.baidu.com),将自己伪装成了百度搜索引擎的一个手机客户端,在这个应用程序里简单的打开了一个百度的URL(http://m.baidu.com)。该木马的第二个版本伪装成Wi-Fi万能钥匙应用程序,这是一个非常受欢迎的软件,使用这个软件通常都是在有Wi-Fi的情况下,因此,对于针对路由器的恶意软件,这是一个绝佳的隐藏地方,非常方便恶意软件传播。

攻击者甚至还专门制作了一个软件介绍网站,用于传播这个假冒的“Wi-Fi万能钥匙”。这个网站所在的服务器,同时也被作为恶意软件的命令和控制(C&C)服务器。

感染过程

该Android木马运行后会执行以下操作:

1. 获取网络的BSSID,并且通知C&C服务器,木马在该网络中已经被激活。

2. 试图获得ISP(互联网服务提供商)的名称,根据结果,确定恶意DNS服务器用于DNS劫持。有三个可能的DNS服务器,分别是:101.200.147.153,112.33.13.11和120.76.249.59。101.200.147.153是默认选择,其他的DNS只有在特殊ISPs下才会用。

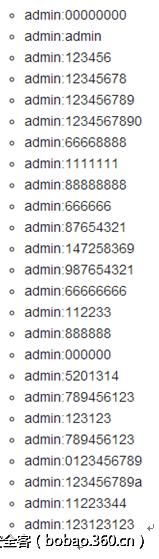

3. 使用下面预定义好的登录名和密码字典,展开密码暴力攻击:

木马会获取默认网关地址,在JavaScript 脚本的帮助下,它会用各种帐号和密码的组合进行尝试登录。然后根据返回的输入字段的固定字符串,和HTML文档来判断是否成功。这个JavaScript脚本只在TP-LINK WI-FI路由器上有效。

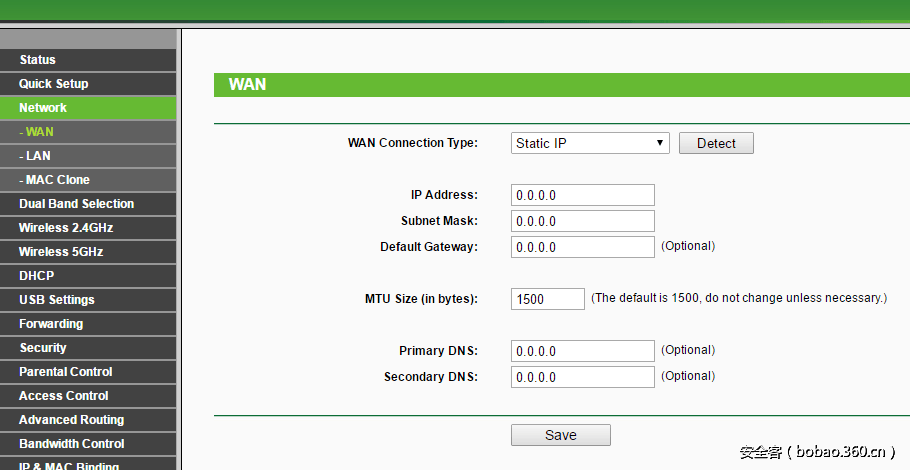

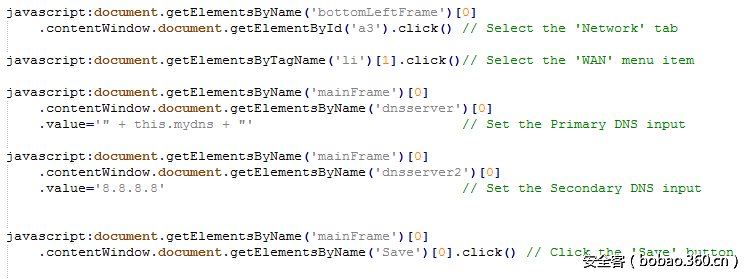

4. 如果路由器管理接口的密码被成功破解,该木马会进入到WAN设置区域,并将首选DNS服务器改为攻击者控制的恶意DNS服务器,将备用DNS设置为8.8.8.8(这是谷歌DNS,在恶意DNS不稳定的情况下,可以保证网络稳定)。JavaScript脚本执行是自动完成的。为了更好的说明它的工作过程,我对路由器WEB界面作了一个截屏,如下图:

下面是JavaScript脚本,会自动设置好各项参数:

5. 如果DNS修改成功,木马会向C&C服务器发送成功的消息。

木马会做什么坏事

理解正常DNS工作的基本规则,能让我们更深刻认识到DNS被劫持的危险性,DNS用于将人类容易读取的网络资源名称(例如网站域名)解析为IP地址,这个IP地址用于计算机网络的实际通信。例如,“google.com”将会被解析为“87.245.200.153”,通常,一个正常的DNS查询是按照下图步骤执行的:

当使用DNS劫持时,攻击者会改变受害者的TCP/IP设置,迫使用于DNS查询的服务器被攻击者控制—-一个恶意的DNS服务器。因此,上面的执行步骤会变成这样的:

正如你所看到的,受害人访问的并不是真正的google.com,而是攻击者想让你访问的那个网站。这可能是一个假的google.com,会存储你所有的搜索请求,并发送给攻击者,也可以是一个随机的网站,能弹出一堆广告或恶意软件,或其他任何东西。使用这个假的名称解析系统,攻击者能完全控制该网络的流量。

你可能会问——这有什么关系呢:路由器并没有浏览网站,因此,危险在哪里呢?很不幸,按照Wi-Fi路由器最常见的设置,连接到它上面的设备,DNS通常会和Wi-Fi路由器设置的一样。从而迫使所有网络中的设备使用相同的恶意DNS。因此,如果获得一个路由器DNS设置的权限,所有连接到这个Wi-Fi路由器的设备的流量,攻击者都可以控制。

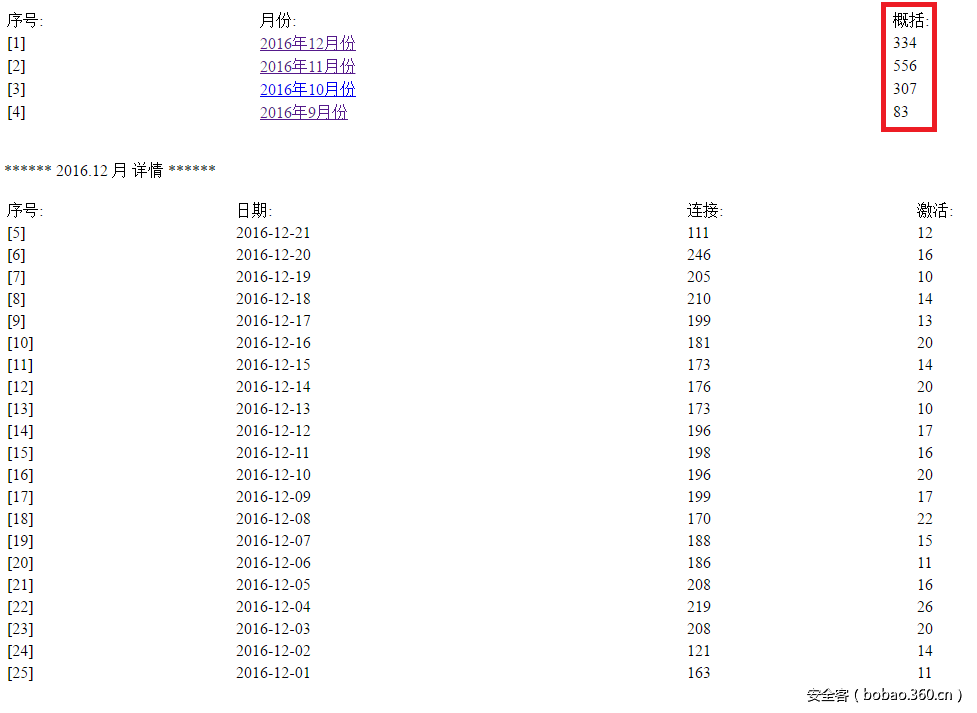

我们发现,攻击者做的还是不够小心,导致他们C&C网站的开放部分,留下了内部感染统计信息。

根据这个数据,他们已经成功渗透了1280个Wi-Fi网络,如果这是真的,这些网络的所有用户的流量是很容易被重定向,非常危险。

结论

Trojan.AndroidOS.Switcher木马并没有直接攻击用户,它的目标是整个网络,暴露在它下面的所有用户,很容易遭受到很多手段的攻击—-从钓鱼到二次感染。这种篡改路由器设置的主要危险是:即使重启路由器,DNS设置仍然会生效,并且很难发现DNS被劫持。即使恶意DNS服务器出现了短暂的故障,IP为8.8.8.8的备用DNS就会被启用,用户不用察觉到。

我们建议所有用户检查他们的DNS设置,检查DNS地址是不是以下IP地址:

101.200.147.153

112.33.13.11

120.76.249.59

如果你DNS IP地址是其中一个,请立即进行修改,同时,强烈建议更改路由器的用户名和密码,以防止再次被攻击。

发表评论

您还未登录,请先登录。

登录