翻译:knight

预估稿费:200RMB

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

前言

欢迎阅读第九份OnionScan报告。这些报告为大家提供最准确和最新的分析来教大家如何在现实世界中使用匿名网络。

在去年一年里,我们制作过一份关于洋葱服务状态的报告。

在这份报告中,我们将对由OnionScan编译的OnionSphere爬虫进行最新的分析。

注意:这项研究里有我们的支持者,我们希望我们在未来还能够继续为大家提供新的见解,研究和技术。 为了帮助我们这样做,请支持我们。

关于OnionScan的一年

在过去一年里,我们写了许多关于匿名,安全和暗网的报告。我们第一次报告包含了对暗网的犯罪评估,计数了洋葱服务和隐藏的服务安全,然后我们研究了在暗网上可以使用什么平台。

对于我们的第三份报告,我们制作了第一张分析暗网中洋葱服务之间的关系图。

我们的第四个报告揭示了https证书在黑暗网中被使用(和滥用)的原因。

在8月份,我们借鉴了CARONTE研究的一部分,使用各种标识符(如电子邮件地址,比特币地址和分析标记)查找隐藏服务之间的关系。

在9月份,我们仔细观察了托管服务提供商自由主机 II,并发现他们托管了大量的暗网网站门户。

在2016年底时,我们研究出了一个新的攻击,通过这个攻击我们可以从隐藏服务中提取合作托管关系。在2017年初,我们展示了从一个流行的暗网市场中提取出大量信息的研究。

在当时,onionsphere已经改变了很多,但大部分结果仍然是相同的。 在我们发表的所有报告中确定指出的问题仍然没有解决。 匿名托管服务仍然还是非常困难。

自由主机II的消亡

在2月初,免费托管服务提供商Freedom Hosting II与其托管的所有网站都被黑客入侵。

因此,把onionscan数据作为初始分析数据确实受到了部分影响。

虽然仍然很难说在那10000个被泄露了数据库数据的网站中到底有多少在泄漏之前就已经向onionscan提供了它们的数据。但是我们可以肯定的是,OnionScan主列表中有超过2000的网站不再被托管,这显然已经对OnionScan造成了不小的影响,整体规模我们估价至少占了暗网的15%-20%。

根据数据库转储的分析结果显示,转储中至少有三个最大的数据库是与分享和讨论儿童色情的论坛有关 – 这似乎与黑客的发表的言论一致,在他们获得了自由主机II的访问权之后,他们决定销毁托管提供商并泄漏数据库数据。

当我们检查较小的数据库时,我们发现数据库里都是关于博客、小的政治论坛和个人网站的数据,不管攻击的主要动机是什么,很明显它是有原因的。

OnionSphere的现状

在自由主机II垮台后,OnionScan成为了迄今为止最大的爬虫网站,我们不仅检查了自由主机所托管的数据库,还检查了现有主列表中提取到的30,000个洋葱服务。

在我们扫描的时候,30000查询中有超过4400个查询是在线查询(为了使扫描尽可能快,我们需要将线程设置的尽可能大)。我们相信,以前许多在我们的名单上的人现在已不存在。

这4,400个隐藏服务要比以前扫描的少的多。 我们相信,自由主机II被破坏,不仅删除了成千上万的活动网站,而且还可能影响到了自由主机 II上托管某些基础架构的其他托管提供商。

Sigaint,一个加密电子邮件的提供商的突然在大家视野里消失,也可能与一些隐藏服务的衰落有关。

我们简单介绍下到2017年3月为止,洋葱组成的比例。

检测到HTTP – 〜4000

检测到TLS – 〜250(与以前的计数一致 – 似乎不受FHII的影响)

检测到SSH – 〜270(低得多,应该于FHII黑客有关)

检测到FTP – <10(低得多,再次预期与FHII相关)

检测到SMTP – <100

VNC Detected – <10

检测的比特币节点 – 〜220(高得多,可能是因为在OnionScan上可以更好的获得比特币)

从去年四月我们开始研究到现在,我们可以看到,网站仍然占据主导地位。SSH的端点大幅下降,应该与自由主机II的垮台有关。

除了SSH以外,其他的变化不大。就连国家在安全方面还是和去年一样,改变不大。

网站中仍然有7-10%的网站存在Apache mod_status模块暴露在外的现象(我们在最近的扫描中就检测到了至少400个类似网站) – 这甚至可能表示Apache配置错误的次数略有增加。

其他种类的漏洞(开放目录,EXIF元数据,主机头联合主句泄露)也在我们去年的研究对象中。

我们能够从我们的数据中提取出近一千个属于服务业和所访问的客户访问隐藏的服务的独立IP地址。

新地图

当在我们研究规模较大的相关性的时候,我们仍然可以看到绝大多数暗网可以连接到一个或多个基于出站/入站链接,比特币地址或其他类型的标识符的的集群。

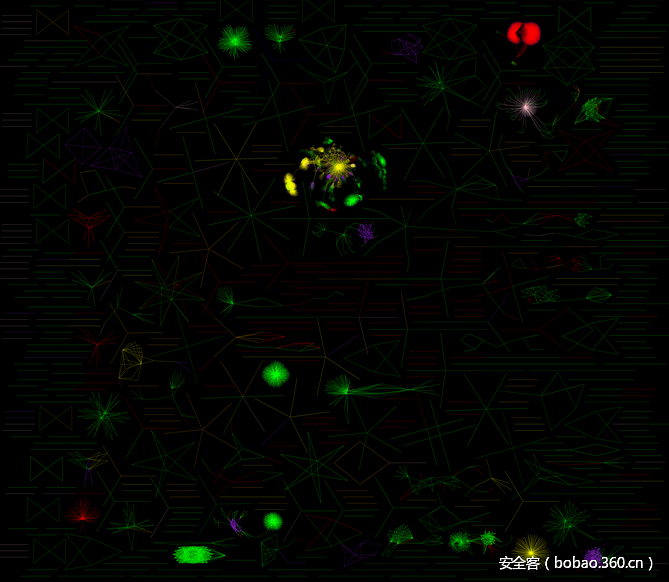

由OnionScan生成的暗网连接图的缩小图像。 可以看到隐藏服务的多个集群通过大量标识符和错误配置来连接。

说实话,将隐藏的服务相互关联起来是很容易的。 因为它太容易因为错误配置软件或以其他方式而泄露信息。

操作模式如下图所示,他们通过Apache mod_status的泄漏来连接到几个托管节点集群 – 只有少数这些站点可以被链接到集群外部。

事实上,我们可以找到多个例子来证明这种模式的可行性,正如我们在我们的第一份报告中讨论,大多数隐藏的服务可能是由一个组织或一个团队来运行的,而不是由个人。

这可能是因为这些因素-设置和维护一个网站有困难,不具备运行Tor隐藏服务所需的技能,所以导致将这项工作托管给第三方,显得非常具有诱惑力。

然而,如自由主机和我们所证明的其他泄漏所示,这些关系会产生额外的安全风险 – 并且可能最终会损害匿名用户的利益和泄露他人的隐私。

为了真正解决可以匿名发布问题,我们需要一种新的方法。

OnionScan的未来

我们一直声明,OnionScan的最终目标是“让OnionScan不工作” – 我们的意思是,我们想要建立一个世界,匿名应用程序不会泄露用户的各类信息和隐私。

为了实现这一目标,我们必须摆脱纯粹的OnionScan开发,开始投资新技术。

在接下来的几个月里,我们将尝试以新的方向来开发匿名应用程序,并会发布该应用程序的原型。

最终目标:开发一种可以由任何人使用的工具,它将安全,私密和匿名地托管隐藏的服务。 该工具还可以在已经授权的情况下,帮助用户做出保护自己和他人的决策。

这并不意味着OnionScan会消失。

OnionScan仍将处于积极开发阶段 – 我们计划在今年推出0.3版本,该版本使扫描更有效率,并引入各种深入扫描的协议。

OnionScan还将在我们构建的许多新项目中发挥作用 – 我们认为,对匿名应用程序的主动扫描对于保持其安全性至关重要 – 为此,我们相信OnionScan或其衍生品可用于持续监控潜在的去匿名化向量。

所以,虽然这可能是我们最后一个深入研究OnionScan的报告 -但这并不是OnionScan的结束 – 并且也肯定不会是我们的最后一个报告。

我们希望我们能够在未来继续为大家提供新的见解,研究和技术。 为了帮助我们能够继续这样做,请支持我们。

发表评论

您还未登录,请先登录。

登录