翻译:360代码卫士

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

谷歌Chrome浏览器中存在一个用户体验设计缺陷,能让恶意网站在用户不知情的情况下记录音频或视频。AOL公司的开发人员Ran Bar-Zik在2017年4月10日将这个漏洞告知谷歌,但谷歌否认它是有效的安全漏洞即并未准备推出补丁。

浏览器与摄像头和麦克风是如何运作的?

在了解漏洞详情之前,我们先要知道基于浏览器的音视频通信依赖于WebRTC协议即多数现代网络浏览器支持的且无需用户插件就能支持实时P2P连接通信的通信协议集合。

然而,为保护未经授权的且无用户权限的视频和音频流,网络浏览器首先会请求用户明确允许网站使用WebRTC并访问设备摄像头/麦克风。一旦获取这些权限,网站就可以访问用户的摄像头和麦克风,除非用户手动撤销WebRTC权限。

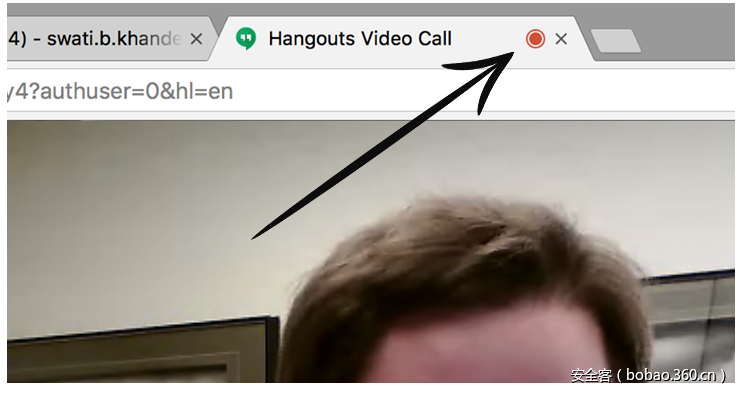

为了阻止“经授权”网站秘密记录用户的视频或音频流,网络浏览器会提示用户何时音频或视频会被记录。在Chrome的案例中,页签上会出现一个红点标记告警用户视频或音频流正在进行。

网站如何实时监控?

研究人员发现如果任何经授权的网站使用JavaScript代码弹出一个没有头部的视窗,它就能开始秘密记录音频和视频而不会出现红点标记,从而不会提示流正在浏览器中出现。这种现象的出现是因为Chrome并未被设计为在无头部视窗的情况下展示红点标记,从而让网站开发人员“在未告警用户的情况下,利用用户体验操作来激活MediaRecorder API。”

Bar-Zik还提供了一个PoC代码供下载,并提供了一个演示网站要求用户获取使用WebRTC的权限,启动弹出消息,随后在未给出任何可视化提示的情况下记录20秒钟的音频。用户所需要的是点击两个按钮,允许网站使用浏览器中的WebRTC。演示网站会记录20秒的音频随后提供下载记录文件的链接。

这个缺陷影响Chrome浏览器,不过可能也会影响其它网络浏览器。

无快速补丁

Bar-Zik将这个安全问题在2017年4月10日告知谷歌,但后者不认为这是个有效的安全漏洞。不过谷歌同意在未来“改进这种情况”。

禁用WebRTC就能解决这个问题,但如果用户需要使用这个功能的话,可以仅允许受信任的网站使用WebRTC并查找其它窗口。

斯诺登泄露的文档披露了NSA的项目Optic Nerve,它每隔5分钟就捕获随机雅虎用户的网络摄像头。仅仅6个月的时间,180万用户的图像就被捕获并在2008年被存储在政府服务器中。鉴于人们对隐私的重视,即使是Facebook的首席执行官马克扎克伯格和FBI前局长詹姆斯科米也证实称他们在笔记本摄像头上贴上胶带以防被监听。虽然贴胶带的做法并不会阻止黑客或政府监控机构记录用户的声音,至少能阻止他们观看或捕获用户实时的可视化内容。

发表评论

您还未登录,请先登录。

登录