翻译:360代码卫士

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

概要

加州大学圣芭芭拉分校的9名研究人员发现,四大主流芯片厂商的安卓bootloader组件存在多个漏洞。这些漏洞可导致手机信任链在引导过程中被攻破,从而使设备遭受攻击。

研究人员开发出BootStomp来分析bootloader

研究团队发现安卓bootloader组件闭源开发且缺乏一般的metadata(如程序头或调试符号)的特性,导致难以对其进行逆向分析开展安全审计,更不用说分析了。他们的研究工作主要集中在开发一个名为BootStomp的新工具,专门用于测试并分析bootloder。

BootStomp的目标是自动识别跟滥用/使用由攻击者控制的且由bootlaoder代码信任的非易失性存储器相关的安全漏洞。具体来讲,研究人员将使用自己的系统作为自动系统,将bootloader作为输入,从而输出大量可提示安全漏洞存在的警告信息。之后人工分析这些警告信息并快速判断高亮显示的功能是否构成安全威胁。

专家发现六个新缺陷

通过BootStomp找到之前bootloader代码中存在问题的地方并查看结果的方式,安全专家指出他们发现了七个安全缺陷,其中六个是新问题,一个是此前已知的问题 (CVE-2014-9798)。在这六个新缺陷中,bootloader厂商已证实并确认五个。

研究团队指出,有些漏洞能让攻击者执行任意代码从而攻陷整个信任链,或者执行DoS攻击。该工具还发现两个bootloader漏洞能导致攻击者获取操作系统的根权限从而解锁设备并攻破信任链。

研究人员从四个不同厂商发现了五个不同的bootloader:

华为/海思芯片集 [华为 P8 ALE-L23]

英伟达图睿芯片集 [Nexus 9]

联发科芯片集 [Sony Xperia XA]

高通的新LK bootloader

高通的旧LK bootloader

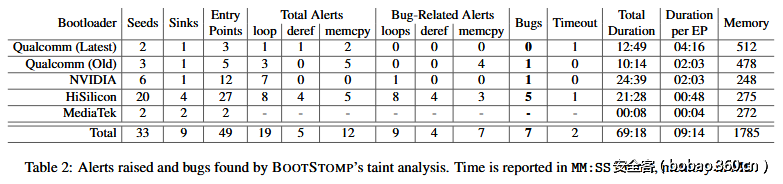

研究人员此前就知道高通老旧的LK bootloader受CVE-2014-9798漏洞的影响。当BootStomp再次识别出这个老旧的安全漏洞时,他们确认该工具运行良好。他们还在英伟达芯片集中发现了一个漏洞,在海思bootloader中发现了五个漏洞。完整结果如下:

更多详情以及提议的缓解措施,可在题目为《BootStomp:关于移动设备bootloader的安全问题》的论文中找到。研究人员在本月初加拿大温哥华举行的USENIX安全大会上展示了他们的研究成果。

更多BootLoader相关信息参考

发表评论

您还未登录,请先登录。

登录