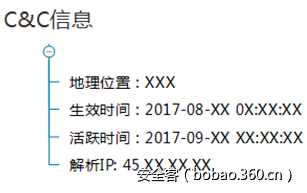

2017年9月28日,360核心安全事业部高级威胁应对团队捕获了一个利用Office 0day漏洞(CVE-2017-11826)的在野攻击。该漏洞几乎影响微软目前所支持的所有office版本,在野攻击只针对特定的office版本。攻击者以在rtf文档中嵌入了恶意docx内容的形式进行攻击。通过对攻击样本的C&C进行追踪溯源分析,我们发现攻击者从8月中旬开始筹备攻击,在9月底真正发动攻击,该漏洞在这段时间内为无补丁的0day状态。

360核心安全团队是第一家向微软分享该0day漏洞细节的安全厂商,我们一直与微软保持积极沟通,一起推进该0day漏洞在一周内发布安全补丁,让漏洞得到妥善解决后再披露漏洞信息。

最新版本的360安全产品可以检测并防止此0day漏洞的攻击,我们建议用户及时更新10月的微软安全补丁。

攻击简析

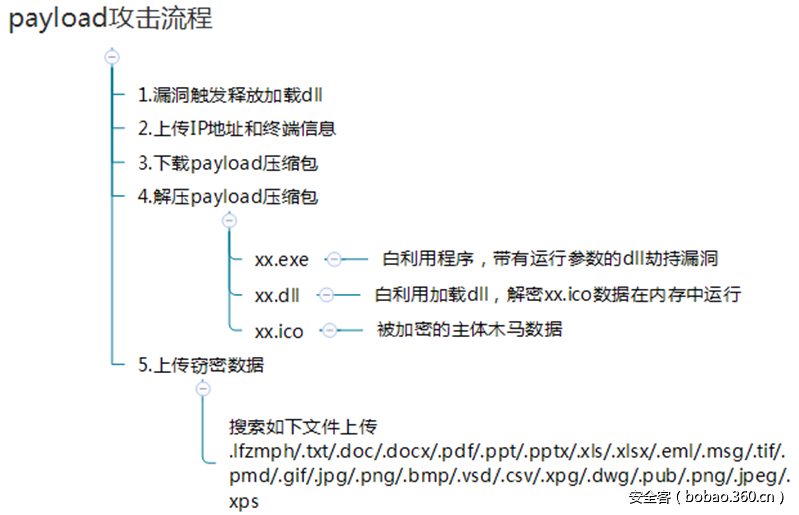

此次0day漏洞攻击在野利用真实文档格式为RTF(Rich Text Format),攻击者通过精心构造恶意的word文档标签和对应的属性值造成远程任意代码执行,payload荷载主要攻击流程如下,值得注意的是该荷载执行恶意代码使用了某著名安全厂商软件的dll劫持漏洞,攻击最终会在受害者电脑中驻留一个以文档窃密为主要功能的远程控制木马。

总结及防护建议

在发现攻击时,360安全卫士已针对该漏洞进行了紧急的热补丁防护升级,使360用户在微软10月安全补丁未发布前,也可以有效防护该Office 0day漏洞的攻击。从2017年初至今,黑客针对广大用户日常必用办公软件进行的0day漏洞攻击呈增长趋势,请广大用户近期不要打开来路不明的office文档,同时相关单位也需要警惕此类0day漏洞的定向攻击,并使用360安全卫士安装漏洞补丁和防御可能的漏洞攻击。

参考

感谢杨康、丁卯胤、宋申雷等奇虎360核心安全团队成员和微软Active Protector计划为本通告做出的贡献。感谢微软安全响应中心(MSRC)的所有成员与我们一起积极推进解决安全问题。

发表评论

您还未登录,请先登录。

登录