传送门

CVE-2017-11882:微软Office内存损坏漏洞导致远程命令执行

微软如何手工修复Office Equation内存破坏漏洞(CVE-2017-11882)

Microsoft Office内存损坏漏洞(CVE-2017-11882)分析

Office公式编辑器漏洞(CVE-2017-11882)已遭利用

概述

根据我们掌握的情报,Cobalt黑客组织是第一个利用CVE-2017-11882漏洞实施网络犯罪活动的组织,该漏洞在今年11月已经发布相应补丁。我们在12月初,发现已经有人利用该漏洞投递多种恶意程序,包括Pony/FAREIT、FormBook、ZBOT和Ursnif。另外,我们发现,最近一次对它的利用,是借助该漏洞,安装一个破解后的信息窃取木马Loki。

Loki的主要功能在于,可以从FTP客户端(例如:Filezilla)、Web浏览器(例如:Firefox、Chrome和Safari)以及电子邮件客户端(例如:Outlook和Thunderbird)中收取数据,也可以从管理员工具PuTTY、终端模拟器、系统控制台和网络文件传输应用中收集数据。同时,它可以作为一个恶意软件加载,能够记录键盘键入的内容。在黑客论坛中,它作为密码和加密钱包的窃取工具出售。

在黑客论坛上,破解版本Loki的终身许可证大概在60-100美元之间,而原版则需要250-450美元之间。如果需要附加的功能(例如窃取比特币钱包)或者其他服务(例如域名/IP地址更改),买家需要支付更多的费用。

我们还注意到,黑客组织自称其售卖的是Loki的原始版本,但实际上只是一个破解的版本。尽管他们使用的是盗版恶意软件,但他们的活动似乎遵循一个固定的操作模式,会盗用他人的电子邮箱,并将垃圾邮件发送给该邮箱账户通讯录中的所有人。目前,该网络活动具有特定的目标,受影响的国家及地区包括法国、中国香港、美国、克罗地亚、印度、澳大利亚、韩国和毛里求斯。

感染链

垃圾电子邮件会伪装成澳大利亚航运公司,邮件中会附带一个Office文档格式的附件,并引诱目标用户下载。实际上,该附件是一个Dropper类型的病毒,嵌入在文档中的OLE(Object Linking and Embedding,对象链接与嵌入)对象会链接至另外一个恶意文档,地址为:hxxp://gamesarena[.]gdn/MS-word2017pa[.]doc 。一旦目标用户点击Microsoft Word中的“启用编辑功能”,该远程对象将被自动链接和加载。

下图为垃圾邮件样本,附件中的文档作为恶意木马的Dropper:

下图为Word打开后的界面,点击“启用编辑”后恶意代码将被激活:

下图中的代码证明,远程对象被链接到Dropper:

该远程对象是一个富文本格式(RTF)文档,其文件名为MS-word-2017pa.doc,该文档利用了CVE-2017-11882漏洞,将从 hxxp://gamesarena[.]gdn/hta/WqJL[.]hta 的位置下载一个HTML应用程序(HTA)的Dropper。随后,HTA将会从 hxxp://gamesarena[.]gdn/games/Pasi[.]exe 的位置下载Loki,并将其作为最终的Payload。

在捕获的网络流量数据包中,证明了RTF文件利用CVE-2017-11882漏洞工作,并且下载了HTA应用程序。

破解版本的Loki

在分析最终Payload的过程中,我们发现了一段额外的代码,其功能是在原始代码解密C&C URL之后,试图将原始的C&C URL进行改写。其中,原始C&C URL如上图所示。具体来说,修改后的代码中新增了“.x”部分,用来解密另一个C&C URL(我们将其命名为“Patched C2 URL”),并用其去覆盖原始的C&C URL。根据分析,修改者并没有直接修改源代码并重新编译,而是使用生成器生成另一段代码,这也可以说明,该修改者很可能使用了破解版本的生成器(Builder)。

通过研究发现,相关Payload是由一个名为“Loki Stealer v1.6 Builder”的生成器产生的,我们还发现该工具与俄罗斯的黑客论坛存在一定联系。该生成器有两个参数:一个是包含四个字符的字符串,将会作为密码使用;另一个就是C&C URL。如果密码不正确,生成器将不会创建样本。有一个可执行文件,负责产生所需的密码。此外我们还发现,生成器的密码是根据日期而产生的,这就表明“Loki Stealer v1.6 Builder”是通过每天更新密码来提供服务的。

破解版本的修改过程,还会将签名“fuckav[.]ru”插入到原始Loki的二进制标识符(BIN_ID)字段中。随后,生成器将解密新的URL,并在新创建的“.x”部分中对原始C&C URL进行覆盖。当Loki解密原始URL后,控制流会被劫持到“.x”部分。

如下图所示,通过屏幕显示的内容,我们看到它经过了逆向工程,也就表明它是一个破解后的生成器。但其中的版本存在问题,由于其生成文件的版本号为0x16,因此其版本应该是1.8,而不是所显示的1.6。

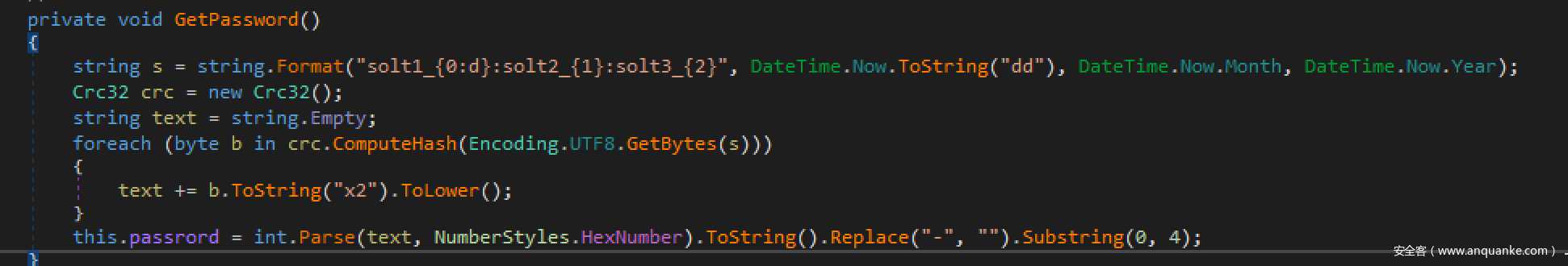

下图为Loki的密码生成器:

下图为Loki生成器检查密码是否正确的相关算法:

破解版本溯源

我们在VirusTotal上共找到124个未加壳的Loki样本,均是由相同的生成器生成。其中的第一个样本带有时间戳,时间为2017年5月2日。其中的一些C&C URL有着相似的路径模式。例如,我们发现有21个C&C URL的路径都以“/five/fre.php”结尾,有18个C&C URL以“/Panel/five/fre.php”结尾。我们推测,这些C&C Panel可能都是从结构相同的工具包,或者是同一个工具包中获得的。

我们还发现,有一系列的C&C URL都是由尼日利亚的黑客组织注册的。例如11月21日注册的“gamesarena[.]gdn”,我们还在该域名上发现了多个C&C Panel。

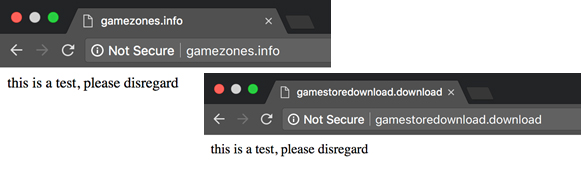

其他注册的域名(例如9月9日注册的“gamezones[.]info”),也与其指向的是同一个IP地址209[.]182[.]213[.]90。并且我们还发现,有一个Live域名gamestoredownload[.]download与gamezones[.]info高度相关,二者主页的内容完全一致,并且二者都将相同的URL路径作为Loki Panel,而这一路径并没有在其他C&C URL上发现。gamestoredownload[.]download这一网站,从11月就开始传播破解版本的Loki。

下图展示的是在不同日期解析到同一IP的恶意域名列表:

下图为主页内容完全相同的两个URL:

下图为具有相同URL路径的Loki Panel:

同样,gamesarena[.]gdn和gamestoredownload[.]download也有相似的路径,下图展示了这两个服务器下相同的目录名称。破解版本的Loki活跃分布在不同的服务器上。

另外,还有一个黑客团队使用相同生成器生成Loki,并借助于SMB协议进行传播。除此之外,我们还发现了另一个单独的活动模式,通过Excel脚本来实现传播。

防范措施

由于破解版本的Loki仅修改了二进制文件中的某些部分,因此通过一些特征仍然可以有效地检测到它们。我们也提供了能帮助分类并识别该恶意软件的YARA规则。

针对这一威胁,建议大家采取如下防范措施:

考虑到电子邮件是Loki的主要传播途径,此需要确保电子邮件网关的安全;

及时更新系统和应用程序的补丁,考虑对不提供更新支持的过时系统进行更换;

注重权限最小化原则,特别需要注意为系统/IT管理员和信息安全专业人员预留的工具;

借助网络分段、数据分类等机制,减少数据进一步暴露的风险;

主动监控网络中的任何异常行为,例如数据泄漏。

YARA规则及IoC

Loki的YARA规则和IoC请参见:

发表评论

您还未登录,请先登录。

登录