| 安全报告:CVE-2018-4901 Adobe Acrobat Reader远程代码执行漏洞预警 |

| 报告编号:B6-2018-030501 |

| 报告来源:360CERT |

| 报告作者:360CERT |

| 联系方式:cert@360.cn |

| 保密范围:公开 |

| 更新日期:2018年3月5日 |

0x00 事件描述

2018年2月23日,TALOS披露了Adobe Acrobat Reader的一个远程代码执行漏洞相关细节,漏洞编号CVE-2018-4901,漏洞报告者为“Aleksandar Nikolic”。该漏洞是一个栈溢出漏洞,可以通过恶意文件和恶意网页传播。目前暂时未监测到成功利用该漏洞进行攻击的样本出现。

0x01事件影响面

经过360CERT分析,成功利用该漏洞需要绕过GS保护,在TALOS的博客中并没有披露如何绕过GS的细节,成功利用难度较大,但也不排除未来如果POC公布后会被大量利用的可能。

综合判定CVE-2018-4901漏洞为中危漏洞,属于一般网络安全事件。

0x02部分技术信息

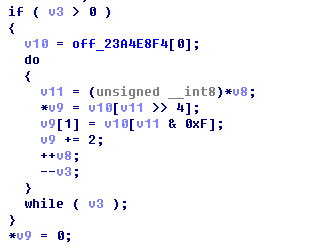

该漏洞通过指定pdf文件trailer中一个超长的ID来触发。当它在javascript被引用时,将字节编码为16进制字符串的过程中由于没有对长度进行检查会发生栈溢出。

在C:\Program Files (x86)\Adobe\Acrobat Reader DC\Reader\plug_ins\EScript.api的sub-2389E7C0函数中:

可以看到这里没有对v3进行检查。

示例ID:

/ID <AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA><a> 一行简单的javascript代码即可触发漏洞:

this.docID;

0x03处理建议

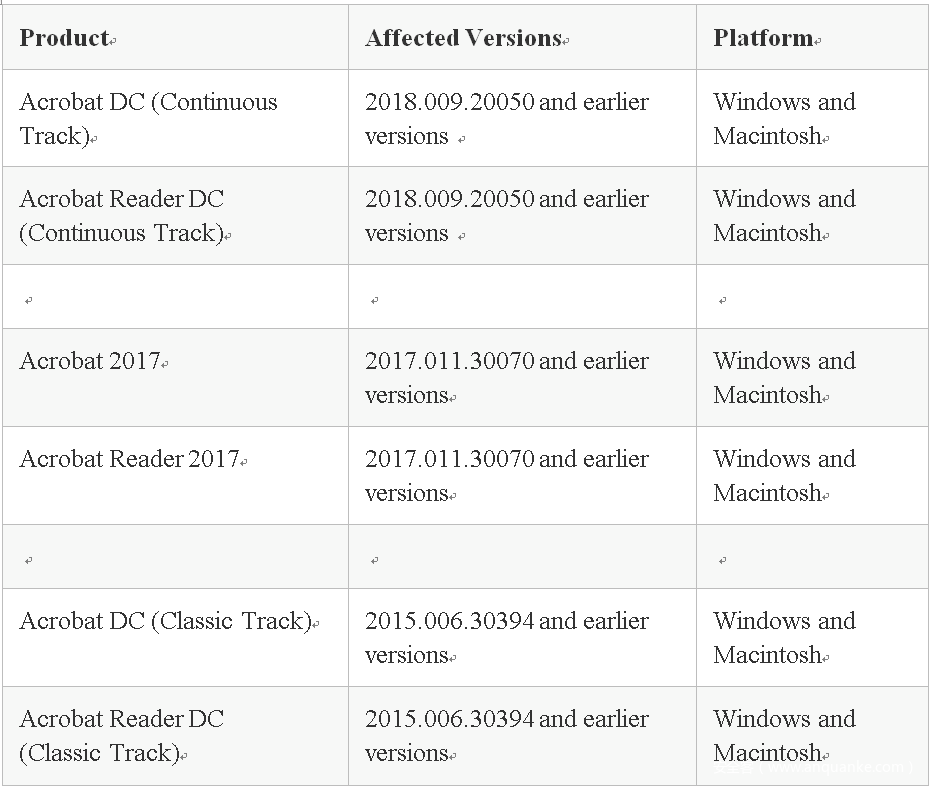

按照官网的说明,更新到不受影响的版本。

0x04 时间线

2018-02-23 事件被披露

2018-03-05 360CERT完成了基本分析报告

0x05 参考

- https://www.talosintelligence.com/vulnerability_reports/TALOS-2017-0505

- https://helpx.adobe.com/security/products/acrobat/apsb18-02.html

发表评论

您还未登录,请先登录。

登录