北京时间4月21日,匿名黑客利用Weblogic反序列化漏洞向国内部分企业服务器投递Greystars勒索病毒,加密服务器中的重要文件并索要0.08个比特币,赎金当前约合人民币4761元。根据360互联网安全中心的监控数据,有近百台服务器收到此次攻击的影响。

使用“无文件”攻击方式,攻击载荷托管在Gist上

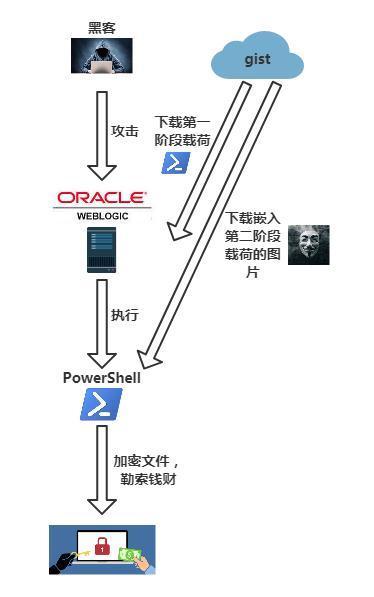

Greystars勒索病毒借鉴近年来十分流行的“无文件”攻击方式,所有工作都在Windows合法进程Powershell中完成——黑客利用Weblogic反序列化漏洞攻击服务器,控制服务器下载托管在Gist上的第一阶段载荷并运行,载荷读取托管在Gist上嵌入恶意内容的图片后解密图片内容获得第二阶段载荷并最终在PowerShell进程中执行。图1展示了完整攻击流程。

图1 Greystars勒索病毒完整攻击流程

第一阶段攻击载荷托管地址为hxxps://raw.githubusercontent.com/Tree1985/metasploit-framework/master/metasploit。黑客成功利用Weblogic反序列化漏洞入侵服务器后执行如图2所示命令,从托管地址下载攻击载荷执行。不同于大部分黑客使用个人域名作为载荷下载地址,Greystars勒索病毒选择Gist托管载荷,这么做的优势在于raw.githubusercontent.com对于大部分杀毒软件和主机入侵防御系统而言是一个合法的域名,选择其作为载荷下载地址可以有效躲避拦截,不过这也增加黑客身份暴露的风险。

图2 黑客入侵服务器后执行的命令

使用“图片隐写术”隐藏恶意代码

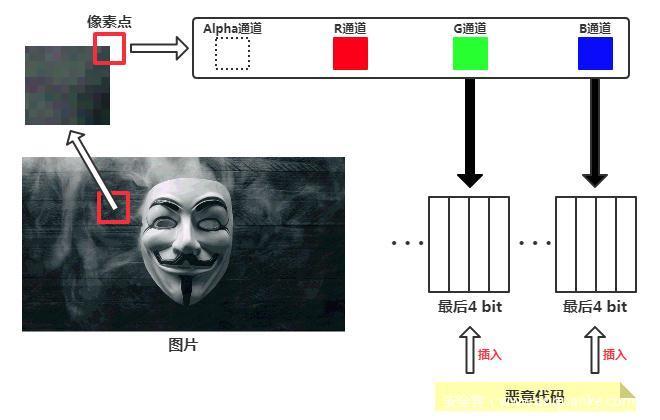

第一阶段载荷内容的主要功能是从hxxps://raw.githubusercontent.com/Tree1985/metasploit-framework/master/web.png下载嵌入恶意代码的图片并从图片中获取恶意代码执行。web.png是一张特殊的图片,黑客使用Invoke-PSImage工具将恶意代码插入其中。Invoke-PSImage是国外安全研究员Barrett Adams开发的PowerShell图片隐写工具,能够将恶意代码插入图片每个像素点G和B两个颜色通道的最后4 bit。图3展示了Invoke-PSImage的简单工作原理。

图3 Invoke-PSImage的简单工作原理

由于颜色通道的最后4 bit对最终像素点的颜色呈现并无太大影响,通过Invoke-PSImage嵌入恶意代码的图片与原始图片几乎没有差别。黑客将这样一张“正常”的图片托管在Gist上也不会引起怀疑。

加密计算机中的重要文件并索要赎金

第二阶段的载荷是完成加密文件与勒索的执行体。载荷同样用PowerShell语言编写。

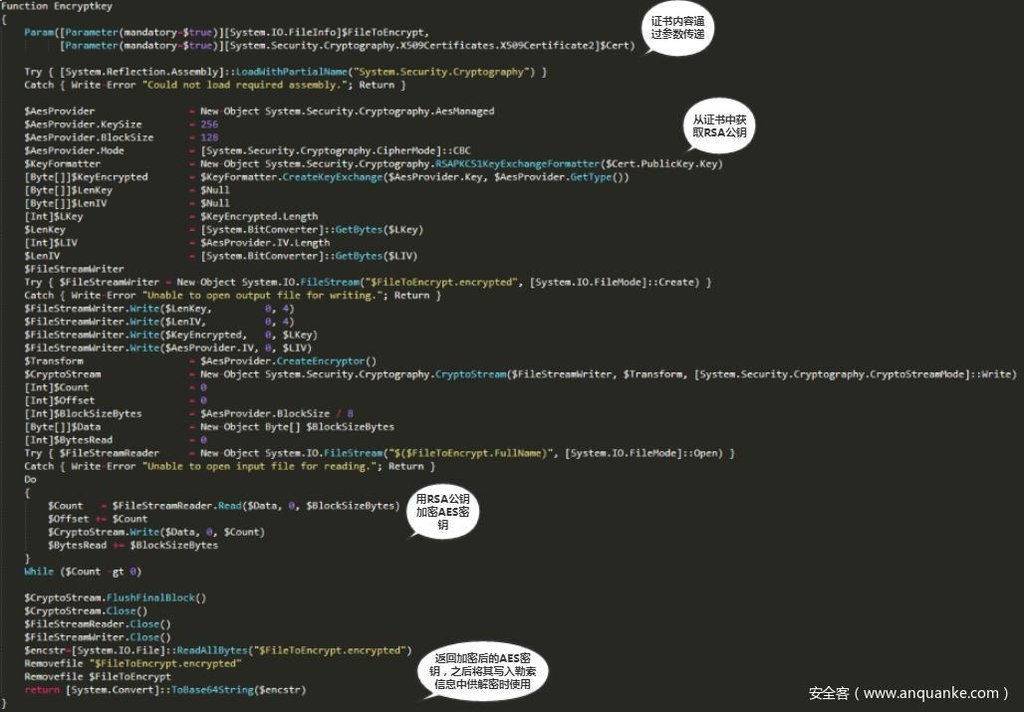

对于每一台计算机,Greystars勒索病毒生成一个AES密钥用于加密文件,并通过内置的RSA公钥加密AES密钥。该RSA公钥存储于以硬编码方式写入代码的证书中,通过.NET X509Certificates类的PublicKey方法获取。由于PowerShell语言能够灵活操作.NET方法,Greystars勒索病毒利用这一特点将繁琐的密钥生成以及密钥加密过程用简洁的PowerShell语言实现。图4展示了Greystars勒索病毒对AES密钥进行RSA加密的过程。

图4 Greystars勒索病毒对AES密钥进行RSA加密的过程

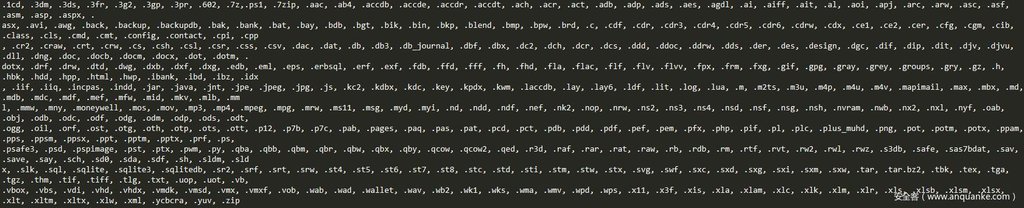

Greystars勒索病毒加密计算机中422种文件格式,不仅包括常见的文档、图片、数据库文件,也包括一些服务器运行所需要的脚本文件,包括python脚本、PHP脚本、PowerShell脚本等。加密过程中,Greystars勒索病毒会避开C盘下除了桌面文件夹和文档文件夹外的其他目录以保证系统正常运行,并且结束与数据库相关的进程保证数据库文件成功加密。由于Greystars勒索病毒采用的是“加密原文件生成新文件删除原文件”的方式,一些只有只读权限的目录会出现被加密的文件不存在但原文件被删除的情况,这就导致部分服务器无法通过缴纳赎金恢复文件。图5展示了Greystars勒索病毒加密的文件格式。

图5 Greystars勒索病毒加密的文件格式

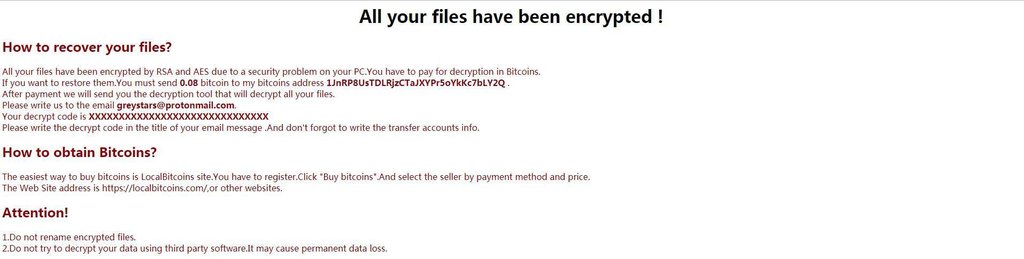

所有被加密的文件都会加上后缀“greystars@protonmail.com”,生成的勒索信息要求受害者转账0.08个比特币的赎金到指定地址以解密文件。图6展示了勒索信息。

图6 勒索信息

Weblogic服务端开始受勒索病毒的青睐

2017年,Weblogic爆出两个严重的反序列化漏洞CVE-2017-3248和CVE-2017-10271,影响Oracle WebLogic Server 10.3.6.0.0、12.1.3.0.0、12.2.1.0、12.2.1.1等多个版本,这两个漏洞也被广泛用于向服务器植入挖矿木马。时至今日,仍有许多服务器未对WebLogic进行更新。

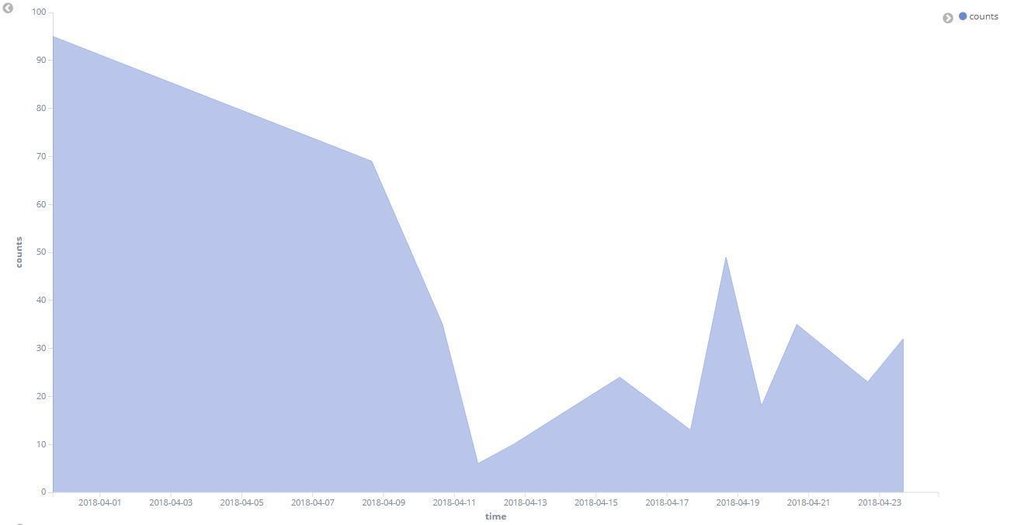

2018年4月,360互联网安全中心监测到两个勒索病毒家族Satan和Greystars开始攻击Weblogic服务端。如图7中Satan勒索病毒传播量趋势所示,Satan勒索病毒一直保持活跃状态,并且影响国内超过百台企业服务器。而Greystars勒索病毒虽然只在4月21日爆发,其依然影响了近百台企业服务器。

图7 Satan勒索病毒四月份的传播量变化趋势

为何Weblogic服务端开始受勒索病毒青睐。主要原因有两点:一是未进行更新的Weblogic服务端数量巨大,漏洞利用攻击难度较低,对于黑客而言攻击收益与攻击成本之比非常高;二是这类服务器系统一般为企业所有,企业缴纳赎金恢复文件的可能性相比较用户而言要高不少。这类遭受攻击的服务器一般都是无人看管或者疏于看管的一类机器,挖矿木马对这类服务器的攻击并不能造成太大动静引起服务器管理员以及相应企业的注意,而勒索病毒的攻击可能导致服务器瘫痪进而影响业务运行,这也是勒索病毒被经常曝光的原因。

防护建议

1. 及时更新Weblogic服务端到最新版本。

2. 安装安全防护软件,拦截此类病毒。

IOC

hxxps://raw.githubusercontent.com/Tree1985/metasploit-framework/master/metasploit

hxxps://raw.githubusercontent.com/Tree1985/metasploit-framework/master/web.png

发表评论

您还未登录,请先登录。

登录