摘要

去年的WannCry勒索病毒,让全社会都关注到了这类新生的恶意软件。从去年下半年开始,勒索病毒在国内的攻击重点开始转向了各类服务器,尤其以windows服务器为甚。黑客利用弱口令和各类系统漏洞,软件漏洞向服务器远程渗透投毒,经常出现一个服务集群多台主机被感染的情况,造成的影响轻则服务中断,有严重的更影响到整个公司的运营,已经成为影响企业安全的一大问题。

趋势与拦截数据

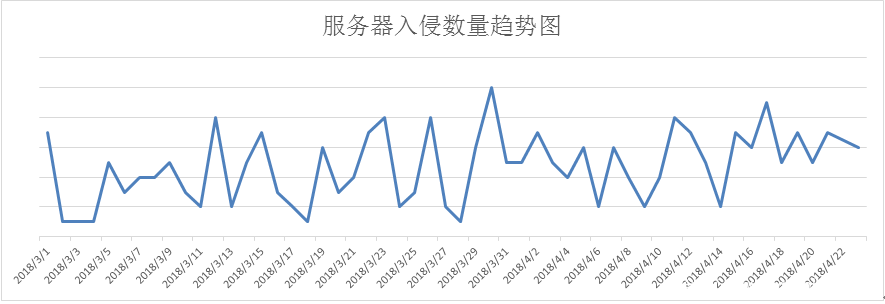

针对服务器的爆破攻击,一直是服务器主机面临的一大类安全风险,我们对过去近两个月来的爆破攻击拦截量进行了统计,虽然从数据波峰来看涨势并不明显,但波谷却一直在稳步提升,整体趋势还是有进一步提升的风险性。

自去年(2017年)下半年以来,服务器入侵就成为了勒索病毒传播的主流手段。到本年度,通过入侵服务器植入勒索病毒的疫情已经在所有勒索事件中的绝对主力,反倒是之前规模较大的个人PC用户中招情况有所好转。

与针对个人用户的勒索攻击有所不同,通过入侵服务器植入勒索病毒的方法受服务器整体数量和植入方式的影响,导致整体感染量级不会像个人PC一样,动辄上千。服务器一般数据资产价值要大大高于个人PC,虽然感染的绝对量没有个人PC用户高,但造成的损失和影响范围缺远高于个人PC用户。此外,值得注意的是,虽然针对服务器的入侵手段目前还是以RDP弱口令入侵为主要的入侵方案——这主要还是得益于该方案技术成熟且广泛适用于大多数Windows服务器系统。但通过漏洞入侵系统也渐成趋势:以目前流行的WebLogic漏洞入侵案例来说,就是利用了WebLogic的WLC组建漏洞对服务器实施渗透入侵。这主要是由于去年爆出的WLC组建CVE-2017-10271漏洞导致——虽然该漏洞已经在去年10月被Oracle修复,但由于服务器系统中运行的服务往往不能轻易中断,更新经常不够及时,也有部分管理员不愿进行更新。导致黑客可以利用已公开的漏洞攻击那些尚未修复漏洞的服务。此类入侵手段将会成为黑客入侵服务器勒索投毒的新突破口,也希望广大的服务器管理员能提起重视,及时关注安全趋势并修复有漏洞的软件。

被攻击用户分析

我们对今年被攻击用户的情况从行业分布、地域分布、系统、被攻击原因等多方面做了统计分析,希望能帮助广大管理员提高安全防护效果。

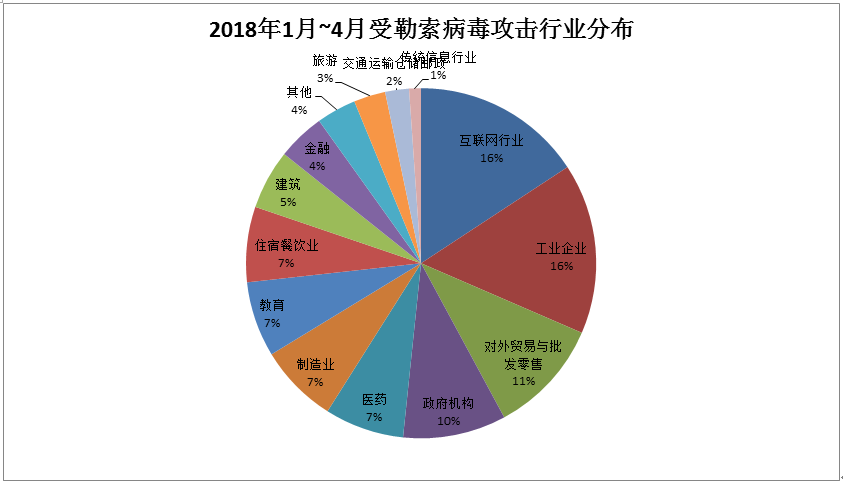

1. 行业分布

我们对今年1月到4月中招反馈情况统计分析发现,互联网,工业企业,对外贸易与批发零售,政府机构合计占比超过一半。其中尤以中小企业与中小互联网企业最为突出,企业在网络安全方面投入不足,而产品销售维护又严重依赖互联网信息系统,在中招之后只能选择支付赎金解决,这也进一步刺激了黑客的攻击行为。对外贸易与批发零售行业,由于对外交流广泛,也容易成为境外黑客的攻击目标。地方政府机构服务器、网站,一直以来都是黑客攻击重灾区,由于缺乏专业的安全运维,漏洞修补不及时,被黑客攻击拿下。

2. 地域分布

从地域分布看,信息产业发达的广东省首当其冲,位列第一,占比接近一半。之后是江苏,浙江,山东,上海,北京等。地域分布情况看,主要和信息产业发展情况相关。

图:全国各地区感染量占比分布图

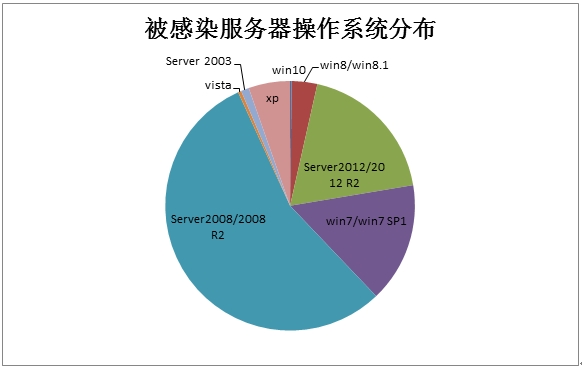

3. 系统分布

从操作系统分布来看,作为服务器使用,感染勒索病毒的机器中,windows server 2008与windows server 2008 R2是绝对的主力,很多用户使用的还是较老版本的操作系统,甚至有已经停止支持多年的windows server 2003。

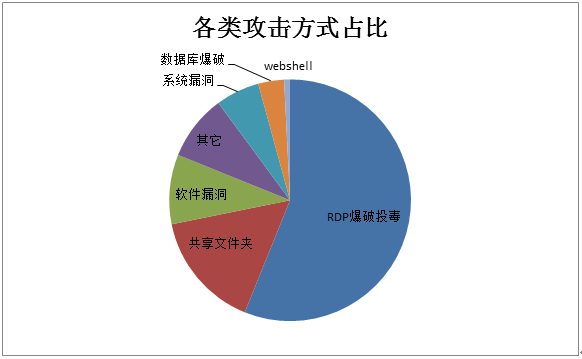

4. 被攻击原因分布

我们统计到的攻击原因看,第一大类是由“弱口令”造成的,远程桌面服务被爆破,黑客远程登录用户计算机投毒,占比超过一半。从我们实地调查分析情况看,很多远程爆破并不是短时间完成的,而是持续一段时间的攻击。用户在攻击过程中并未察觉异常,直至机器被拿下并投毒,再去查看日志才发现的问题!

而排第二位的,是共享文件夹被加密的情况,这一类情况相对比较“无辜”。被加密的是在局域网中共享的文件,这类一般是由于局域网中其它机器感染了勒索病毒,勒索病毒通过搜索局域网中共享文件夹,找到并加密了这些文件,共享文件的主机本身并未中木马。

此外,如前所述,软件漏洞和系统漏洞最近也常被用来投放木马,如上文提到的WebLogic的反序列化漏洞,Apache Struts2的多个任意代码执行漏洞都被用做过远程投毒,对于没有打补丁的机器来说,这些也都是极其危险的!

攻击来源分析

我们对勒索木马家族进行了长期对抗和跟踪,在对抗过程中,我们发现了其中的一些特点,我们做了一些整理说明,希望通过我们的分享可以提升广大管理员应对此类攻击的能力。我们也将继续关注这类攻击的后续发展。

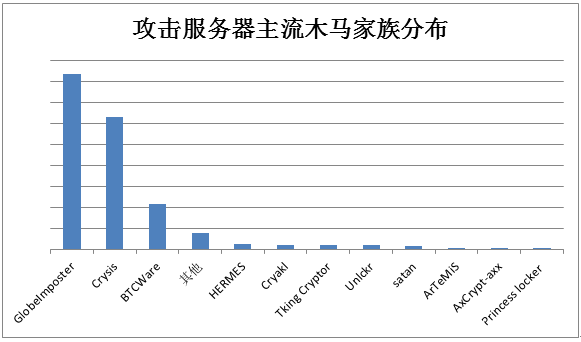

1. 攻击者家族

GlobeImposter,Crysis,BTCWare三款勒索病毒,是近来针对服务器攻击的主流,占比超过90%。这三款勒索病毒,都属于全球爆发类的勒索病毒,其中GlobeImposter更是多次攻击国内医疗和公共服务机构,国内外安全机构多次发布过该家族的预警。

2. 使用工具情况

通过分析用户端被攻击情况,我们发现攻击者使用工具主要有一下几类:

1. 第一类,扫描爆破工具,此类工具配合“密码字典”对主机实施第一波嗅探打击,使用弱口令的机器很容易在这波扫描中被拿下!

2. 第二类是各类密码嗅探工具,在完成第一波打击之后,对局域网进行渗透时使用的。这也是经常出现一个集群,多台主机同时中招的原因。

3. 第三类常用工具是进程管理类工具。攻击者一般在投毒时,通过这些工具结束安全防护软件进程和一些备份程序,数据库服务等,方便木马的投放与效果发挥。针对此类工具,我们也做了相应防护。

4. 第四类工具是长期驻留工具,常见的有远控和后门程序,通过这类工具实现多主机的长期控制,一般会在渗透阶段使用。

通过经常被使用到的工具也可以看出,存在弱口令和严重系统漏洞或软件漏洞的机器,最容易成为攻击目标!攻击者通过这些工具的组合使用,对安全防护薄弱的这类服务器实施打击,并进行渗透和长期驻留,这对于服务器集群来说也是比较致命的,一台存在漏洞的主机,就可能造成整个集群的沦陷。

从被攻击时间角度看,攻击多发生在晚上19点到次日7点这段时间,占比达到62%,而这段时间在国内一般都是非工作时段。管理员经常是在第二天早上来上班时才发现服务器出现故障。

从留下的勒索信息的联系邮箱统计中,我们发现,较常使用的有qq.com的邮箱和匿名邮箱cock.li,通过我们与攻击者的联系发现,使用邮箱和我们交流的攻击者大多使用了代理工具来访问邮箱,ip地址遍布世界各地,攻击者自身的防范意识较强。沟通使用的语言以英文为主,也有使用俄语等其它语种的联系人。

攻击手法与防护方案

弱口令爆破防护

针对这类最常见的攻击方式,我们增加了远程登录保护,对发现的可疑登录行为进行拦截,以提高这类攻击的门槛。同时防黑加固也会对使用弱口令的机器进行提示,提醒管理员尽快修改密码。

防黑加固被弱口令攻击的提醒:

![]()

漏洞防护

通过系统或者软件漏洞,对服务器进行攻击,是仅次于RDP爆破的常见攻击方式,针对此类攻击我们提供了漏洞修复,热补丁,漏洞防护三个维度的防护。当然最稳妥的方式还是安装系统补丁,修复漏洞。但对于一些无法安装补丁,或者没有补丁的机器,我们热补丁技术与漏洞防护技术,可以保护机器免收漏洞攻击的影响,最大限度保护服务器安全。

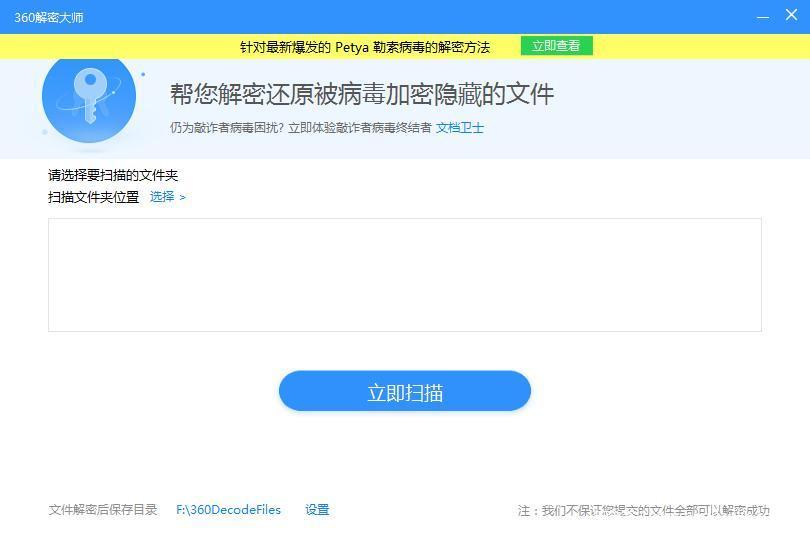

解密工具

针对市面上出现的勒索病毒,我们都做了分析研究。对于其中可以解密的部分,我们制作了一键解密工具。360“解密大师”目前已成为全球最大最有效的勒索病毒恢复工具,可破解勒索病毒达百余种。我们也会继续跟进勒索病毒发展趋势,继续不断补充完善这一工具。

反勒索服务

我们从2016年开始,推出了反勒索服务,旨在帮助已经中招的用户,协助解决勒索病毒的后续问题。通过反勒索服务,我们协助用户解密文件,帮助用户查找中招原因,排查机器中存在的安全隐患,提供安全建议,到目前已经服务数千位用户。对之前联系过我们的中招用户,在解密工具发布后,我们也会推送消息给用户协助解密。

总结

根据我们对目前情况的分析,勒索病毒在今后一段时间,仍将是企业和个人面临的最严重的一类安全问题。通过积极的防护措施,可以极大地避免勒索病毒带来的风险,而事后补救措施往往代价高昂。针对windows服务器,我们给出以下安全建议:

1. 遵守安全规范,避免使用简单口令,建议打开组策略中的密码策略,强制要求使用足够复杂度的口令,同时定期更换口令。

2. 及时更新系统和使用的软件,尤其是有安全补丁放出时,更需要及时安装更新。

3. 做好权限控制,关闭不必要的服务与端口。对于非对外提供的服务,避免暴露于公网上,控制机器间的访问权限。

4. 对重要数据定期备份,可以选择离线备份。

5. 安装专业的安全防护软件,保护系统安全。

发表评论

您还未登录,请先登录。

登录