Intezer公司的高级安全研究员Jay Rosenberg在近日指出,该公司的安全团队发现了关于一个被称为APT15的黑客组织近期活动的证据,该组织被认为来自中国。最近这一活动中涉及的恶意软件MirageFox似乎是一个旧工具的升级版,据信这个RAT是在2012年开发的,被称为Mirage。

APT15被认为长期针对众多位于不同国家的公司和组织进行网络间谍活动,同时也针对了不同的行业,如石油行业、政府承包商、军队等等。他们以“living off the land”而闻名,这意味着他们使用已安装在受感染计算机上的工具和软件来进行操作。一旦进入目标网络,他们就会根据目标量身定制恶意软件。该组织其他的名字还有Vixen Panda、Ke3chang、Royal APT和Playful Dragon。

网上有很多关于APT15及其活动的文章和研究,最近的文章和研究来自NCC Group。虽然发布于2018年3月,但它分析的是2017年的一起活动。此外,尽管2017年的活动已经被记录在案,但在Intezer团队关于MirageFox的研究中,发现了一个最近上传的二进制文件(2018年6月8日)与NCC Group文章中提到的RAT非常相似。在VirusTotal上的66款防病毒软件中,仅有7款(7/66)将它检测出来。

APT15代码重用

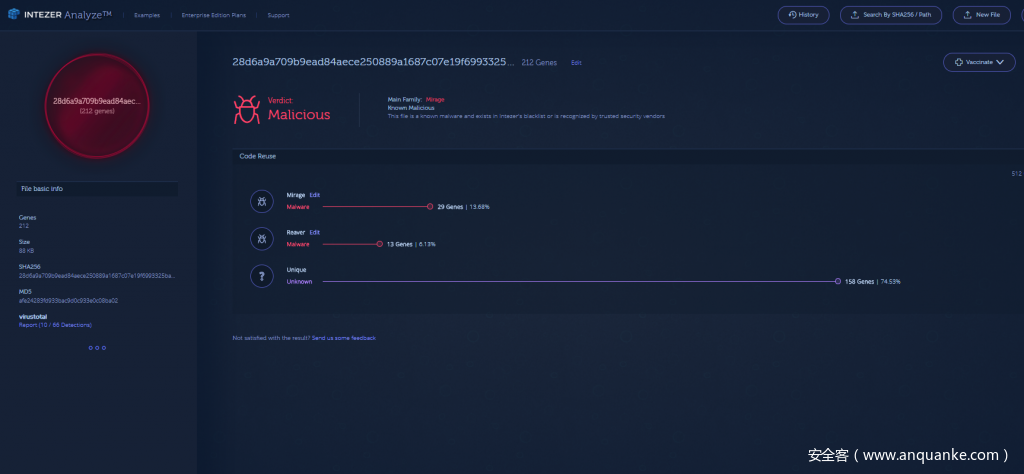

Rosenberg指出,他们在VirusTotal狩猎时发现了这个新版本的RAT,这是他们根据仅在 Mirage和Reaver中发现的代码创建的YARA签名,而这两个恶意软件都归因于APT15。鉴于这些二进制文件是最近才上传到VirusTotal的,并且很少被检测到,Intezer团队决定使用Intezer Analyze™分析它们,看看是否可以找到任何代码重用。

在这个代码重用分析报告(SHA256:28d6a9a709b9ead84aece250889a1687c07e19f6993325ba5295410a478da30a)中可以看到,Mirage和Reaver共享代码。编辑时间戳是从2018年6月8日开始的,而上传到VirusTotal的日期是2018年6月9日。

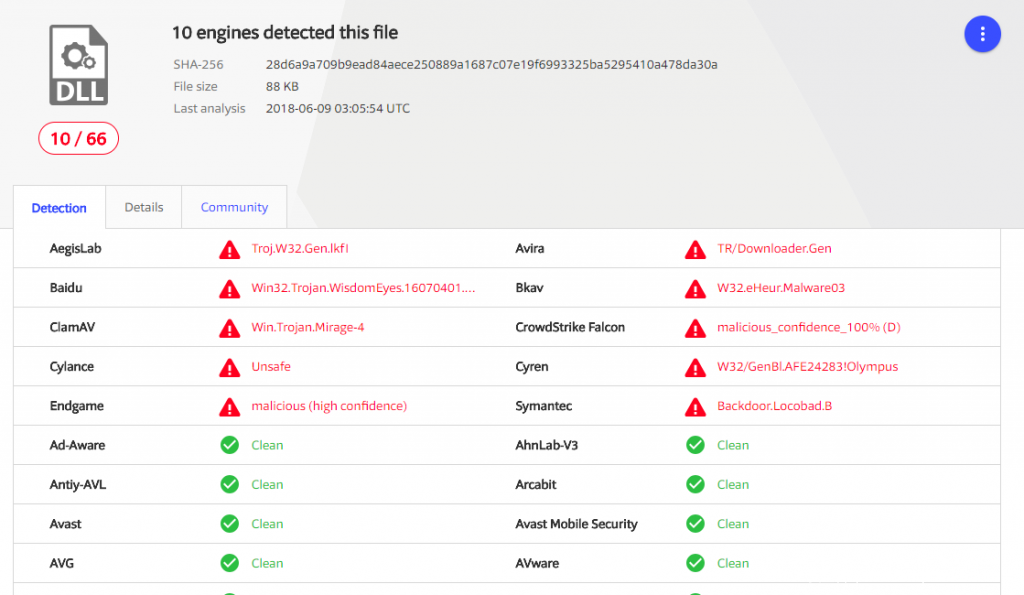

在VirusTotal上,我们可以看到,只有10/66检测出这个二进制文件,11/66检测出MirageFox的另一个类似版本(SHA256:97813e76564aa829a359c2d12c9c6b824c532de0fc15f43765cf6b106a32b9a5),9/64检测出已上传的第三个MirageFox二进制文件(SHA256:b7c1ae10f3037b7645541acb9f7421312fb1e164be964ee7acd6eb1299d6acb2)。

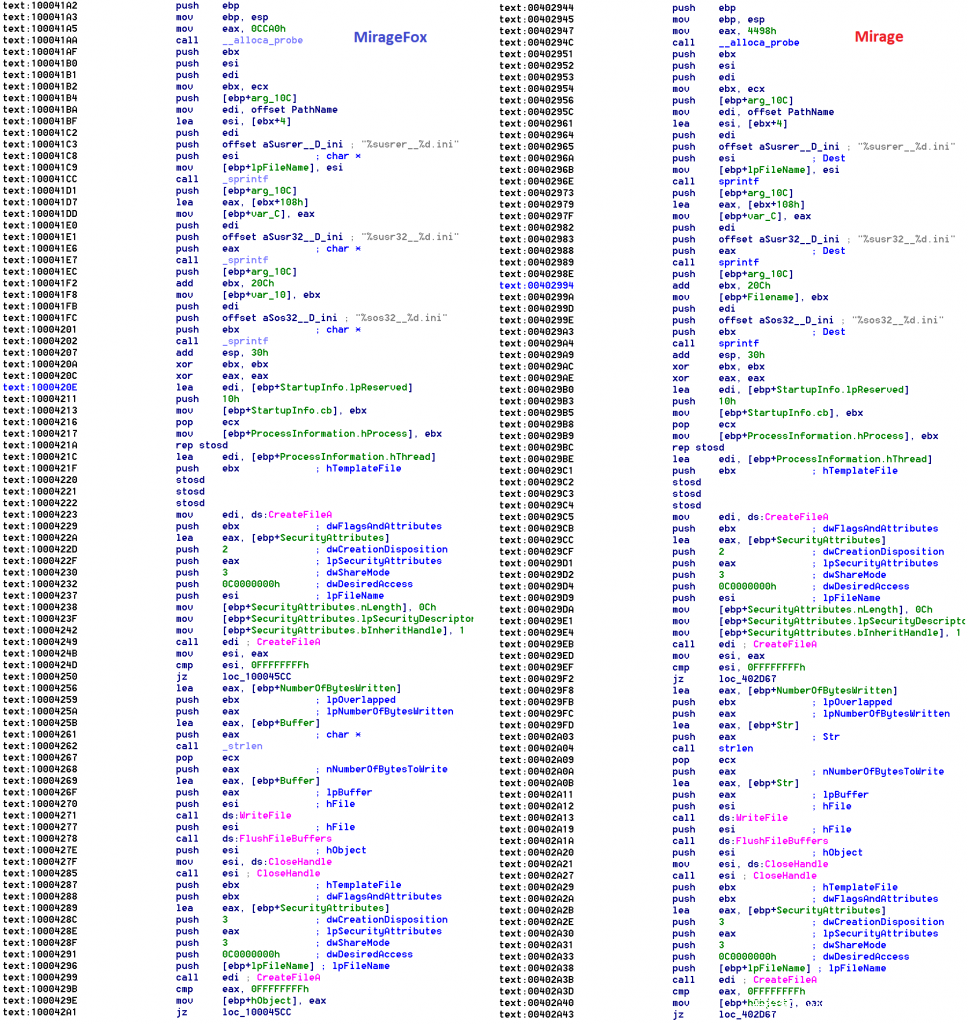

以下是在Mirage家族中发现的几个代码重用相似点的例子,它们分别出现在较新的二进制文件和较旧的二进制文件中。

Remote Shell

上述功能在Mirage家族的许多二进制文件中都可以看到,并且在C&C发送命令时执行。它负责在cmd.exe中执行命令(稍后在函数中执行,在屏幕截图中没有显示,它查找cmd.exe并使用CreateProcessA执行)。

配置解密

上图中另一个很小但同样重要的函数,用于解密包含C&C配置的数据。与Palo Alto发布的Reaver类似,它会获取C&C服务器的IP或域、端口、二进制文件的名称、休眠计时器,以及Palo Alto所称的“campaign identifier”。

技术细节

此时,我们还无法检索原始感染媒介和其他有关APT15组织用于攻击其目标的其他工具的信息。不过,我们能够对这里发生的事情得出一些非常有趣的结论,尽管我们不能在没有完整上下文的情况下确定具体情况是怎样的。

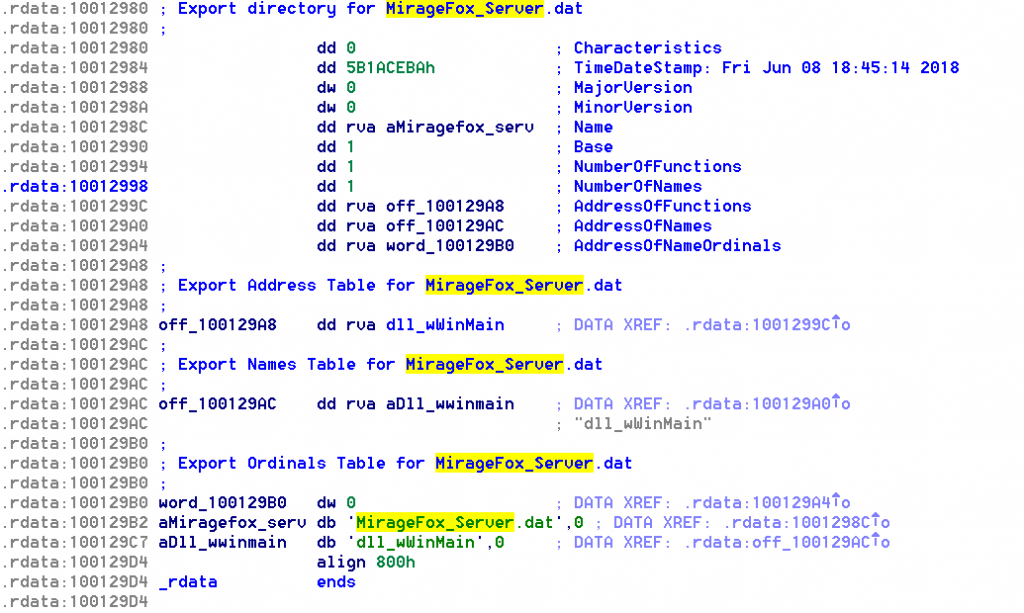

首先,之所以将其命名为MirageFox而不是Mirage,是因为在模块的Export目录中,name字段被字符串MirageFox_Server.dat填充。

显然,在截图中,你可以看到有一个导出的函数。MirageFox二进制文件导出一个名为dll_wWinMain的函数,它是在vsodscpl.dll中导出的名称,这是一个由McAfee提供的模块,由一些导入和调用此函数的可执行文件加载。这很可能意味着存在某种类型的DLL劫持,通过使用MirageFox分发合法的McAfee二进制文件,将DLL正确地加载到一个合法的查找进程中。这种DLL劫持技术在APT15过去的活动中已经出现过。这里的问题是,一旦第一次调用导出,模块将自身重命名为sqlsrver.dll,并且在模块内没有任何证据表明存在任何类型的持久性。通过这个重命名,RAT之后的执行将不会通过McAfee二进制文件。之后的持久性可以通过恶意软件的另一个组件,甚至由C&C发送到受感染计算机的命令来设置。

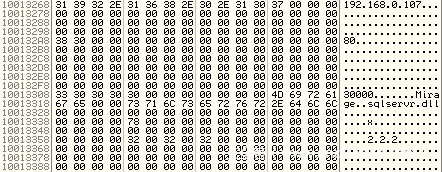

最有趣的部分是解密的C&C配置,如下图所示。

解密配置

C&C IP:192.168.0.107

端口:80

休眠定时器:30000

Campaign Identifier:Mirage

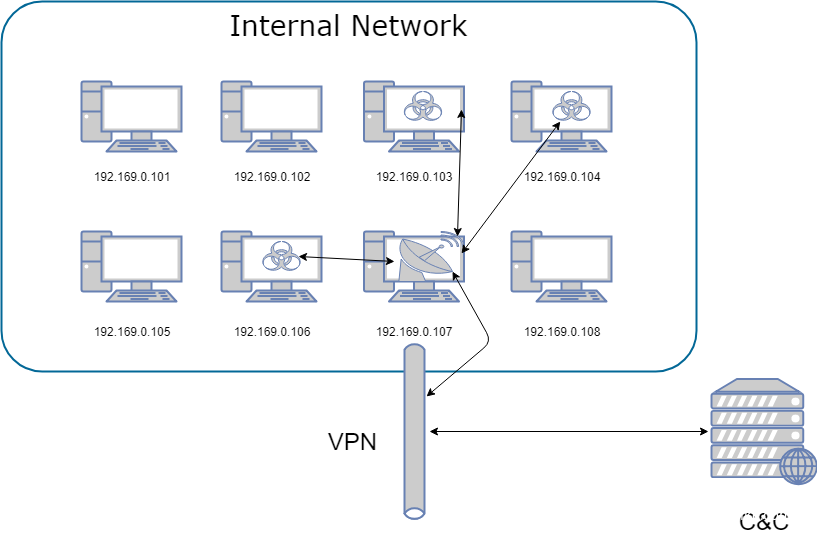

如果你查看解密配置,你可能会注意到用于C&C的IP是内部IP地址。上述提到的NCC Group文章的文章指出,APT15会在窃取到VPN私钥后再次渗入组织。因此,我们可以假设该版本是APT15针对已经渗入并通过VPN连接到其内部网络的组织量身定制的。

MirageFox的其余功能类似于APT15以前创建的恶意软件,首先是收集有关计算机的信息,如用户名、CPU信息、体系结构等。然后将这些信息发送给C&C,打开一个后门,并等待来自C&C的命令。这些命令可能包括修改文件、启动进程、终止自身以及在APT15 RAT中通常会看到的更多功能。

结论

由于MirageFox二进制文件中的代码和其他相似性,我们对于MirageFox可以归因于APT15很有信心。众所周知,APT15在渗入目标之后,会进行大量侦察工作,从C&C手动发送C&C,并定制恶意软件组件,确保它们最适合感染的环境。

IoCs

MirageFox

28d6a9a709b9ead84aece250889a1687c07e19f6993325ba5295410a478da30a

97813e76564aa829a359c2d12c9c6b824c532de0fc15f43765cf6b106a32b9a5

b7c1ae10f3037b7645541acb9f7421312fb1e164be964ee7acd6eb1299d6acb2

RoyalAPT

016948ec7743b09e41b6968b42dfade5480774df3baf915e4c8753f5f90d1734

RoyalAPT C&C

buy.healthcare-internet[.]com

Mirage(相同的C&C配置解密)

5787eff4b4d6ee5b4c5457c9af5e2f2e3c75204b5989606b1faa9b944dc49a30

b6bd5d8f5a824db05c37dde459b60a5571df87966e00390f2df56628da49b856

b9403fb1e3743617bcdf8c1e5dd332c325c1e1f2e79bef166261fec0091880cf

ffaddb93042243926a964864e21a28365807ac5be843f5e690f9916cddbbd55b

b0a2923e817ac982c89510e4bd8eab68892ee51e5fa625bd806508a4b701aa78

da4dbc738d069fbcc9b96ab4af2bd3f7a87c7b69a4b47071e099e36b481dfa01

f633df1fb42666f62eb23fd70dac4e3c0c4908af123f9335f3b58e6ea205df8a

e67e58bc736bd54e6915cb43af5f3c332da3592839a5a4884ba141b089310815

1534432fafb21c0479343bc2d9f3991e56c75baa41c54b3470d41055bb578f8f

27a0ce9761363f6a1eafc719b96bbe1f9a426e50e8b5abf84db963efddb89a8d

d22c2ef1453d5575e05a673777931e07c44734fe467a77969bebe86e26aacf98

f85023ae81917a7fae0d987134a968ffad346d5c3b35d3a98e237419dd334696

24b3c3527a2431d1c1dd27fe6566ddcaa8e4b92e31e468bb733e827350830a14

57550ab2d20a757b24137ab764a2e9bf644fd8e1f4313bca22e04db7fa608cc2

4d45ddc35abf77cded21bafe5483d345585c1d84f52a101a65ebfda88be5ad7d

421f4c83898ff3ae9b2a94621140ef770888a8a0914b163cdae4690433173899

c27fb5fd362fdaec2e344564f76197d01e1dc463ee3552b16452fc41e67f2709

cec9c4e48fad6e4c2b7cf4bc34d357893ef878e8be076c9f680f297e06184c20

审核人:yiwang 编辑:边边

发表评论

您还未登录,请先登录。

登录