议题概要

早在2010年,FakePlayer是第一个被发现的针对Android系统的恶意样本,它会在用户不知情的情况下发送短信。而8年后的今天,短信诈骗仍然是一种流行的方式来为恶意软件开发者带来收益。不过,随着保护和检测机制的不断加强,恶意软件开发者需要更多的努力来躲避检测。

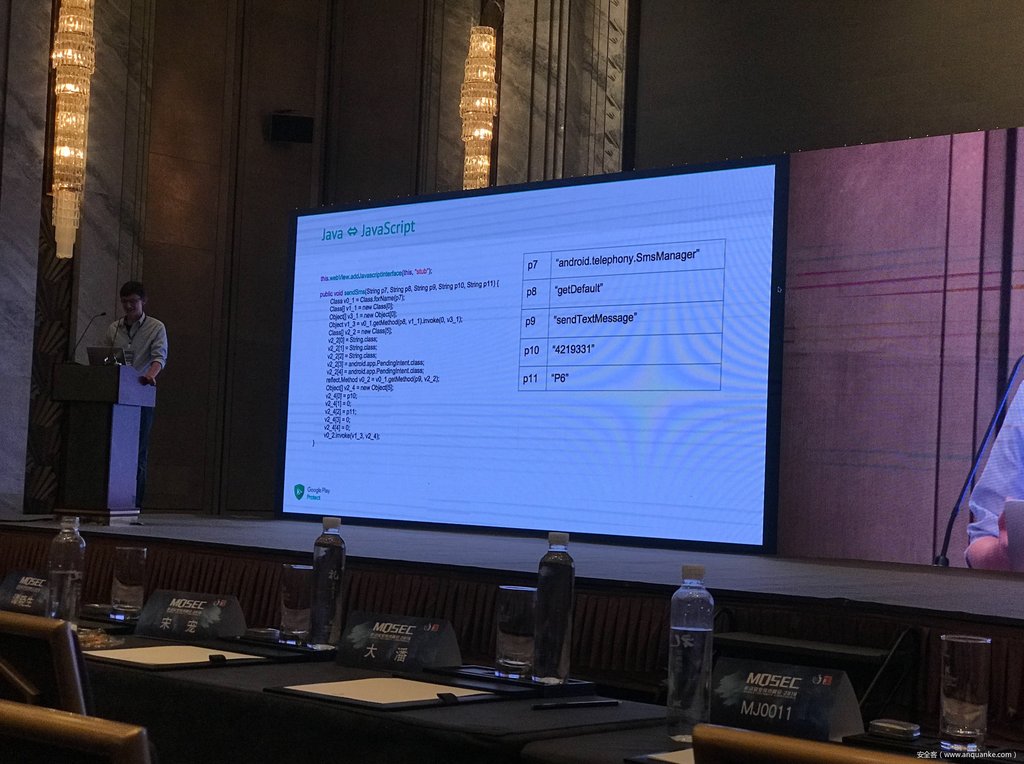

该议题讲者会深入分析Google Play Protect检测到的最庞大的恶意软件家族之一:Bread的作者运用了哪些创新的技术来躲避检测并欺骗用户。其中的一些技术包括动态根据运行环境调整内容,伪造的隐私申明以及通过原生代码或者服务器的Javascript来发送短信。

作者介绍

Alec Guertin Google Play Protect的软件/逆向工程师,主要研究方向是如何检测针对Android系统的恶意软件。

议题解析

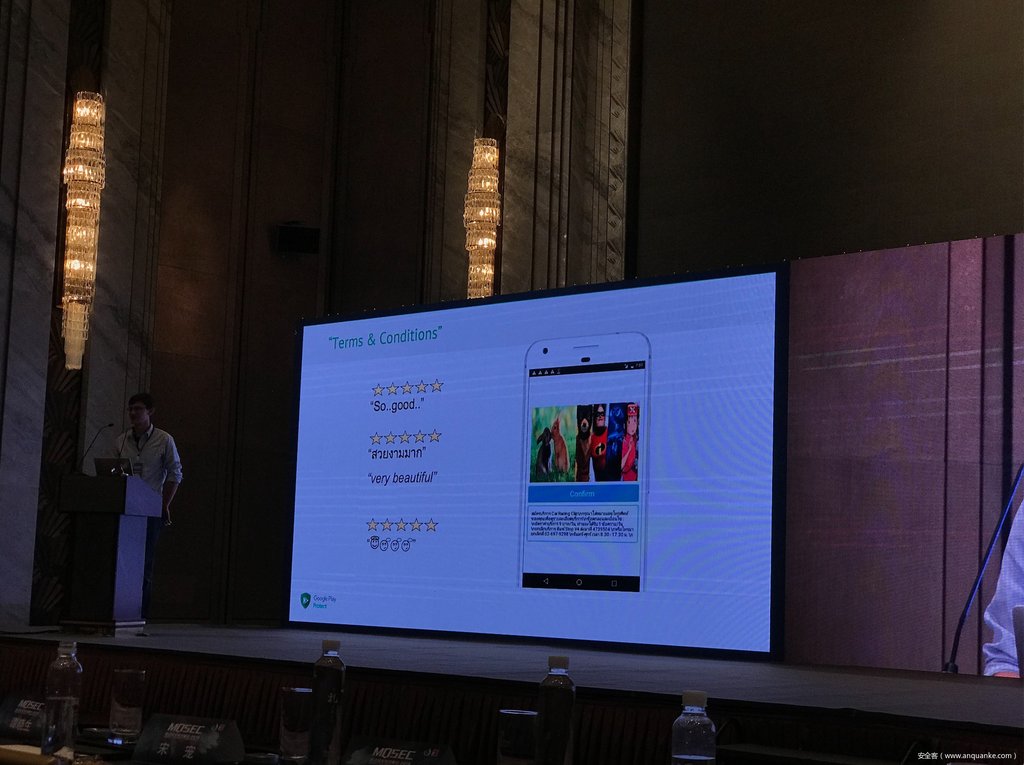

Alec Guertin提到,恶意软件通常会通过刷大量好评来提高搜索排名、以及欺骗用户,但是如果你仔细看下评论中的真实评论的话,你会发现有很多受骗的用户其实已经在评论中给出明确的提醒,而这些正面的评价很多都是有恶意程序自动发送的,用户毫不知情。

目前通过Google Play的统计,Bread家族恶意软件下载较多的地区主要是东南亚和欧洲的少部分地区,其中最为典型的是泰国,因为泰国的运营商目前还可以通过短信方式订阅收费的服务,这些利益促使恶意软件作者针对泰国用户开发了大量的恶意应用,并且恶意软件还会根据所在的国家选择性的执行不同的恶意付费代码。

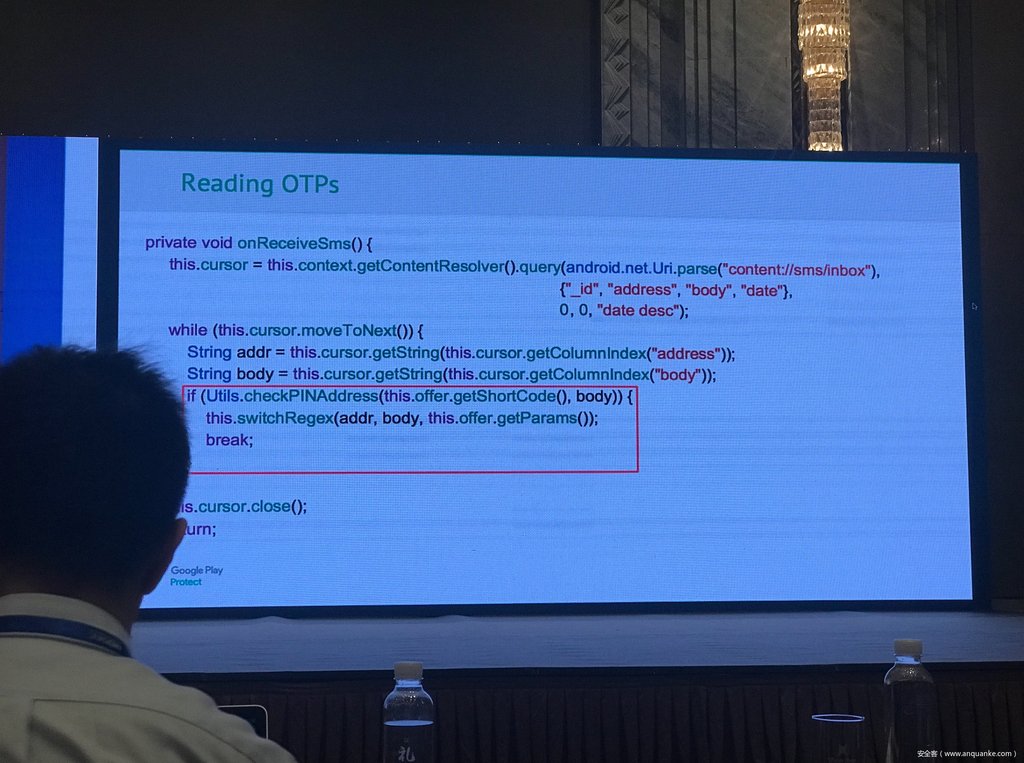

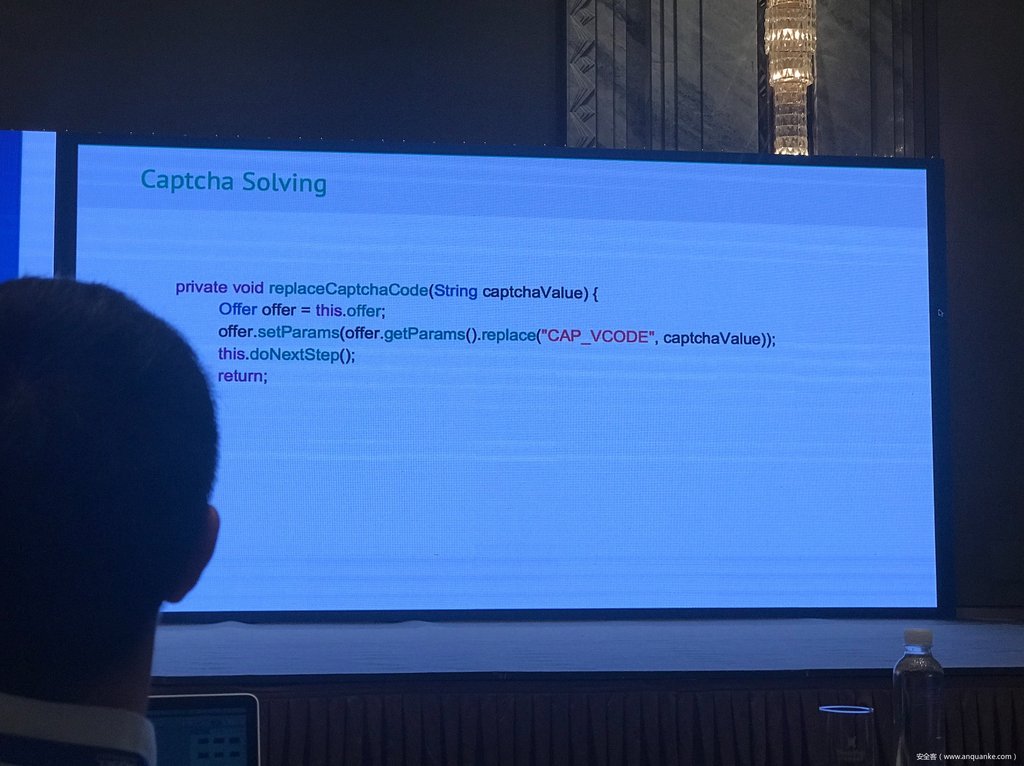

首先这些恶意软件会尝试获取Root权限,并读取你手机的关键信息,包括尝试使用手机去发送付费短信、并自动匹配收到的付费成功短信进行记录销毁

如果用户主动发送短信购买付费服务,恶意软件也可能会通过修改付费指令,让你为此付费更多的钱

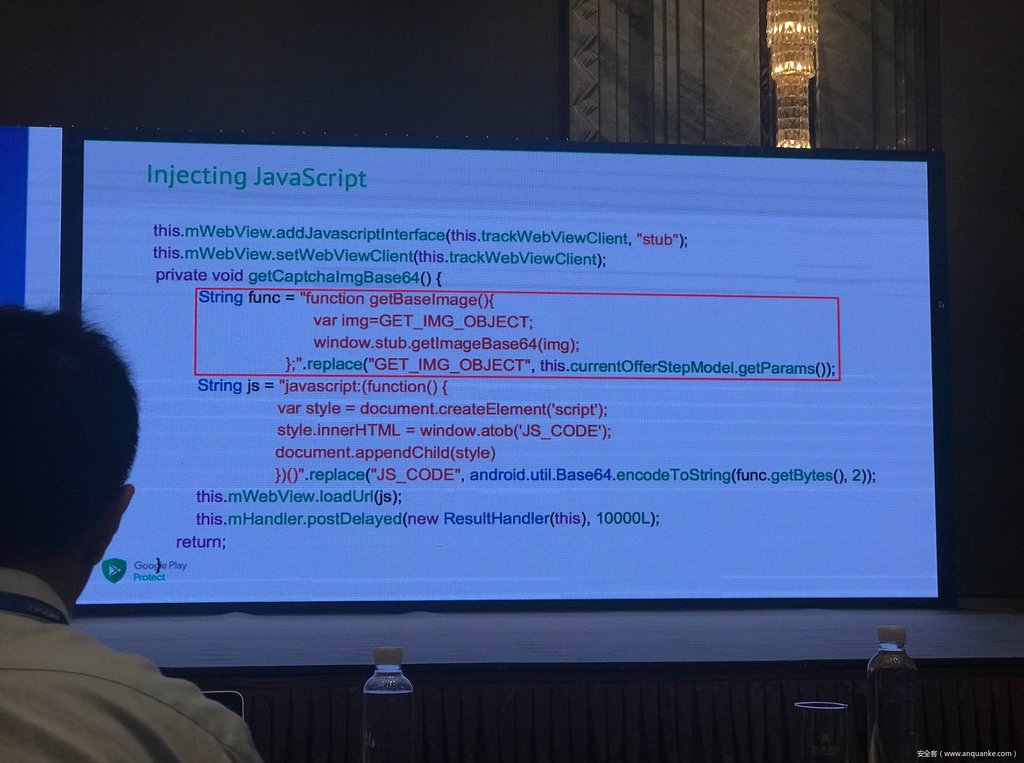

而这些恶意的代码通常会被攻击者隐藏起来,其中包括把敏感的代码隐藏在一张图片,在加载到Javascript中进行执行

为了逃避静态分析、隐藏服务端地址、欺骗用户的眼睛,恶意软件甚至还会使用“代号”的方式预置一部分指令。

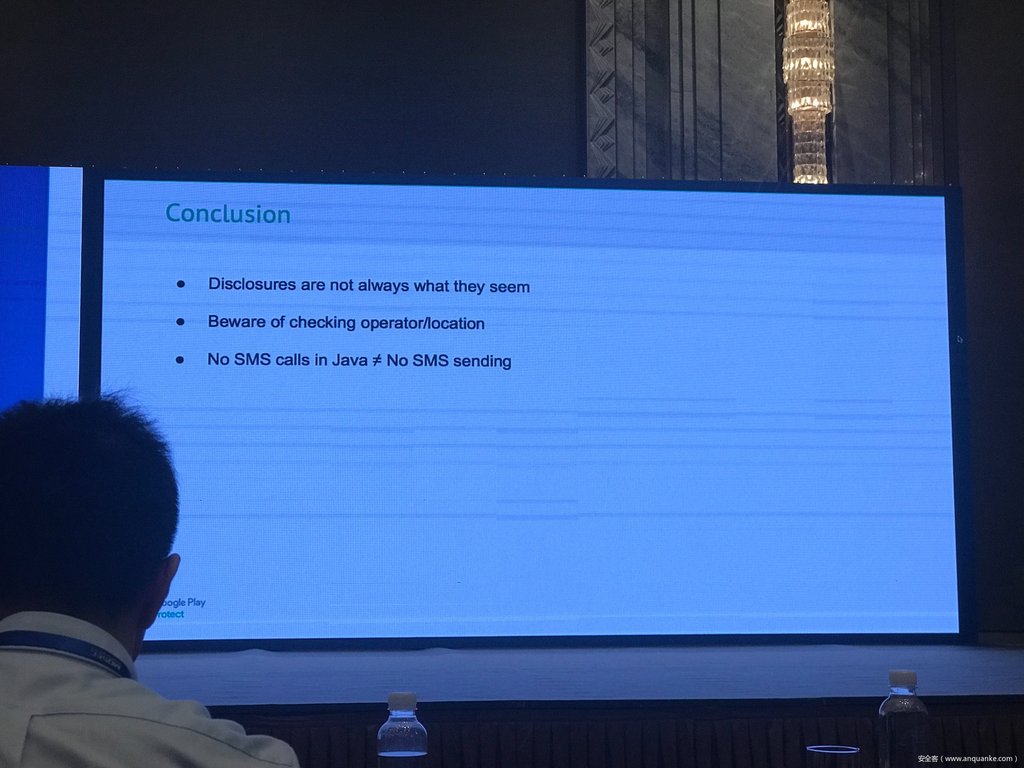

结论

1.恶意软件可能会做一些申明文件中没有的行为

2.恶意软件会诱导你进行敏感操作、或者暴露你的地理位置信息

3.即便代码中没有短信发送内容,恶意软件还是可能通过其他方式去发送付费短信

安全客建议

1.确保手机版本最新、并安装和使用最新的安全软件

2.尽量避免授权软件非必要的权限如:位置定位、通讯录获取、短信获取、发送短信

3.仔细检查软件的申明、操作

4.及时更新或卸载存在问题的软件

发表评论

您还未登录,请先登录。

登录