前言

GandCrab勒索病毒是最近一段时间较为流行的勒索病毒家族之一,当前其最新版本已经更新到5.0.1,在9月份我们发现GandCrab勒索病毒的传播开始快速增长,不少Windows服务器上的文件被加密。目前该勒索病毒正通过多个已知漏洞进行传播,其中在9月份还增加了对Fallout Exploit漏洞利用工具的使用。

图1.GandCrab趋势

传播方式

目前GandCrab的常用传播方式有:

- 伪装正常软件或捆绑在破解软件中,诱导用户下载

- 弱口令爆破(包括远程桌面,phpStudy,VNC等)

- Apache Tomcat漏洞攻击

- Jboss、WebLogic漏洞攻击

- Struts漏洞攻击

样本最新变化

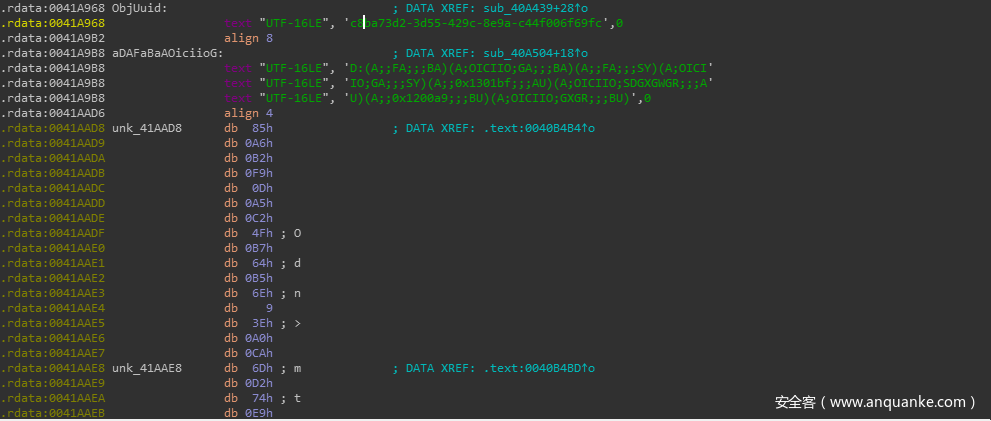

最新版本的勒索病毒,不再使用固定后缀,而是随机的产生5个字符长度的字符串作为文件后缀名,并将后缀名写入到SOFTWARE\keys_data\data注册表中。

图2.GanCrab新增注册表

新增加对win10提权漏洞的利用(CVE-2018-0896)

图3.GandCrab对win10提权漏洞利用

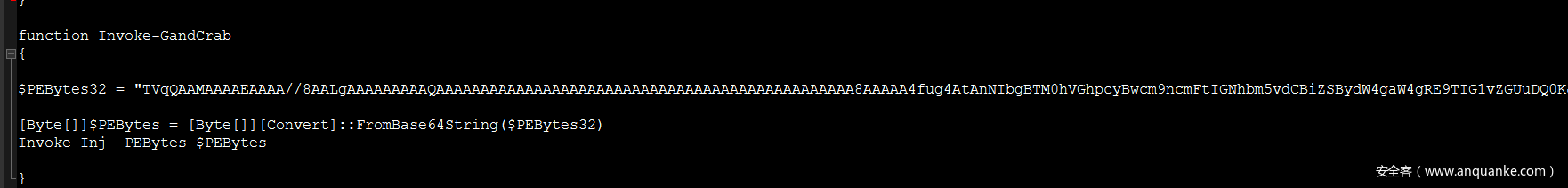

新增加使用PowerShell脚本来执行加密操作。

图4.GandCrab的PowerShell脚本样本

安全建议

使用上述环境的服务器用户,应及时更新服务器使用的各类软件,修复安全漏洞。360安全卫士可防御此类攻击,可安装使用360安全卫士保护系统安全。下图为360安全卫士日志显示,拦截到的此类攻击:

图5.卫士防护图

发表评论

您还未登录,请先登录。

登录