执行摘要

一年前的2017年11月,F5实验室发布了关于网络钓鱼的秘密及如何阻止它的指导性报告。一年之后,钓鱼攻击毫无意外地继续保持着顶级攻击向量的地位,并且在许多情况下都是多向量攻击的初始攻击向量。过去两年来,钓鱼攻击导致的数据泄露事件稳步增长。在2018年,我们预计钓鱼攻击将超过web应用攻击成为数据泄露事件的头号成因。

在本报告中,我们重点关注了钓鱼欺诈攻击在“假日季节”(每年的10月至1月期间)的疯狂飙升。本报告分析了钓鱼攻击一年来的趋势、欺诈者最常冒充的公司、常见的诱饵、常见的恶意软件、凭据窃取的后果以及如何通过人员、流程和技术来阻止这类攻击等。

报告要点:

- 钓鱼欺诈季节开始于10月,所以请警醒起来。对员工进行钓鱼安全培训可有效减少恶意邮件、恶意链接和恶意附件的点击率(从33%降低至13%)。

- 常见的钓鱼诱饵应该成为安全意识培训的注重点。

- 2018年9月1日至10月31日期间发生的钓鱼攻击中有71%与“欺诈者最常冒充的十大公司”有关。这对于安全意识培训来说是一个好消息,不好的消息是,这十个公司恰恰是互联网上使用最广泛的邮件服务、技术服务和社交媒体平台等,这也意味着,所有人都是钓鱼攻击的目标。

- 通过拷贝知名公司的合法邮件,钓鱼邮件的质量现在越来越逼真了,足以愚弄大部分受害者。

- 金融机构是进入假日季节以来增长最快的钓鱼攻击目标。但我们期待着电子商务和快递业的崛起。

- 攻击者们越来越多地将恶意软件放在加密的网站上伪装。9月至10月期间68%的恶意软件网站使用了加密证书。

- 减少钓鱼攻击的关键是减少到达用户邮箱的钓鱼邮件的数量。但必须承认的一点是,即使您采用了web过滤、反病毒软件和多因素认证等控制措施,您企业的员工还是一样可能成为受害者。

引言

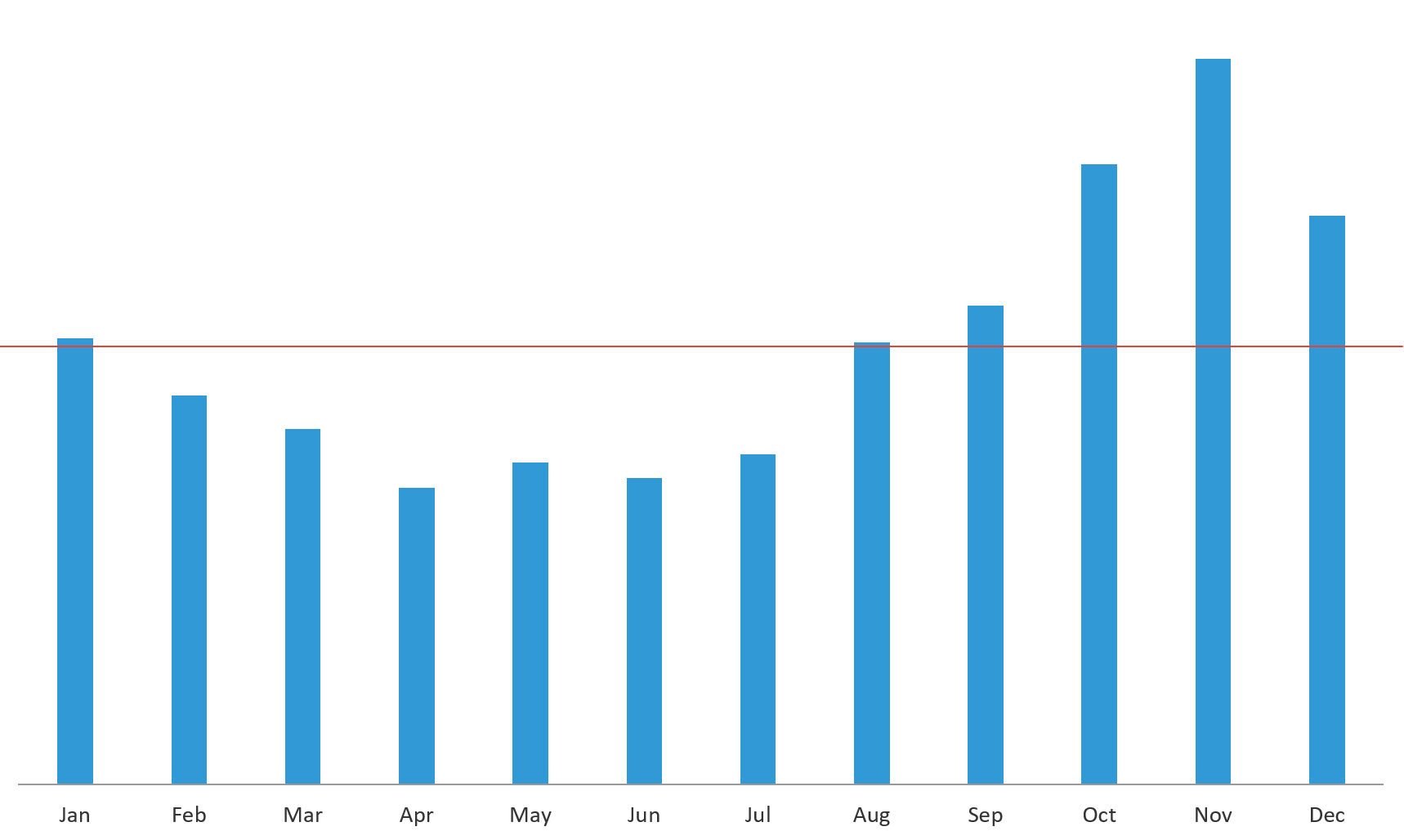

F5安全运营中心的数据表明,10月、11月和12月的钓鱼事件要比年平均值高出50%。

图1:F5 SOC的数据表明10、11、12这三个月的钓鱼事件显著上升

R-CISC的数据与F5 SOC的数据遥相呼应,它们的数据表明购物活动的高峰一直会持续到1月份,使得零售商成为攻击者感兴趣的目标。2018年R-CISC的调查表明,网络钓鱼、凭据窃取和账户接管(ATO)是最大的威胁和挑战。

钓鱼攻击:获取用户数据最简单的方式

不论是否假日季节,网络钓鱼一直都是一个主要的攻击向量,原因很简单:access is everything。你的登录凭据、账户号码、社保号码、电子邮件地址、电话号码还有信用卡号码对欺诈者来说都是十分有用的信息 – 只要能帮助他们获得你账户的访问权限,他们就会想尽办法把这些信息偷过来。

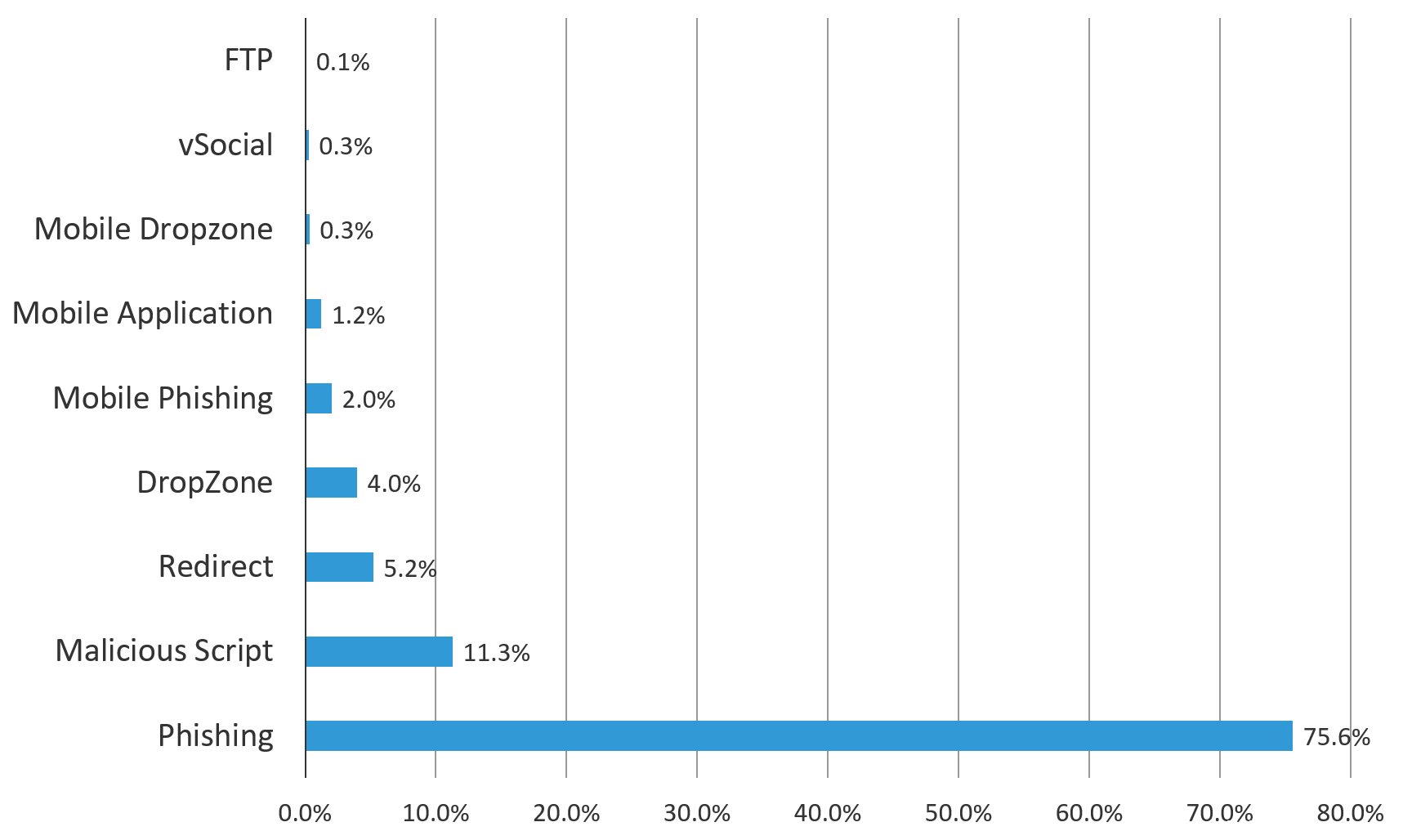

图2中总结了F5 SOC在2014年1月至2017年底摧毁的恶意网站的类型,其中绝大多数都是钓鱼网站(75.6%),其次是包含恶意脚本的网站(11.3%)以及URL重定向网站(5.2%,实际上这一类别往往也与钓鱼活动有关)。手机钓鱼网站(2%)也是一个新出现的趋势。

图2:F5 SOC摧毁的大部分恶意网站都是钓鱼网站

网络钓鱼的工作原理

多年来网络钓鱼的技术和手段没有发生太大变化:它总是利用人们心理上的弱点来引诱人们访问伪造的网站和应用。

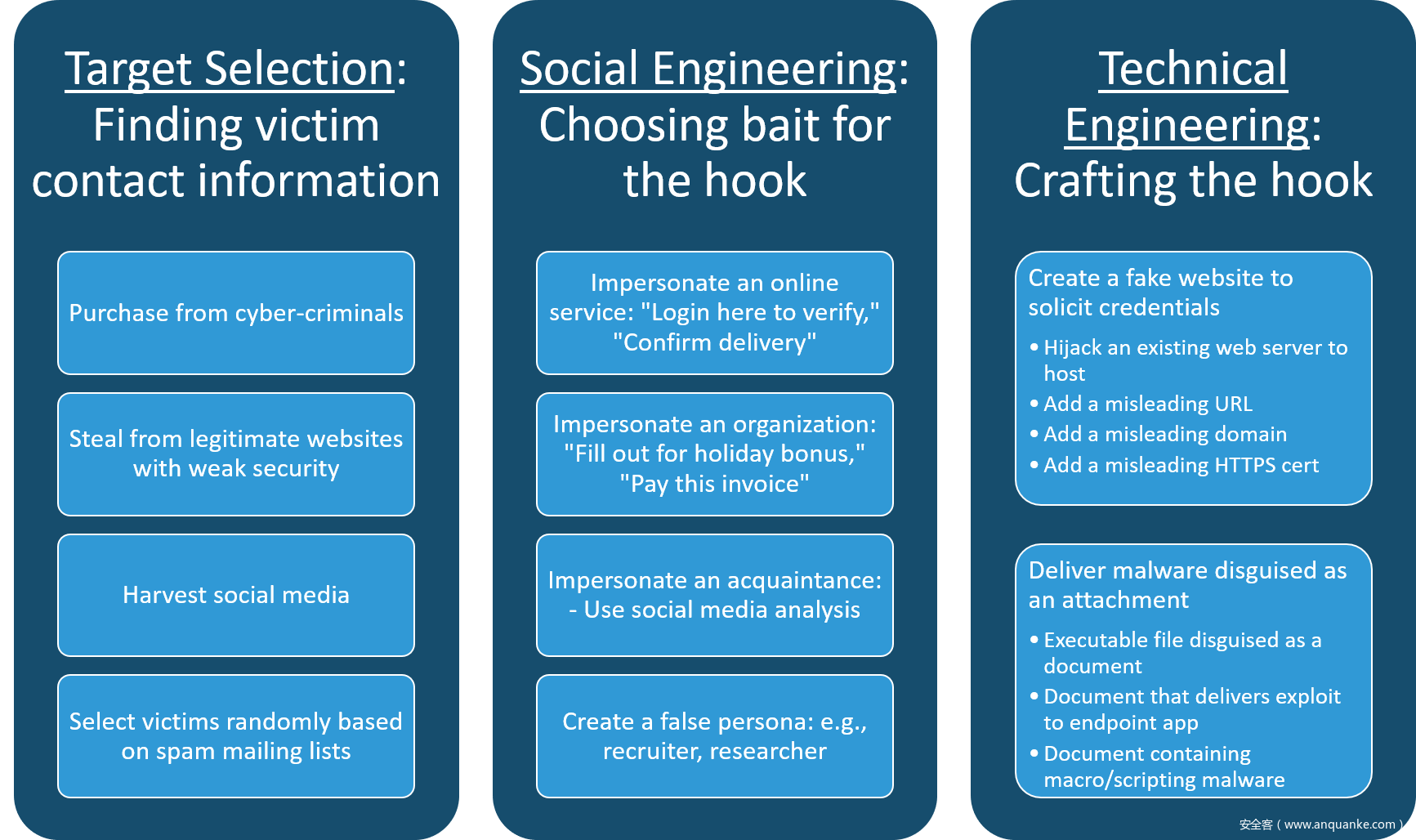

常见的网络钓鱼包括以下三个步骤:

- 目标选择。寻找合适的受害者,尤其是他们的电子邮件地址和背景信息,以便发现他们的心理弱点。

- 社会工程学。设置合适的诱饵来引诱受害者,以窃取他们的凭据或植入恶意软件。这些诱饵是针对受害者定制的。比如说到了今年年末攻击者就会利用企业年终活动和假日事件来设置合适的诱饵。

- 技术工程。设计入侵受害者的方法,包括创建虚假网站、制作恶意软件以及躲避安全扫描器等。

图3:常见的钓鱼模式的三个步骤

常见的钓鱼诱饵

成功的钓鱼诱饵可以操纵人们的情绪(包括贪婪、关注、紧迫以及恐惧等),诱使人们打开钓鱼邮件并且点击诱饵。常见的诱饵案例包括:

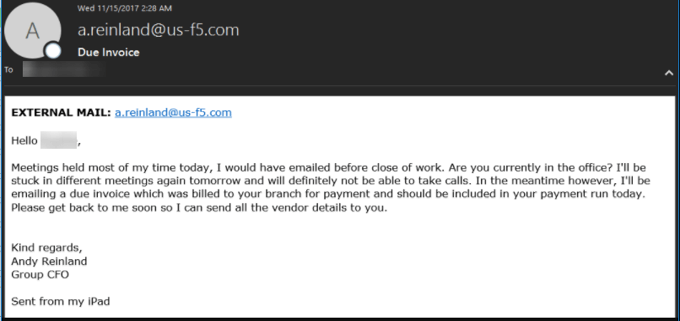

- 账单或发票。金钱总能引起人们的关注。下图中“账单到期”的钓鱼邮件就是伪装成由F5主管发送给供应商的邮件。该邮件督促供应商对他们的账户逾期事宜进行回复。请注意邮件中尴尬的措辞和使用的借口。

图4:关于账单或发票的钓鱼邮件中往往包含恶意链接和恶意文档。

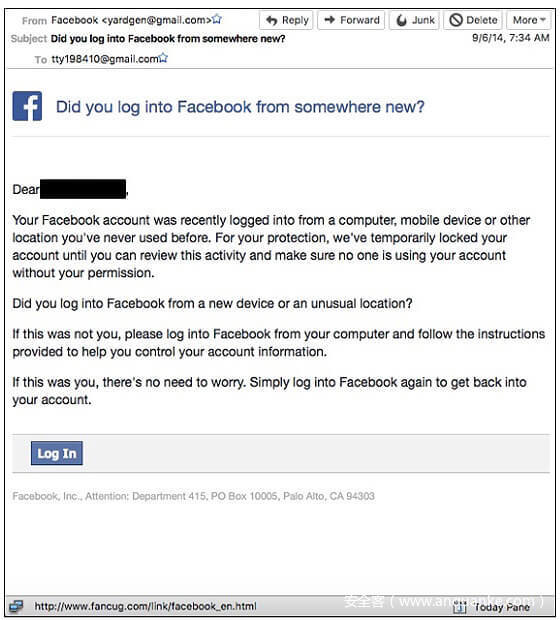

- 账户锁定通知。伪装成知名服务(如下图所示案例中的Facebook)的账户锁定通知往往要求用户点击邮件中的链接并提供更多身份验证信息。请注意下图中的发件人地址表明这是一个骗局。但该邮件的其他内容都相当有说服力,因为如前所述,该邮件拷贝了合法邮件的布局。

图5:虚假的Facebook钓鱼邮件 – 联邦起诉Park Jin Hyok时的证据

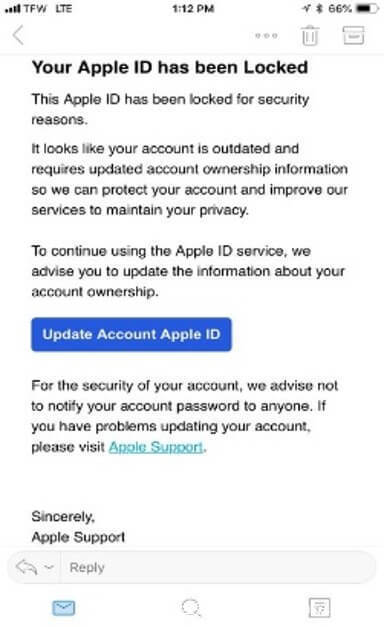

类似于Apple这样的文本邮件更难以被识别是否是钓鱼邮件,因为它们往往更加简洁,也没有什么图标(比若说常见的logo)来提示用户。下图的案例中就揭示了这一点,但内容中尴尬的措辞表明这是一个骗局。

图6:关于账户锁定的文本信息通常更难以被识别是否是骗局

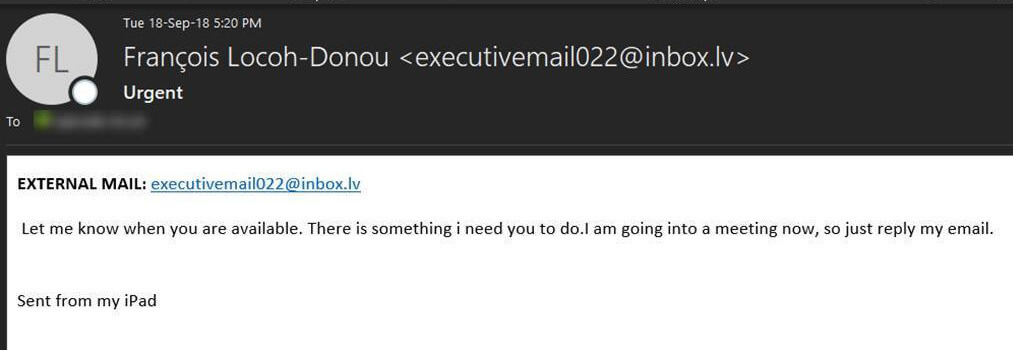

- 权威人士和行政主管。企业员工往往需要快速响应来自高层管理人员或行政人员的电子邮件。下图案例中的钓鱼邮件就伪装成F5 CEO发送给员工的“紧急”通知。(请注意警告标签“外部邮件”表明这是一封钓鱼邮件,这种邮件应该是内部邮件,永远不会被贴上外部标签)

图7:高层管理人员的紧急邮件很有可能会促使员工点击它

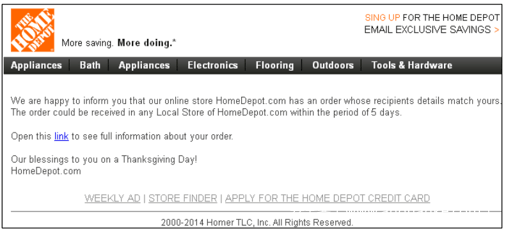

- 订单或配送信息。这种钓鱼邮件通常包含用于检查订单状态或确认收货的链接(有时候收件人甚至都不是客户)。

图8:这种类型的诱饵在假日季节尤其流行

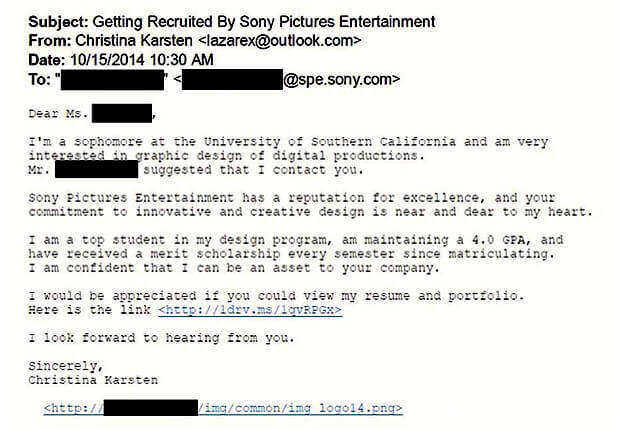

- 招聘和求职。这种钓鱼邮件通常伪装成来自HR或竞争对手的高管的邮件,督促收件人打开附件查看简历或职位描述。

图9:Park Jin Hyok案件的联邦起诉书中的求职钓鱼邮件

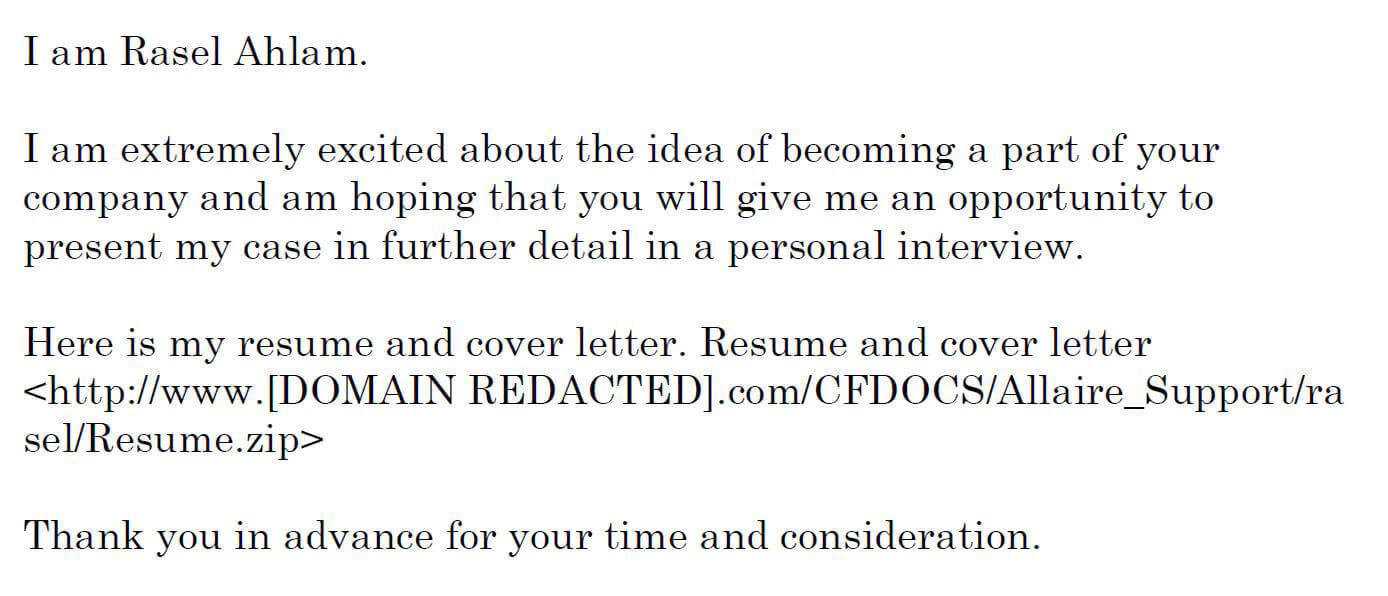

图10:Park Jin Hyok案件的联邦起诉书中的求职钓鱼邮件,内容是督促收件人打开附件中的简历(zip文件)

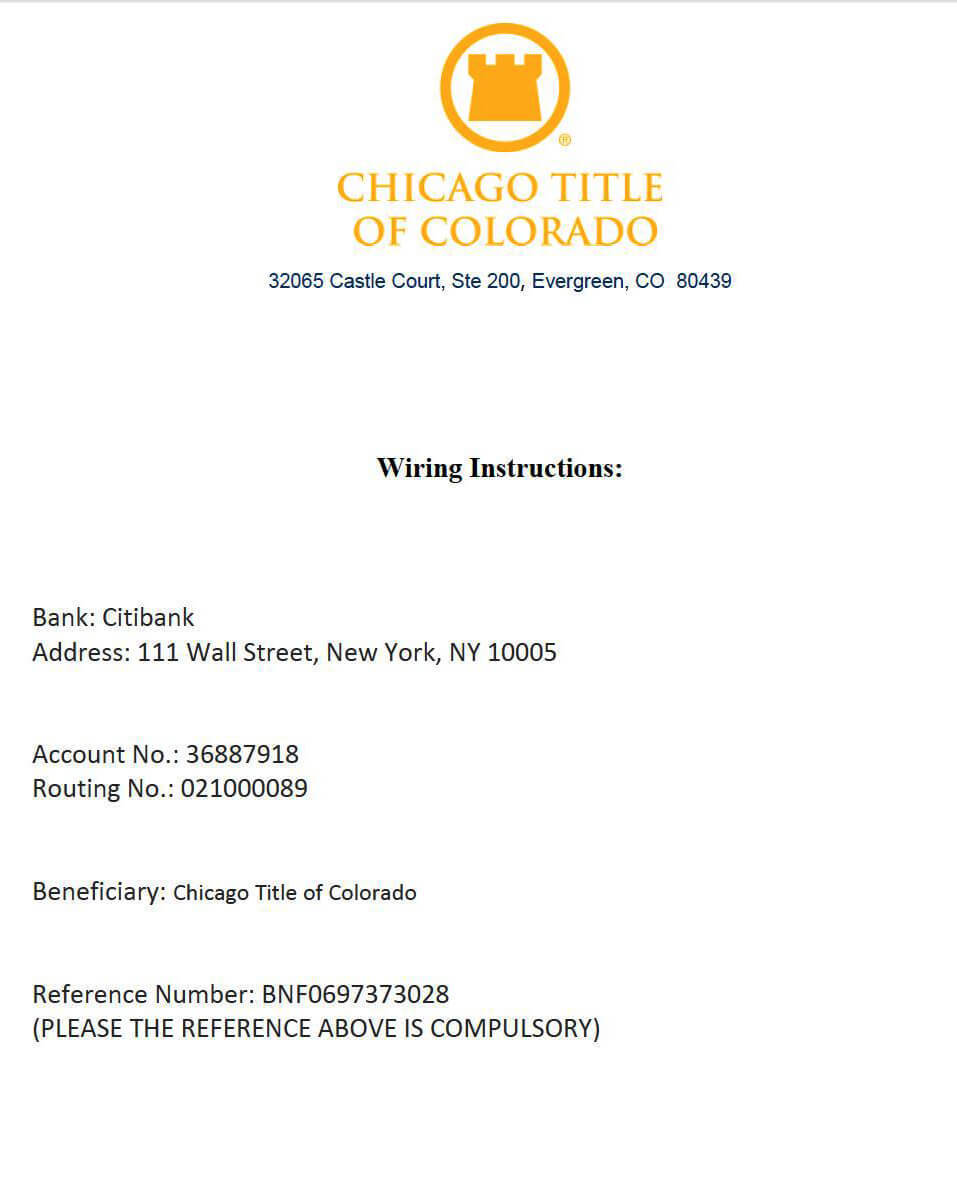

- 房地产/汇款诈骗。这种钓鱼邮件通常伪装成房地产中介,向购房者提供新的(不同的)汇款地址,通常指向诈骗犯的银行账户。

图11:房地产汇款诈骗 – 账户号码变成了诈骗犯的银行号码

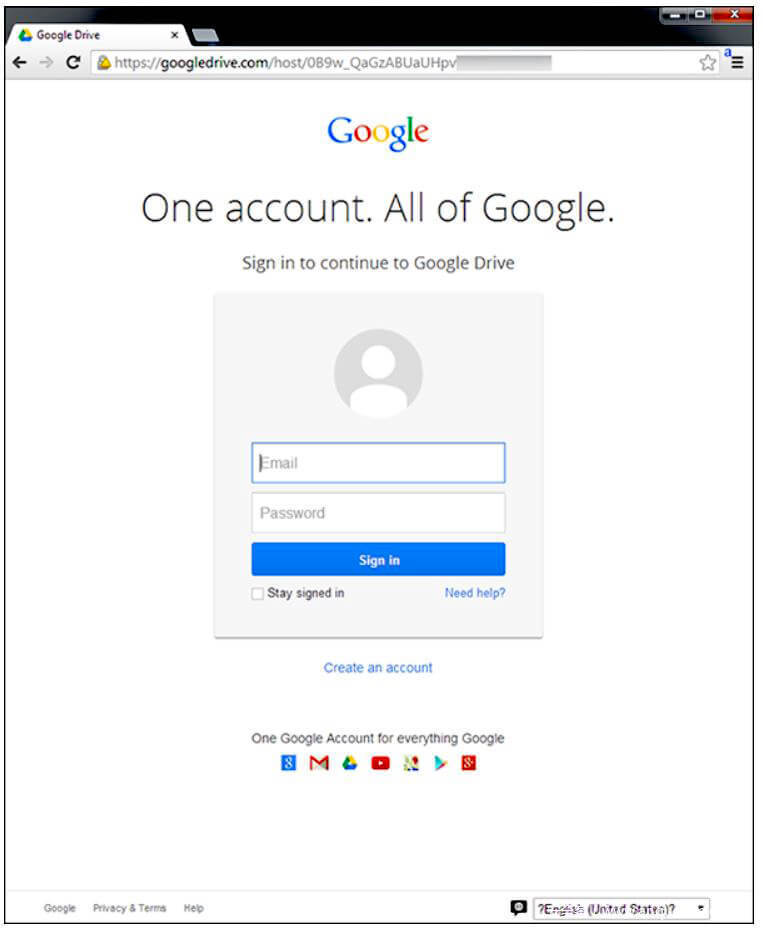

- “可信来源”的诱饵。这种钓鱼邮件利用受害者对发件人的信任和熟悉程度。邮件似乎是来自于朋友或同事(之前遭到钓鱼攻击并且被入侵),并且包含附件或网站链接。下图中的一个看起来十分可信的案例就是主题为“文档”的邮件,其中的URL看起来是指向Google URL(但不是Google文档),实际上它指向了一个托管在Google服务上的诈骗网站(看起来似乎是合法的)。

图12:登录页面看起来是合法的,但URL实际上并未指向一个有效的Google域名

- 银行账户通知。这种钓鱼邮件通常伪装成来自受害者的银行,其中包含“点击此处登录以获取您的银行对账单”。

图13:钓鱼邮件中的虚假银行登录链接,其登录页面表明上看起来似乎是合法的

其他常见的钓鱼诱饵还包括:

- 捐赠请求。伪装成来自于知名慈善机构的捐赠请求,这种钓鱼邮件在假日季节尤其普遍。

- 法律恐吓。伪装成来自国税局IRS、收款机构或政府机构的电子邮件,警告你欠钱了,并且威胁要采取法律行动。

- 退款或中奖通知。通常伪装成IRS的退税邮件或其他组织的中奖邮件。

钓鱼者最常伪装的企业(Top10)

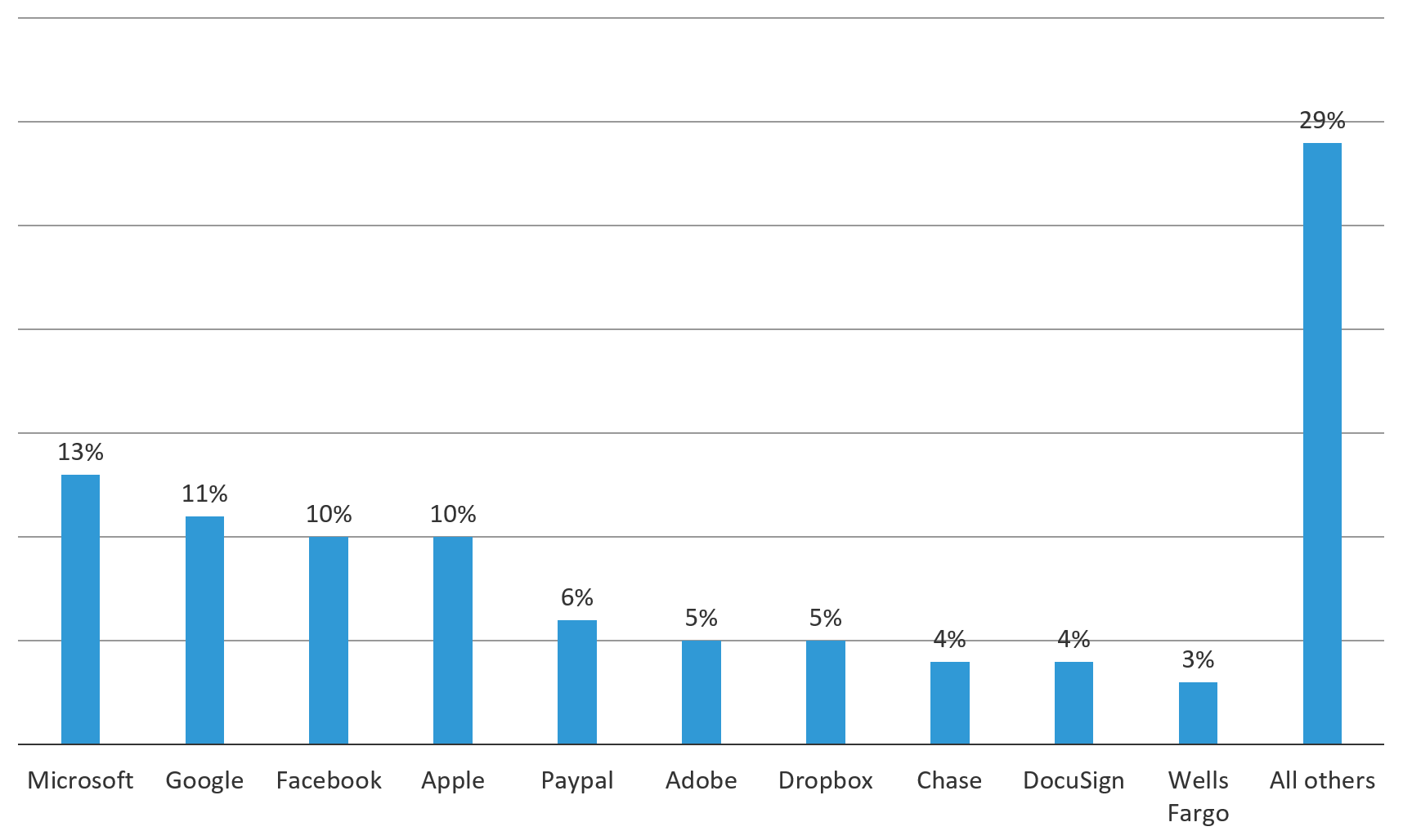

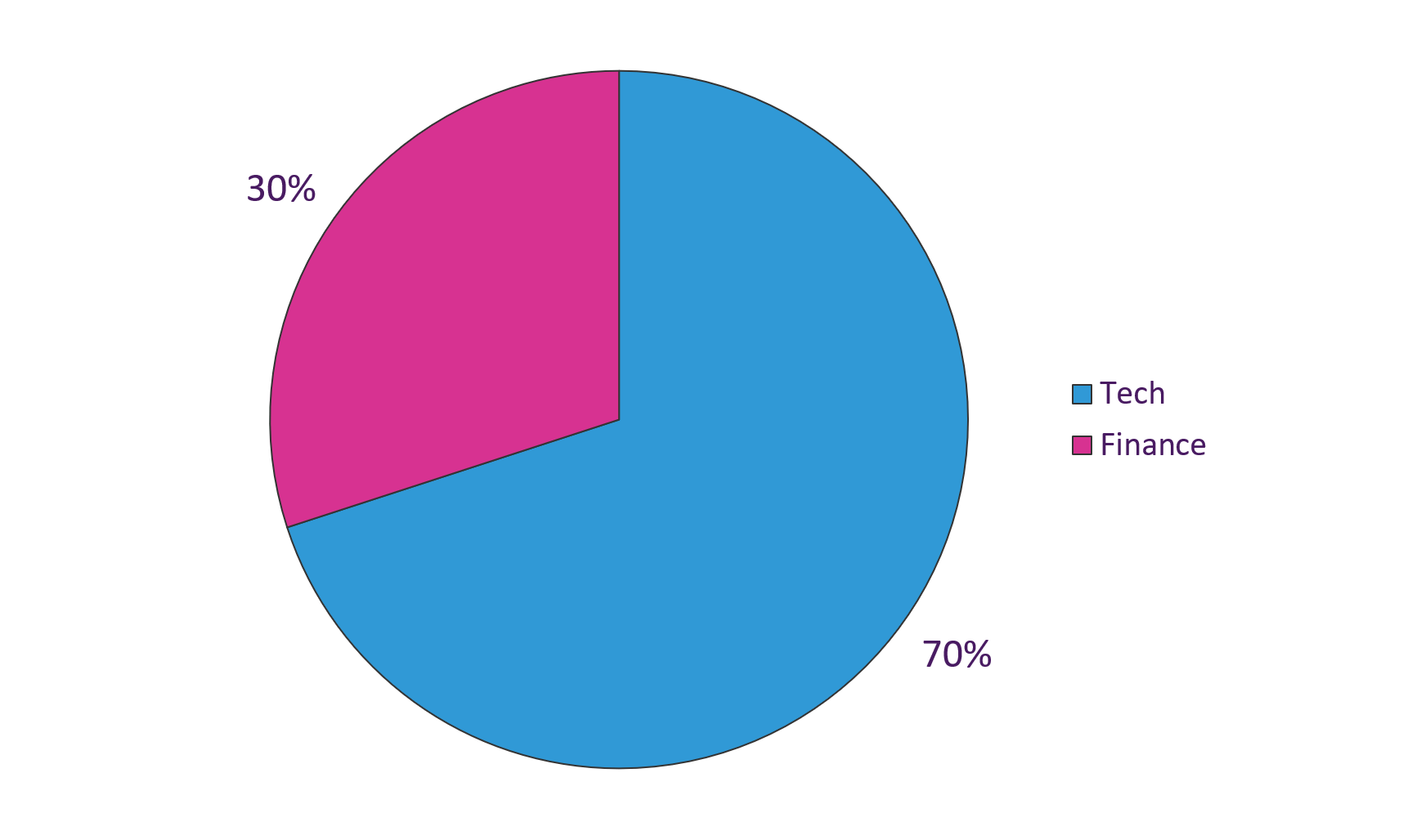

虽然网络钓鱼攻击的目标各不相同,但2018年9月1日至10月31日期间超过71%的钓鱼攻击都是伪装成10个企业。根据我们的合作伙伴Webroot的数据,这10个企业主要分布在技术行业,包括软件公司和社交媒体公司、电子邮件服务商和文件共享服务商,和金融机构,包括银行和支付商。这些都是互联网上最受欢迎的服务,可以减少受害者的戒心。

这10个企业中的技术企业包括Microsoft、Google、Facebook、Apple、Adobe、Dropbox和DocuSign,占了9月至10月期间的钓鱼攻击的58%。

图14:2018年9月1日至10月31日钓鱼攻击最常伪装的企业Top 10(信息来源:Webroot)

技术企业占了7个,剩下的则是金融机构。

图15:钓鱼攻击最常伪装的企业Top 10中的行业分布(信息来源:Webroot)

欺诈者可利用被窃凭据做什么

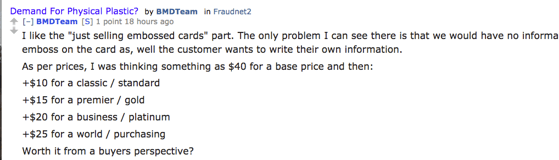

根据被窃数据的类型不同 – PII、财务信息、医疗信息、教育信息、信用卡信息等 – 欺诈者可能实施不同的犯罪行为。如果欺诈者获得了用户的登录凭据 – 尤其是银行账户凭据 – 他们就会快速登入、接管这些账户,然后提走所有现金。有时他们也会追求其它目标。某些案例中,用户的信用卡信息被盗,然后犯罪分子会在暗网上出售这些数据。随之,买家可能会利用这些数据实施:

- 伪造信用卡。用空白卡伪造信用卡,然后在ATM取现或从在线商店购物。

图16:待售的伪造信用卡

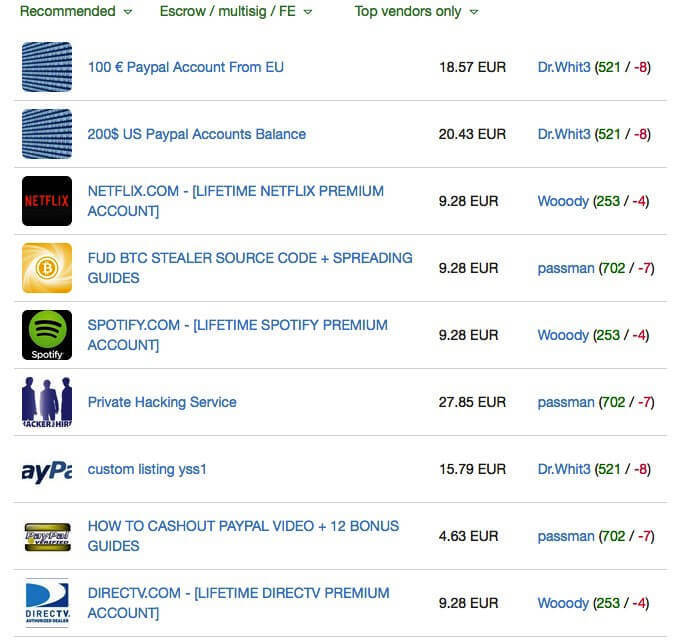

- 购买服务。以较低的价格购买Netflix、Spotify、DirectTV或在线游戏等服务。

图17:暗网市场上出售的信用卡和终身账户

- 验证卡号是否有效。通过在音乐网站上进行小额交易(1美元)来验证信用卡信息是否有效。

- 雇佣或将信用卡信息出售给“钱骡子”。钱骡子是指通过被盗的信用卡购买商品,然后将这些商品出售,从而将钱洗白的人。

- 将这些信用卡信息用于其它犯罪行为之中,例如购买虚假域名、网络服务等,用于支持其它的犯罪行为。

- 购买算力进行挖矿。

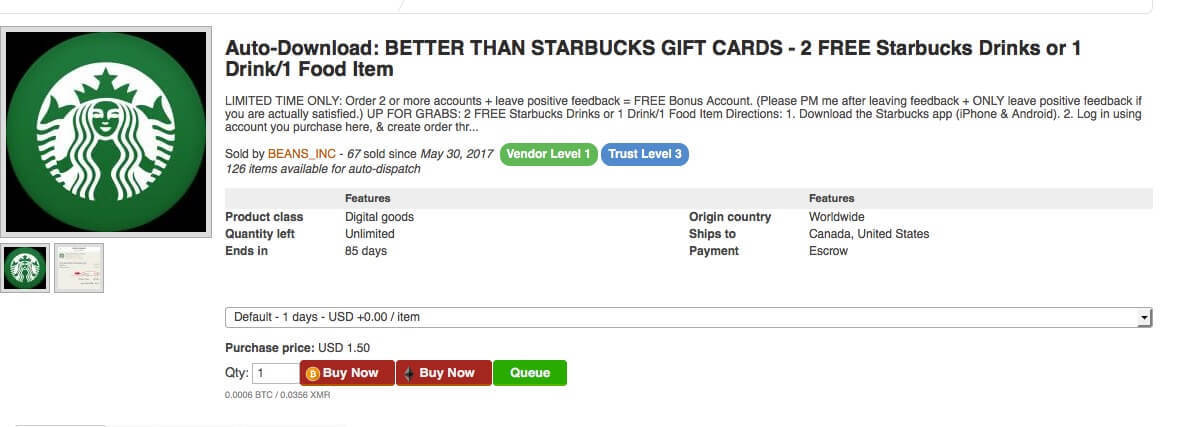

- 在线出售被盗的卡信息。

图18:销售被盗星巴克礼品卡号码的广告

防范措施

进行的安全意识培训越多,员工就越能发现和避免风险。The more security awareness training is conducted, the better employees are at spotting and avoiding risks.

注意事项

用户应该特别注意:

- PDF和ZIP类型的附件。可能包含恶意软件,除非其发送者完全可信,否则不要随意打开这类文件。

图19:要求用户在打开PDF文件之前先登录Adobe账户的钓鱼案例

- 短链接。某些短链接可能是恶意的(如bit.ly短链接服务),而鼠标悬停也不会显示出真实的URL地址。

- 浏览器中的证书警告。如果一个网站的安全证书无效、过期或不是由可信机构颁发的,浏览器就会显示证书警告。最好不要忽略这些警告。

- 邮件安全警告。如果一封“紧急”的邮件还要求进行登录或提供个人信息,或是点击链接/打开附件,建议在这样做之前确认再三。

- 意料之外的邮件。如果看到来自于朋友、熟人、同事或生意伙伴的意料之外的邮件,并且邮件中还要求提供敏感信息/点击链接/打开附件,建议先通过其它方式(例如电话)与邮件发送者先进行联系。

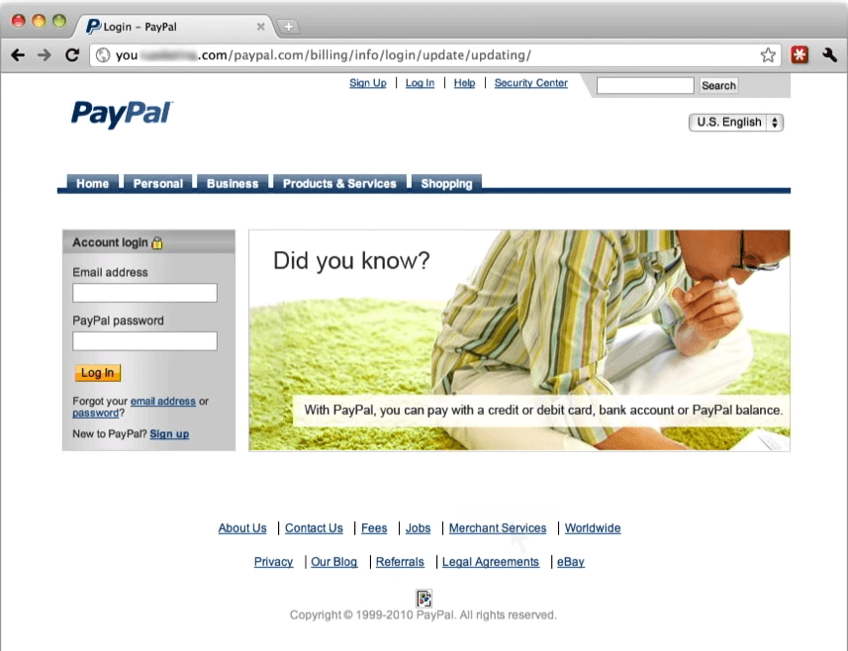

- 虚假的钓鱼网站。钓鱼网站现在制作得越来越逼真,如下图所示。用户应该养成在提供任何个人信息(如登录凭据或账户信息)之前,仔细检查URL是否正确的习惯。

图20:钓鱼邮件中的虚假PayPal网站链接

技术措施

安全意识培训是必要的,但技术措施同样也是必要的。一些建议如下:

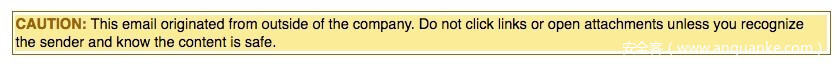

- 邮件标签。清楚地对外部来源的邮件进行标记可以有效地阻止欺诈行为。如下图所示,一条简单、明确的信息足以提醒用户谨慎行事。

图21:邮件中的安全警告

- 反病毒软件(AV)。要接受这样一个事实:用户很有可能会被钓鱼,所以要依赖备份控制措施阻止恶意软件在整个企业环境中传播。AV软件可以在台式机和笔记本上实施,并在大多数情况下有效地阻止恶意软件的安装企图,但请记得将AV的更新策略设置为最少每天更新一次。

- 网站过滤。网站过滤方案可以阻止用户访问钓鱼网站。该措施不仅可以阻止企业被入侵,还可以向用户提供一个学习的宝贵机会:您所访问的网站已被企业的安全策略所阻止。

- 流量解密和检查。检测恶意软件的加密流量。

- 单点登录(SSO)。部署单点登录方案有助于减少密码疲劳,从而限制网络钓鱼攻击。通常情况下,用户需要管理的凭据越少,他们在多个应用程序中共享它们、使用弱密码、不安全地存储密码的可能性就越小(被盗凭据的一对多影响)。鉴于在2017年密码破解数据库就已经超过了1万亿条记录(这还是在2018年的Equifax和Facebook等数据泄露事件之前),攻击者能够在不到6小时内破解哈希密码,因此需要从技术上尽力支持访问控制的完整性。

- 多因素认证。应当在所有员工的所有访问,甚至是邮件中使用双因素认证。要充分认识到用户的凭据将会被钓鱼,并且不幸的是他们往往在多个网站中使用相同的凭据。即使这些没有发生,您也可能会遭到第三方合作伙伴被入侵、撞库攻击等。多因素认证意味着多一层的保障。

- 报告可疑的钓鱼邮件。向员工提供报告可疑钓鱼邮件的渠道。某些邮件客户端(例如Microsoft Outlook)现在内置了一个钓鱼警报按钮,可以向IT团队通知可疑的钓鱼邮件。如果你的邮件客户端没有包含此项功能,可以指示用户在遭到疑似钓鱼攻击时呼叫热线或安全团队。安全团队可以快速删除此类钓鱼威胁,并向所有员工发布警告。钓鱼攻击通常是一波一波的,因此员工可以在钓鱼攻击发生时得到警告。

- 更改电子邮件地址。如果员工遭到持续的大量钓鱼攻击,可以考虑更改他们的电子邮件地址。

- 使用CAPTCHA。验证码可以有效地区分人类和机器人。CAPTCHA技术很有效,但用户可能觉得很烦人,因此可以看情况使用,如果很可能是脚本或机器人,就使用它。

- 阻止机器人。机器人检测响应。

- 审查访问控制。定期审查员工的访问权限,尤其是那些可以访问关键系统的员工。这类员工应该优先接受钓鱼培训。

- 留意新注册的域名。钓鱼网站通常使用新注册的域名,这是钓鱼攻击的一个明显的标志,因为犯罪分子只是临时使用该域名,然后快速地废弃它们。根据Webroot在9月份收集到的数据,一周之后只有62%的钓鱼域名还活跃;38%的钓鱼域名都消失了。

- 实施网络欺诈检测。您的客户也可能会遭到钓鱼攻击,并被恶意软件感染。实施网络欺诈检测可以检测受感染的客户端,以阻止欺诈性交易的发生。

- 利用honey tokens(蜜罐技术)。虚假的用户账户和电子邮件地址可用于监测攻击者是否在进行穷举式钓鱼攻击。

钓鱼事件响应

当客户凭据被窃时:

- 向客户发送通知,警告他们小心可能的钓鱼攻击,并发送钓鱼邮件的样例截图。建议点击了该钓鱼邮件的员工立刻呼叫热线寻求帮助。

- 立刻重置受影响用户的密码

- 建议客户验证他们的交易

当企业员工报告可疑的钓鱼攻击或已被成功钓鱼时:

- 不要批判该员工;他只是被专业人士欺骗了。应该感谢他们报告了此事件。

- 假设还有其他用户收到了相同的钓鱼邮件,并且已经点击了邮件中的恶意链接或附件。

- 在邮件系统中扫描该钓鱼邮件,从所有的邮箱中删除该钓鱼邮件。有很大的机会仍有人还没来得及打开该邮件,而且既然你已经知道了它的存在,你肯定不想还有人再中招。

- 重置所有受影响用户的密码。

- 向所有员工发送警报信息,包括诱饵的细节。

图22:F5安全团队向员工发送的钓鱼警报样例

- 审查访问日志,检查哪些人可能已经中招以及可能造成的损害。

- 保留事件执行报告的统计信息。永远不要让危机白白浪费掉。网络钓鱼攻击的测量成本和潜在损害是一个非常有用的统计数据,可以用于跟踪未来风险支出的合理性。成功地阻止了攻击也证明了现有安全措施和流程的价值所在。

- 截取钓鱼攻击的图片,以便用于安全意识培训之中。一图胜千言,向用户展示企业内发生的真实犯罪者的真实攻击十分有助于提升用户的警醒意识。

结论

采取安全控制措施(包括安全意识培训)总是要比发生数据泄露事件的成本要低。请注意一年内可能会发生多次钓鱼攻击,并且钓鱼攻击可能会快速恶化:一个邮箱被钓鱼成功,然后攻击者利用该邮箱欺骗更多的人。处理钓鱼攻击与处理应用程序中的漏洞有很大的不同,你可以通过正常的安全事件响应流程修复漏洞,但钓鱼攻击是一种社会工程攻击,你不能在人的大脑中安装修复补丁(至少目前还不能),或是使用防火墙阻止他们点击邮件中的链接和附件。

无论是从成功概率还是从可以收集大量信息的角度来看,钓鱼攻击都非常有效,因此我们预计网络钓鱼将继续存在。从行政和技术角度来阻止网络钓鱼攻击至关重要。并没有可以阻止钓鱼攻击的一站式安全控制措施,因此一个包含人员、流程和技术的综合性控制框架可以有效减少企业面临的钓鱼风险。

发表评论

您还未登录,请先登录。

登录