作者: 360烽火实验室

概要

电信诈骗自诞生以来并迅速发展蔓延,诈骗手法也随着科技发展不断更新,而随着Android设备的普及,诈骗手法进一步升级,Android木马也开始被应用于电信诈骗,360烽火实验室对此类木马保持着持续的关注,早在2016年就发表了一篇针对网络电信诈骗的报告《深入分析跨平台网络电信诈骗》,深入分析还原了跨平台网络电信诈骗的整个过程。

近期,360烽火实验室捕获到了一个针对韩国的跨境网络电信诈骗木马家族,该家族自2013年活跃至今,最初伪装成一些韩国工具类应用,后期伪装成韩国金融贷款类应用,通过窃取受害者短息、通话记录、联系人,并劫持受害人的电话实施电信诈骗。进一步分析表明,木马作者的母语非韩语,主要通过钓鱼网站发起攻击,钓鱼网站服务器分布在韩国境外,并且该家族样本数量在重大节假日前后会出现一个较大的波动。我们根据其包名和代码特点,认为该家族存在两个分支,并将其分别命名为SmartSpy和HelloxSpy。

跨境网络诈骗

跨境网络电信诈骗不仅兼具传统电信诈骗具有迭代迅速,手段多元,涉众广泛,欺骗性强等特点,更重要的是跨境网络电信诈骗远涉海外增加了侦查难度。

诈骗目标明确

我们统计出该家族伪装应用名TOP10榜单(见图1),发现其主要伪装成韩国金融行业相关应用和工具类应用,据此推测该家族攻击目标为韩国用户;进一步分析后,发现其运行界面均为韩文,进一步说明攻击目标为韩国用户。

图1 伪装应用名TOP10榜单

基础设施部署

通过分析该家族木马,我们推测该家族木马所属的诈骗组织在韩国境外。

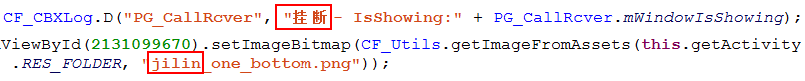

- 样本中的log信息包含中文,并且某些资源命名方式使用了拼音(图2);

图2 使用中文和拼音

- SmartSpy的源码在2016年底被上传到github上,根据该作者其他项目中的信息表明开发者非韩国人(图3);

图3 木马结构和源码结构

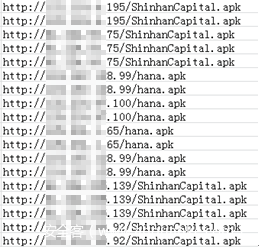

- 该家族钓鱼网站相关的服务器主要分布在韩国境外,如图4。

图4 部分钓鱼网站的APP下载地址

诈骗手法隐蔽

与传统的诈骗不同,利用木马进行拦截转拨受害者电话进行诈骗的过程中,受害者在最初对拨打的电话就保持信任状态,诈骗成功率会大大提高。下面我们将展示SmartSpy和HelloxSpy家族的诈骗过程的一些细节。

- 通过各种手段将钓鱼网站发送给韩国用户,图5为部分钓鱼网站;

图5 钓鱼网站

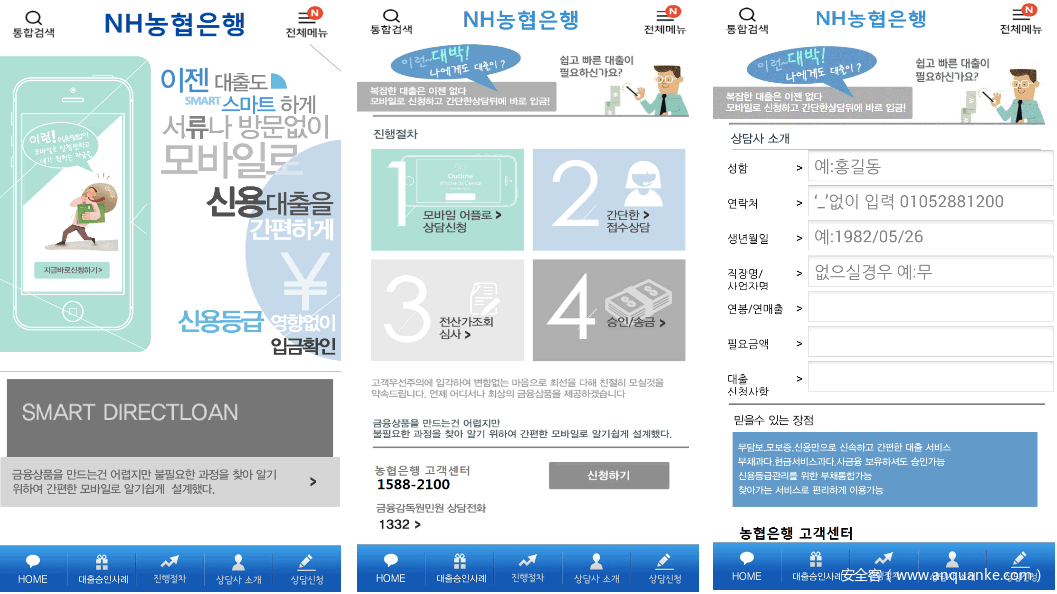

- 用户访问钓鱼网站并下载安装木马,图6为木马运行后的主要界面;

图6 木马运行界面

- 木马运行后窃取并拦截短息、电话,伪造通话记录;并伪造拨号界面对特定的号码进行拦截转拨,然后实施诈骗,受害者在整个过程中基本无感知。图7展示了拦截转拨电话的原理;左图为正常的拨号界面,中图为拦截转拨后的拨号界面,右图为半透明拦截界面,红框标记的为实际拨打号码,蓝框标记的为受害者看到的拨打号码。

图7 拦截电话原理

样本分析

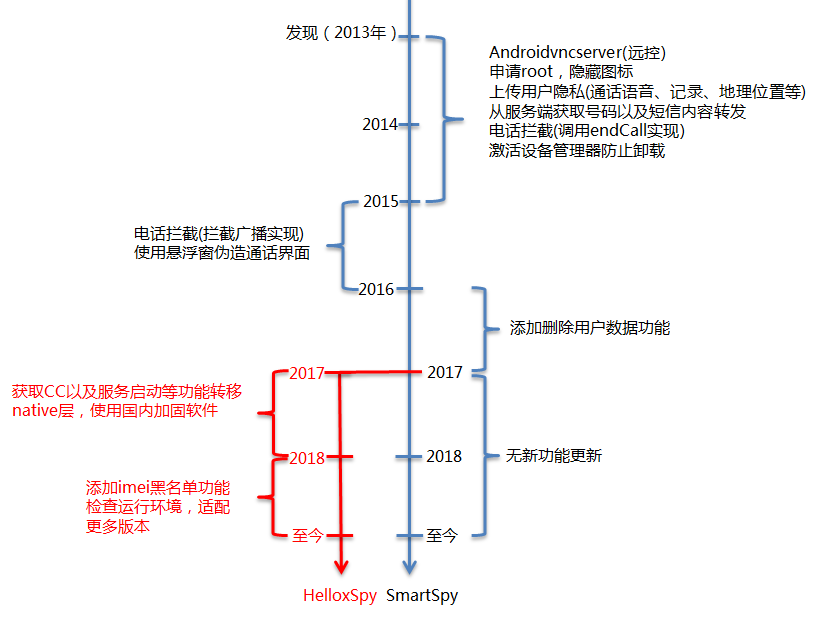

该家族木马最早出现在2013年,其中在2017年出现HelloxSpy分支,并活跃至今。核心手法都是通过拦截并转拨受害人电话实施诈骗。从木马功能演变来看,木马核心功能基本稳定,后续版本主要进行针对Android系统版本适配、资源更新以及杀软对抗。

功能演变

该家族木马的主要功能演变过程见图8;

图8 功能演变

SmartSpy和HelloxSpy对比

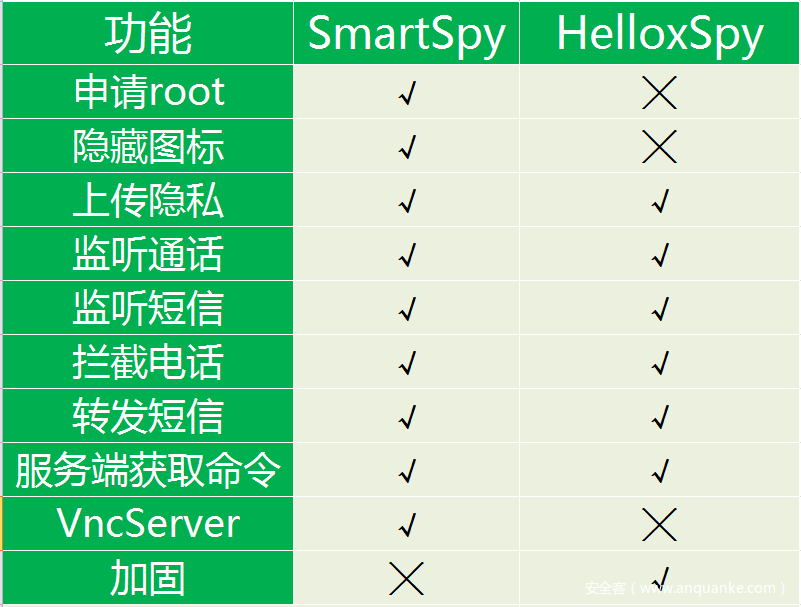

- 功能列表对比

图9 功能列表对比

- 相同功能实现方式对比

图10 相同功能实现方式对比

- 运行界面对比

图11 运行界面对比

样本数量变化

根据该家族每月样本量变化情况制作了图12所示比折线图,可以发现每年的春节和中秋节前后会有一个较大的增长量,结合韩国的重大节日情况(中秋节和春节为韩国最大的节日),说明重大节日前后是电信诈骗的高发期。而且可以发现HelloxSpy更新更加频繁,所以我们认为HelloxSpy将会是这一家族未来的主力军,也值得我们投入更多精力关注。

图12 每月样本量对比

总结

跨境网络电信诈骗远涉海外,使得不论是侦查摸排、证据采集,还是追缉抓捕、人员遣返,甚至是简单的文书许可,由于与本国存在语言、法律、民俗等方面的障碍,都给赴外执法人员带来诸多难题,增加了侦查难度。而且越来越便捷的通讯与支付方式,使得网络电信诈骗这类犯罪全球化是一个必然的趋势。

随着年关将至,电信诈骗也将迎来一个高峰,为了避免网络电信诈骗遭受的各种财产损失,360烽火实验室提醒大家:

- 要了解电信诈骗犯罪分子的惯用作案手法和主要作案手段,掌握防骗常识;

- 加强自我防范意识,不要轻信陌生人的可疑电话、短信等;

- 使用正规应用商店下载应用,避免盗版应用导致隐私泄漏;

- 一旦被骗,应及时向公安机关报案,并配合做好证据保全工作。

发表评论

您还未登录,请先登录。

登录