序:

本文是实战化ATT&CK™系列专题文章的开篇,主要讲述当前网络空间安全的威胁形势、情报驱动防御和ATT&CK™模型等核心概念,旨在帮助读者深入理解ATT&CK™模型打下坚实的理论基础。

1.当前网络空间安全的威胁形势

(一)、事件:NotPetya勒索病毒袭击全球各地系统!- 技术能力越来越强大的对手

1.)事件背景:

2017年6月27日周二一早,代号为”NotPetya”(”佩蒂娅”)的一种新勒索病毒袭击了乌克兰、俄罗斯、西班牙、法国、英国、丹麦、印度、美国(律师事务所DLA Piper)等国家和地区。这种新的勒索病毒能够导致重要基础设施关停,使公司及政府网络瘫痪。据事后报道,乌克兰10%的计算机系统被感染,造成超过30亿美元的经济损失!

2.)攻击目标:

根据公开报道,遭受NotPetya侵袭的具体目标包括:

– 乌克兰副总理帕夫洛•罗琴科(Pavlo Rozenko)称,该国政府部门的电脑网络出现死机,央行的配电系统等设施遭到了破坏。

– 荷兰船运巨头马士基集团(A.P. Moller – Maersk)称包括洛杉矶码头在内的设施遭到了攻击。

– 全球最大的广告传播集团WPP称受到了这款病毒感染。一位该公司员工透露,他们被要求关闭电脑,随后整座公司大楼陷入寂静。

– 一家乌克兰媒体公司称,自己的电脑系统被黑,黑客要求通过电子加密货币比特币支付300美金才能对其解锁。黑客还留下信息说,”不要浪费时间去尝试恢复文件。只有我们能提供解密服务。”

– 俄罗斯央行称,自己的电脑被感染。一家从事消费信贷的公司不得不暂停为客户服务。

– 俄罗斯石油公司(Rosneft)称自己的电脑系统被严重影响。

3.)攻击者的战术、技术及过程分析

我们通过ATT&CK™模型对NotPetya进行分析后发现,NotPetya作为一款勒索软件,它具备很明显的破坏意图,采用钓鱼邮件(该病毒采用CVE-2017-0199漏洞的RTF格式附件进行邮件投放)、软件供应链后门(通过利用窃取的凭证,攻击者能够操纵M.E.Doc更新服务器)、水坑攻击(乌克兰巴哈姆特市的网站)方式传播。成功感染目标系统后会释放Downloader来获取病毒母体,形成初始扩散节点,之后通过EternalBlue(永恒之蓝,CVE-2017-0144)漏洞、EternalRomance(永恒浪漫,CVE-2017-0145)漏洞、WMI、PsEexc和系统弱口令来进行蠕虫传播。同时具备杀软对抗(卡巴斯基、诺顿)和反取证(wevtutil日志清除)等能力。

由分析可见先进的攻击者具备如下特点:

– 攻击者的基础设施具备适应能力,能够针对更多不同的目标环境

– 攻击者入侵后会混杂于合法的用户行为中,比如使用合法的基础设施组件、滥用合法用户凭证或者重复执行合法用户行为

– 攻击者具备快速提升自己的能力,利用新漏洞和新泄露的工具

(二)、组织:“方程式组织”(Equation Group)-超高能力网空威胁行为体

网空威胁行为体(CyberThreat Actors)是网络空间攻击活动的来源,它们有不同的目的和动机,其能力也存在明显的层级差异。根据作业动机、攻击能力、掌控资源等角度,网空威胁行为体划分为七个层级,分别是:

–业余黑客

–黑产组织

–网络犯罪团伙或黑客组织

–网络恐怖组织

–一般能力国家/地区行为体

–高级能力国家/地区行为体

–超高能力国家/地区行为体。

其中,超高能力国家/地区行为体,或称为超高能力网空威胁行为体,拥有严密的规模建制,庞大的支撑工程体系,掌控体系化的攻击装备和攻击资源,可以进行最为隐蔽和致命的网络攻击。

“方程式组织”就是这样一种超高能力网空威胁行为体,有一套完整、严密的作业框架与方法体系;拥有大规模支撑工程体系、制式化装备组合,进行严密的组织作业,高度追求作业过程的隐蔽性、反溯源性,使其攻击看似“弹道无痕”,其突破、存在、影响、持续直至安全撤出网络环境或系统的轨迹很难被察觉。

“方程式组织”的攻击装备:

(一)、漏洞利用工具和攻击平台

相关漏洞攻击装备主要针对网络设备、防火墙等网络安全设备和各类端点系统,其主要作用为突破边界,横向移动,获取目标系统的权限,为后续植入持久化、控制载荷开辟通道。

其中典型的漏洞攻击装备EPICBANANA、EXTRABACON和1个未知装备是针对防火墙的,先进的FuzzBunch漏洞利用平台,针对Windows系统进行作业(其中包含多个0day漏洞)

(二)、持久化/植入攻击装备

超级网空威胁行为体高度重视在目标场景中形成持久化的能力,研发了大量实现持久化能力的装备。持久化攻击装备通常在突破目标后使用,主要针对BIOS/UEFI、固件、引导扇区、外设等环节,难以发现和处置的深层次加载点,或形成可反复植入的作业机会窗口。

FEEDTROUGH是针对Juniper、NetScreen等防火墙进行固件层持久化的攻击装备,可以在防火墙启动时向系统植入载荷,这一技术与该攻击组织对硬盘固件的持久化思路如出一辙,是更底层的难以检测和发现的持久化技术。

(三)、控制/后门类恶意代码

此类攻击装备是攻击行动中最终植入到目标系统的载荷,用于持久化或非持久化对目标系统的控制。覆盖网络安全设备及网络设备,Linux/Windows主机系统。与持久化工具所追求的建立隐蔽的永久性入口不同,方程式组织在的控制/后门类恶意代码,更强调内存原子化模块加载作业,文件不落地,最大程度上减小被发现与提取的可能性。

DanderSpritz是其中最典型的控制平台,拥有严密作业过程和丰富规避手段的模块化攻击平台。DanderSpritz拥有界面化的远程控制平台,具有复杂的指令体系和控制功能,与传统RAT程序有着明显的区别,一旦植入目标系统后会采集系统各类安全配置信息并提示攻击者哪些配置或信息可能会导致自身被发现或检测。其payload有多种连接模式,其中“Trigger”模式是一种激活连接模式,既不监听端口也不向外发出连接,而是通过监听流量等待攻击者的激活数据包,这使得控制端的部署变得灵活而难以被封禁。

面对技术能力越来越强大的对手或以“方程式组织”为代表的超高能力网空威胁行为体,我们该如何应对?

以“方程式组织”为代表的超高能力网空威胁行为体,具有庞大的攻击支撑工程体系、装备体系和规模化作业团队等特点,并在这些资源的支撑下,成功执行高度复杂的攻击活动。如果对类似攻击组织的分析停留在0day漏洞、恶意代码等单点环节上,既无助于对其整个过程进行全面的分析,也难以有效地指导防御工作。为应对高能力网空威胁行为体的攻击活动,安全人员需要有体系化、框架化的威胁分析模型,对其行为展开更深入、系统的分析,理解威胁,进而实现更有效的防御。当前类似的分析模型包括洛克希德·马丁公司(Lockheed Martin)的Kill Chain(杀伤链)和MITRE公司的ATT&CK模型等。

2.情报驱动防御(Intelligence Driven Defense)

情报驱动防御,是一种以威胁为中心的风险管理战略,核心是针对对手的分析,包括了解对方的能力、目标、原则以及局限性,帮助防守方获得弹性的安全态势(resilient security posture),并有效指导安全投资的优先级(比如针对某个战役识别到的风险采取措施,或者高度聚焦于某个攻击对手或技术的安全措施)。

情报驱动防御必然是一个持续、迭代的过程,通过分析、协同发现指标,利用“指标”(indicator)去检测新的攻击活动,在调查过程又获得更丰富的指标。所谓弹性,是指从完整杀链看待入侵的检测、防御和响应,可以通过前面某个阶段的已知指标遏制链条后续的未知攻击;针对攻击方技战术重复性的特点,只要防守方能识别到、并快于对手利用这一特点,必然会增加对手的攻击成本。

指标(indicator)和失陷指标(IOCs,Indicators of Compromise)

(一)、指标(Indicator)为“情报”的基本要素,用于客观描述入侵的信息,具体分为三类:

- 原子指标(Atomic):为保持其在入侵语境下的意义、不能再做分拆的指标,如IP地址、email地址以及漏洞编号。

- 计算指标(Computed):从事件中所涉及数据派生出的指标。常用计算指标包括Hash值和正则表达式。

- 行为指标(Behavioral):计算和原子指标的集合,通常受到指标数量和可能组合逻辑的限制。举例来说,可能是一段类似这样的描述,“入侵者最初使用后门,匹配“正则表达式”以某“频率”访问某个“IP地址”,一旦访问建立,就会用另一后门(MD5 hash值)进行替换。”

(二)、失陷指标(IOCs,Indicators of Compromise)

1.失陷指标的生成,是以结构化的方式记录事件的特征和证物的过程。IOC包含从主机和网络角度的所有内容,而不仅仅是恶意软件。它可能是工作目录名、输出文件名、登录事件、持久性机制、IP地址、域名甚至是恶意软件网络协议签名。)。2.IOC不仅查找特定的文件和系统信息,还使用详细描述恶意活动的逻辑语句。3.Mandiant博客“Combat the APT by Sharing Indicators of Compromise7”中,作者Matt Frazier 介绍了一个基于XML 语言的IOC 实例化,并且可以使用免费的Mandiant 工具读取和创建IOC。

痛苦金字塔模型(The Pyramid of Pain )

痛苦金字塔模型由IOCs组成,同时也用于对IOCs进行分类组织并描述各类IOCs在攻防对抗中的价值。TTPs即Tactics, Techniques and Procedures(战术、技术以及过程)的简称,指对手从踩点到数据泄漏以及两者间的每一步是“如何”完成任务的。TTPs处于痛苦金字塔塔尖。于攻击方,TTPs反映了攻击者的行为,调整TTPs 所需付出的时间和金钱成本也最为昂贵。于防守方,基于TTPs的检测和响应可能给对手造成更多的痛苦,因此TTPs 也是痛苦金字塔中对防守最有价值的一类IOCs。但另一方面,这类IOCs 更加难以识别和应用,由于大多数安全工具并不太适合利用它们,也意味着收集和应用TTPs到网络防御的难度系数是最高的。而ATT&CK™模型是有效分析对手行为(也即TTPs)的威胁分析技术。

3.MITRE ATT&CK™ 模型的核心概念

3.1)MITRE公司

最早其主要做国防部的威胁建模,主要是情报分析,从事反恐情报的领域(起源是911后美国情报提升法案),后续延申到网络空间安全领域,其最大的特色就是分类建模,STIX情报架构就是MITRE构建,SITX1.0版本又很浓的反恐情报分析影子。到了STIX2.0阶段,其发现仅仅用TTP很难描述网络空间网络攻击和恶意代码,因此,在STIX2.0中,引入攻击和恶意代码2个相对独立的表述,攻击采用capec,恶意代码采用meac,但是capec和meac过于晦涩,其又在2015年发布了ATT&CK™模型及建模字典,用来改进攻击描述。

3.2)ATT&CK模型(ATT&CK™)

ATT&CK(Adversarial Tactics, Techniques, and Common Knowledge,对手战术、技术及通用知识库)是一个反映各个攻击生命周期的攻击行为的模型和知识库。

ATT&CK™对对手使用的战术和技术进行枚举和分类之后,能够用于后续对攻击者行为的“理解”,比如对攻击者所关注的关键资产进行标识,对攻击者会使用的技术进行追踪和利用威胁情报对攻击者进行持续观察。ATT&CK™也对APT组织进行了整理,对他们使用的TTP(技术、战术和过程)进行描述。

特点:

- 对手在真实环境中所使用的TTP

- 描述对手行为的通用语言

- 免费、开放、可访问

- 社区驱动

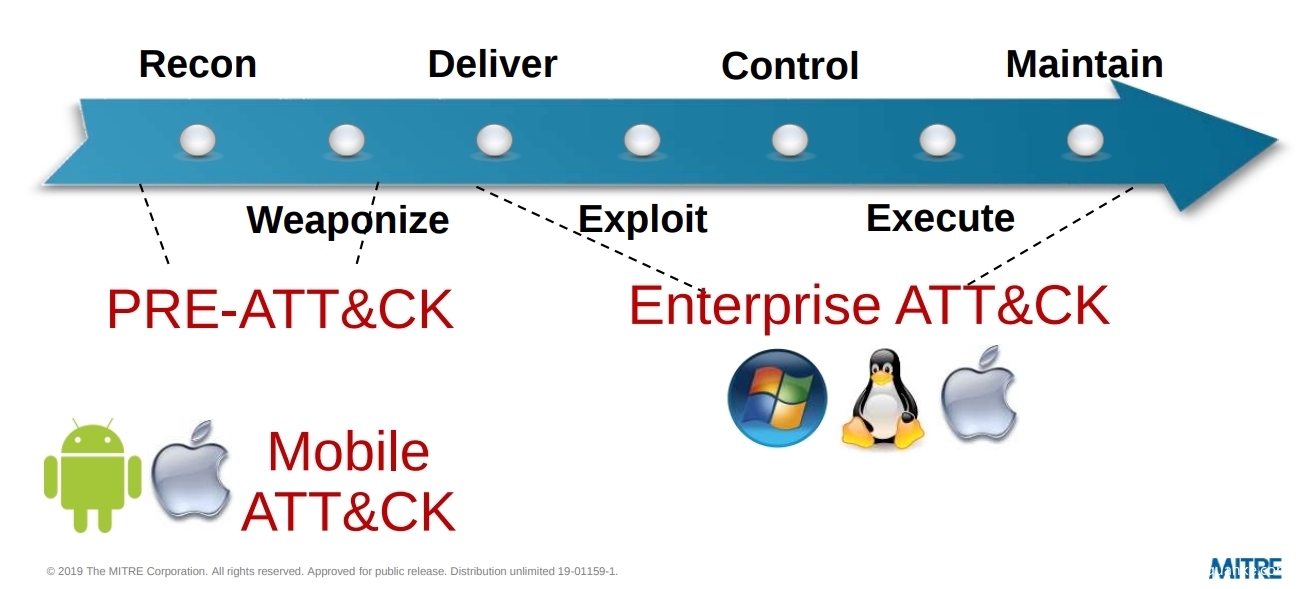

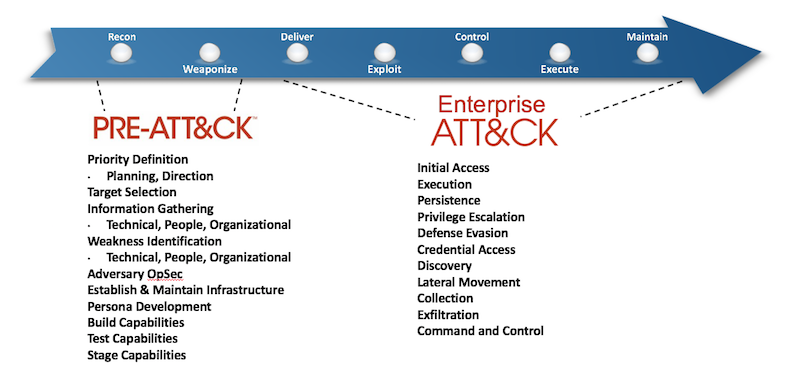

目前ATT&CK模型分为三部分,分别是PRE-ATT&CK,ATT&CK Matrix for Enterprise(包括Linux、macOS、Windows)和ATT&CK Matrix for Mobile(包括iOS、Android),其中PRE-ATT&CK覆盖攻击链模型的前两个阶段(侦察跟踪、武器构建),ATT&CK Matrix for Enterprise覆盖攻击链的后五个阶段(载荷传递、漏洞利用、安装植入、命令与控制、目标达成),ATT&CK Matrix for Mobile主要针对移动平台。

PRE-ATT&CK包括的战术有优先级定义、选择目标、信息收集、发现脆弱点、攻击性利用开发平台、建立和维护基础设施、人员的开发、建立能力、测试能力、分段能力。

ATT&CK Matrix for Enterprise包括的战术有访问初始化、执行、常驻、提权、防御规避、访问凭证、发现、横向移动、收集、命令和控制、数据获取、影响。

ATT&CK Matrix for Mobile主要针对移动平台。

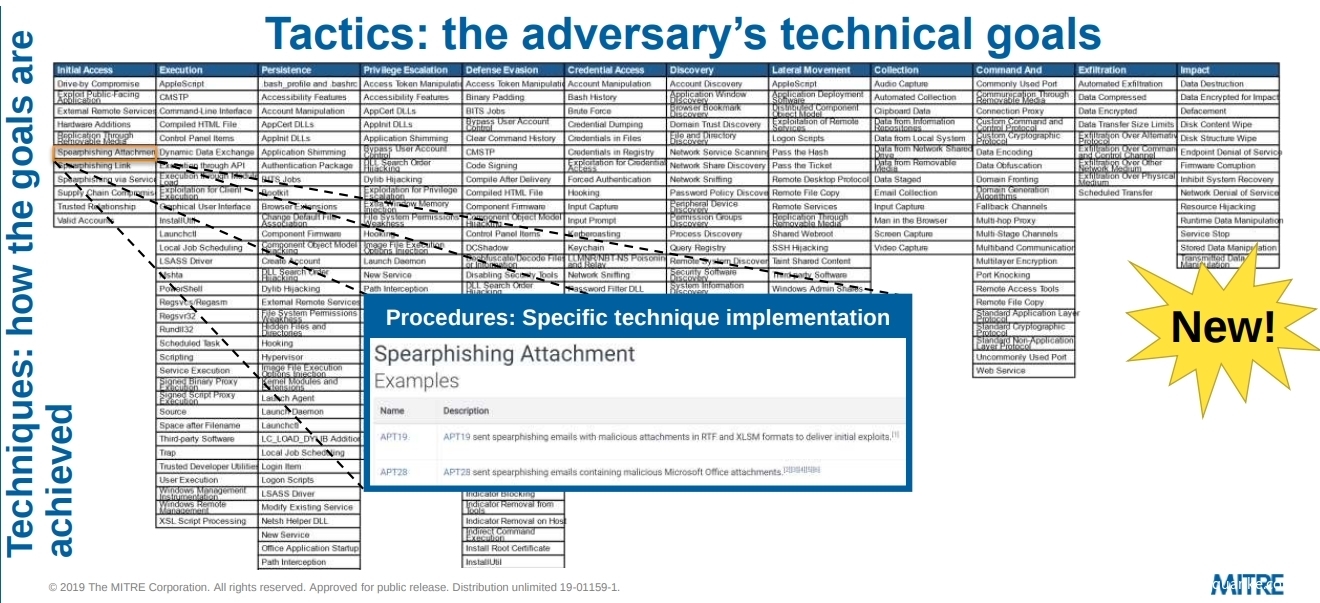

ATT&CK模型中的TTP(战术、技术和过程)及它们之间的关系。

TTP的定义:(来源:美国国家标准技术研究所)

TTP即对手的行为。战术是对此行为的最高级别描述,而技术在战术的上下文中提供更详细的行为描述,而过程是在技术的上下文中更低级别,更详细的描述。

– 战术:对手的技术目标(如,横向移动)

– 技术:如何实现目标(如,PsExec)

– 过程:具体技术实施(如,使用PsExec实现横向移动的过程)

举例:

如果攻击者要访问的网络中的计算机或资源不在其初始位置,则需借助“横向移动攻击”战术。比较流行的一种技术是将Windows内置的管理共享,C$和ADMIN$,用作远程计算机上的可写目录。实现该技术的过程是利用PsExec工具创建二进制文件,执行命令,将其复制到远端Windows管理共享,然后从该共享处开启服务。另外,即使阻止执行PsExec工具,也不能完全消除Windows管理共享技术的风险。这是因为攻击者会转而使用其他过程,如PowerShell、WMI等工具。

威胁知情的防御强调:了解对手(Who)的战术(Why)、技术(How)和过程(TTPs)是成功进行网络防御的关键。因此我们可以通过ATT&CK™模型来对攻击者的TTP进行检测、防御和响应。

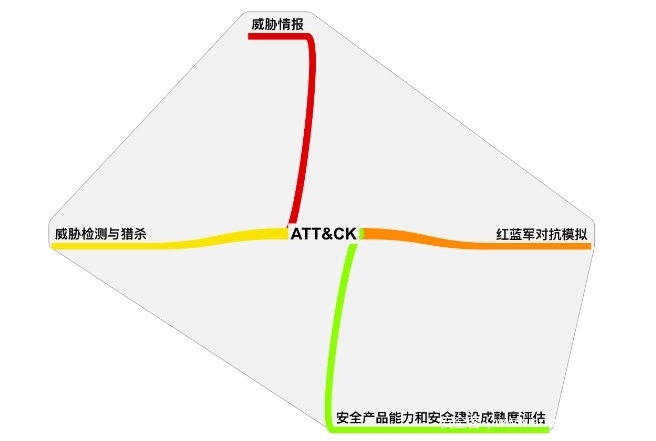

笔者将通过四篇文章来进行详细讨论:

– 威胁情报- 威胁检测与猎杀- 红蓝军对抗模拟- 安全产品能力和企业安全建设成熟度评估

4.附录:MITRE ATT&CK™模型中的Groups和Software

Groups,用于跟踪由公共和私人组织在其威胁情报报告中报告的已知APT组织。

比如:APT3、APT29、Cobalt Group

参见:https://attack.mitre.org/groups/

Software,指对手使用的工具(tools),实用程序(utilities)和恶意软件(malware)。

工具(tools):比如:PsExec, Metasploit, Mimikatz

实用程序(utilities):Net, netstat, Tasklist

恶意软件(malware):PlugX, CHOPSTICK

参见:https://attack.mitre.org/software/

5.致谢!

此次写作的初衷:集业界众安全专家的智慧,系统、全面地介绍以下主题,

– ATT&CK™

– 威胁情报

– 威胁检测和威胁猎杀

– 红蓝军对抗模拟

笔者在写作的过程中,深感要实现这个目标十分艰巨!因此,把目前所学、所思记录下来,后续再完善。

此次写作参考了以下安全团队及个人的研究成果,(排名不分先后)

安天(Cert)

Freddy Dezeure

Katie Nickels@MITRE

Sergio Caltagirone@Dragos

肖岩军@NSFOCUS

小强

余凯@瀚思科技

Viola_Security

ZenMind

汪列军@奇安信威胁情报中心/360威胁情报中心

(Corelight Labs、Reservoir Labs、Red Canary、Endgame、FOX IT、SpecterOps Team、Sqrrl、FireEye、

Awake Security、Gigamon Applied Threat Research Team、SANS Institute、Cisco Talos、Proofpoint等)

特别说明:此专栏绝非笔者一人之力所能成,没有各位同行的无私分享,此专栏也不可能出现!

特别感谢:有幸能向周奕总@瀚思科技、袁明坤总@安恒信息、杨大路总@天际友盟请教,受益匪浅!

每个人的知识、能力和视野终归有限,恳请安全行业的前辈、兄弟姐妹批评指正!

发表评论

您还未登录,请先登录。

登录