近日,Metasploit发布了今年最火爆的漏洞利用:CVE-2019-0708,Bluekeep的EXP,一个在未来必将蠕虫化的网络武器级别的漏洞,虽然本次针对的系统版本较少,但是前些日子发布的一个针对该漏洞的新方法,如果结合了,做到影响版本通杀并不是没有可能,因此持续关注即可。

并在其博客发布了相关文章

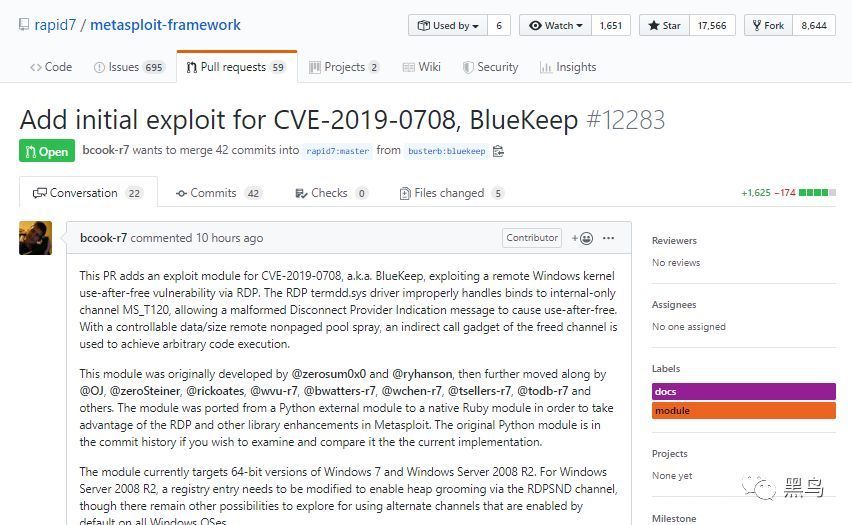

而本次,Metasploit发布CVE-2019-0708(也称为BlueKeep)的初始公共漏洞模块exploit模块的初始PR仅针对64位版本的Windows 7和Windows 2008 R2。

The RDP termdd.sys driver improperly handles binds to internal-only channel MS_T120, allowing a malformed Disconnect Provider Indication message to cause use-after-free. With a controllable data/size remote nonpaged pool spray, an indirect call gadget of the freed channel is used to achieve arbitrary code execution.

▲https://github.com/rapid7/metasploit-framework/pull/12283

该模块建立在贡献了Metasploit工具的BlueKeep扫描模块的zerosum0x0的代码基础上。Metasploit的漏洞利用改进的通用RDP协议库,以及增强的RDP指纹识别功能,这两项都将使Metasploit用户和贡献者远远超出BlueKeep扫描和利用的范畴。

默认情况下,Metasploit的BlueKeep漏洞仅识别目标操作系统版本以及目标是否可能易受攻击。该漏洞目前不支持自动定位; 它要求用户在尝试进一步利用之前手动指定目标详细信息。如果模块在利用期间中断,或者指定了不正确的目标,则目标将以蓝屏崩溃。

用户还应注意,漏洞利用的某些元素需要了解Windows内核内存的布局方式,这取决于操作系统版本和底层主机平台(虚拟或物理); 用户当前需要正确指定目标主机,才可以成功运行漏洞利用程序。

并且针对Windows的服务器版本进行测试,还需要非默认配置才能成功利用 ,需要修改注册表项以通过RDPSND通道启用heap grooming,但仍有其他可能性来探索使用在所有Windows操作系统上默认启用的备用通道从而利用。将来可能会去除此限制。

验证过程如下

1、启动 msfconsole

2、 use exploit/rdp/cve_2019_0708_bluekeep_rce

3、 set RHOSTS 定位主机(x64 Windows 7或2008 R2)

4、 set PAYLOAD 以及所需的相关选项

5、 set TARGET 根据您的环境选择更具体的目标,

设置目标的机器架构,物理机,Virtualbox,VMware和Hyper-V都有,这一步很重要,是虚拟机还是物理机都会影响最终效果,

6、验证您是否获得了shell

7、验证目标不会蓝屏崩溃

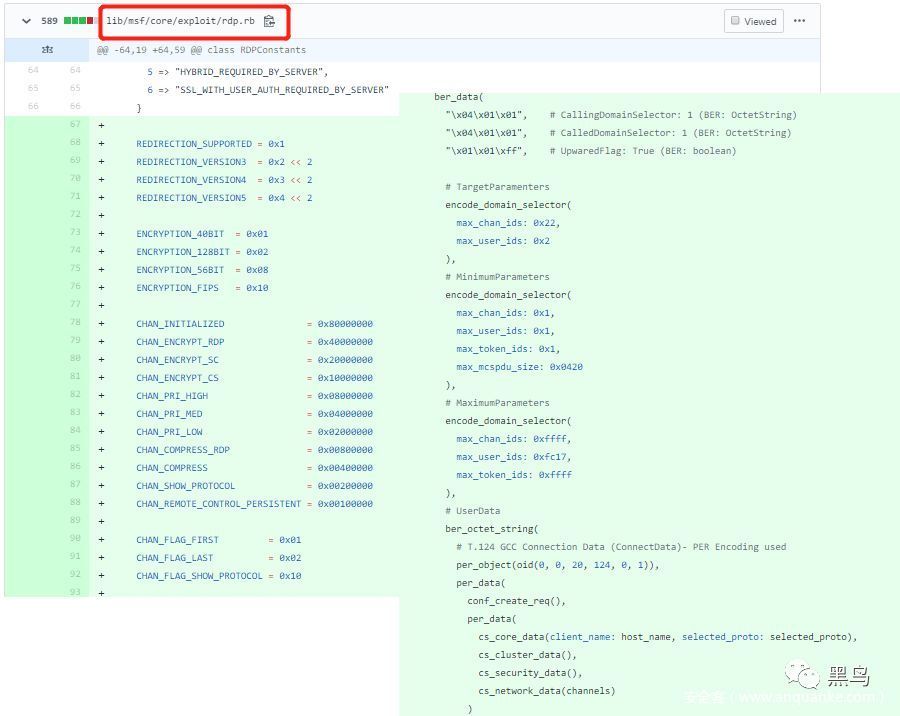

其中关键利用代码可见给出的链接

▲https://github.com/rapid7/metasploit-framework/pull/12283/files

操作为常规操作,命令都在图片里面了。

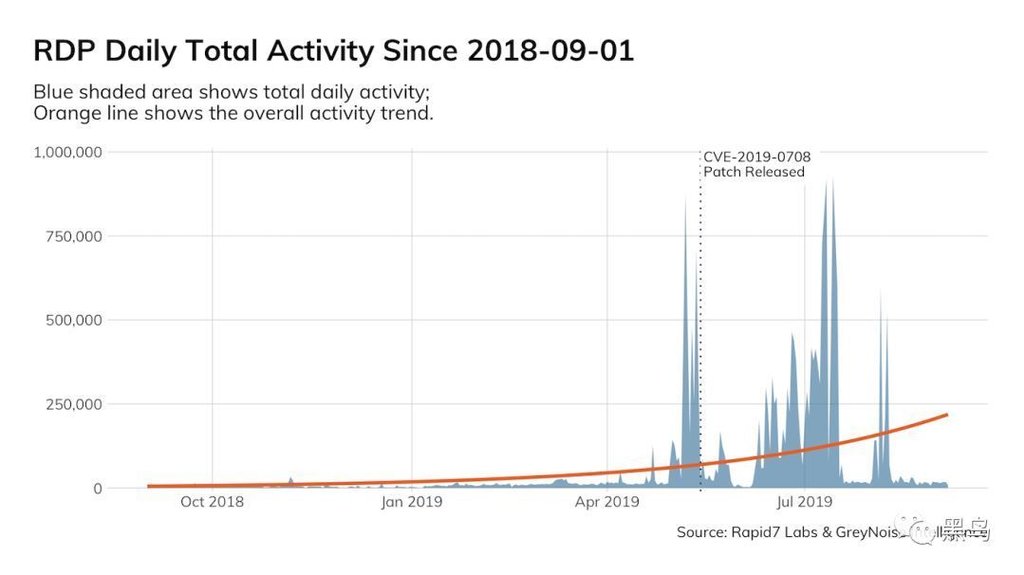

最后,下图为针对RDP的攻击活动趋势图,可见,这个EXP的发布将会使得活动更为加剧,且行且珍惜。

参考链接:

https://blog.rapid7.com/2019/09/06/initial-metasploit-exploit-module-for-bluekeep-cve-2019-0708/

还有就是下面这个帖子汇聚了从昨晚到现在的关于漏洞的新情况,需要的同学可以持续关注

https://blog.csdn.net/sun1318578251/article/details/100591090

发表评论

您还未登录,请先登录。

登录