2019年10月26日,由360信息安全中心0kee Team 自主开发的域安全入侵感知系统——360WatchAD正式对外开源,成为国内域安全检测领域的开拓者。

什么是360WatchAD?

360WatchAD是360公司在面临高级域渗透活动的威胁下,研发出的一款威胁检测产品。适用于基于Windows域构建的企业内网。通过对域控服务器数据的即时分析,360WatchAD能够及时准确发现高级域渗透活动,检测覆盖内网攻击杀伤链大部分手法。

本产品作为内部安全防线的最后关键一环,可让企业具备针对公司级别高级域渗透活动的感知与预警能力,加固基于windows域的办公网安全。

工作原理

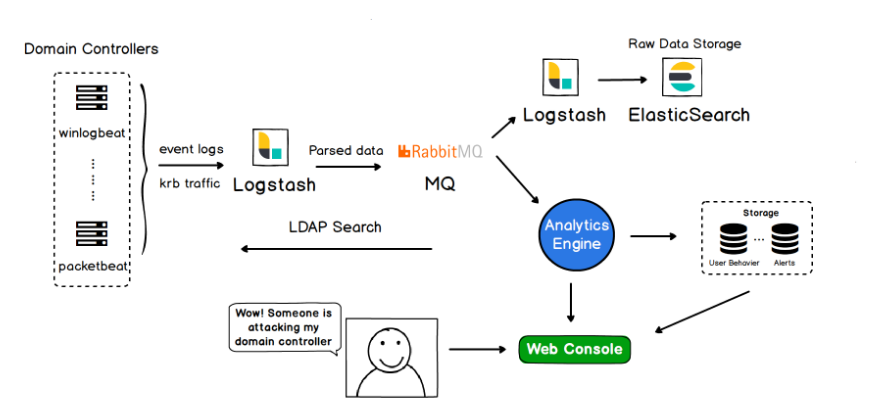

WatchAD收集所有域控上的事件日志和kerberos流量,通过特征匹配、Kerberos协议分析、历史行为、敏感操作和蜜罐账户等方式来检测各种已知与未知威胁,威胁检测项覆盖了目前大部分常见的内网域渗透手法。

检测功能

信息探测

使用SAMR查询敏感用户组、使用SAMR查询敏感用户、蜜罐账户的活动、PsLoggedOn信息收集

凭证盗取

Kerberoasting(流量)、AS-REP Roasting、远程Dump域控密码

横向移动

账户爆破、显式凭据远程登录、目标域控的远程代码执行、未知文件共享名、Kerberos票据加密方式降级(流量)、异常的Kerberos票据请求(流量)

权限提升:

ACL修改、MS17-010攻击检测、新增组策略监控、NTLM 中继检测、基于资源的约束委派权限授予检测、攻击打印机服务 SpoolSample、未知权限提升、MS14-068攻击检测(流量)、Kerberos约束委派滥用(流量)

权限维持

AdminSDHolder对象修改、DCShadow攻击检测、DSRM密码重置、组策略委派权限授予检测、Kerberos约束委派权限授予检测、敏感用户组修改、域控新增系统服务、域控新增计划任务、SIDHistory属性修改、万能钥匙-主动检测、万能钥匙-被动检测(流量)、黄金票据(流量)

防御绕过

事件日志清空、事件日志服务被关闭

核心优势

检测覆盖广,准确度高

360WatchAD检测的维度覆盖了整个内网攻击杀伤链的大部分常见攻击手法。从横向移动到权限提升,从凭证窃取到后渗透权限维持,我们监控了高级域渗透活动的完整过程;并且可从多个维度的数据进行关键点分析,确保攻击者无法绕过我们的检测。360WatchAD最后生成的高质量告警内容,每一条都对应不同程度威胁,方便运营人员及时处理。

兼容性好,轻量化部署

360WatchAD仅在所有域控服务器上安装数据收集终端,对整个办公网域环境和网络环境没有任何影响,不改变现有网络架构,不做任何侵入式部署,收集终端对域控服务器的负载控制在极低的范围内。360WatchAD兼容从Windows 2008之后的所有版本服务器,部署要求极其简单,只需在域控安装agent,连通域控所在网络,配置安装检测引擎即可。

应用场景

抵御高级域渗透威胁

【问题】:没有产品监控内网高级域渗透活动。

企业不是没有被入侵,而是不知道已经被入侵到了内网。用户数据是否遭到窃取?高级管理人员域账号是否被黑客控制?机密邮件和公司战略是否泄露?内网安全的重要性远大于边界业务安全。业务遭到入侵影响范围是几台服务器,而内网被入侵影响范围是整个公司。

【解决】:360WatchAD可以全方位监控内网的域渗透活动,告警通过时间线详细展示了攻击者的具体活动,既可以及时发现入侵,也可以评估内网被入侵的程度,如是否已攻入域控,是否获取高级管理人员账户,具体入侵了哪些计算机等。

攻防演习

【问题】:攻防演习中,内网关键设施是最终目标。

攻击者一旦攻入内网,边界防御设备不再有效,目前国内没有产品能够有效阻止和检测内网的域渗透活动。内网服务器被入侵后,只能通过分析日志来尝试还原攻击手段,费时费力且没有效果。

【解决】:360WatchAD除了能有效监控内网域渗透活动,还可以灵活自定义分析域控日志,记录所有用户的行为,展现某用户的完整活动记录。我们的检测维度覆盖已知的绝大部分关键攻击手法,在攻防演习时,除了能及时检测攻击活动,还能有效还原攻击路径,展示攻击手法详情,提供应对建议,帮助防守方占领先机。

开源共建

GitHub:https://github.com/0Kee-Team/WatchAD

如果您有认为需要加入到WatchAD检测的攻击方法,请提issue告诉我们相关复现方式,或者提交PR,成为本项目的贡献者。

如果您发现某个检测模块有较多的误报(日均超过10条),请提issue告诉我们,或由你优化之后提交PR,成为本项目的贡献者。

发表评论

您还未登录,请先登录。

登录