大家好,我是零日情报局。

用法律打击APT,从微软开始。

最近,微软起诉了一个朝鲜背景的黑客组织Thallium(APT37),指控其从美国计算机上窃取“高度敏感信息”。

是不是有点离奇,窃取美国敏感信息,不该是FBI行动,怎么微软先发难了?

原来,Thallium组织向美、日、韩三国,包括政府雇员、智囊团、大学工作人员、关注世界和平与人权组织成员以及从事核扩散人员,发送大批量鱼叉式网络钓鱼邮件,而冒充的全都是微软域名。

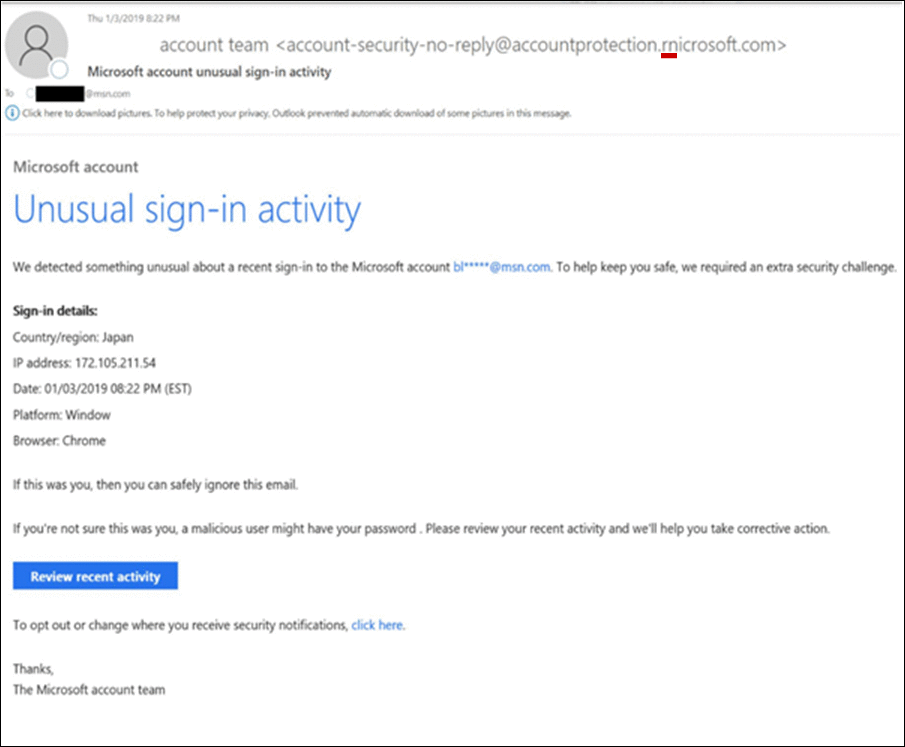

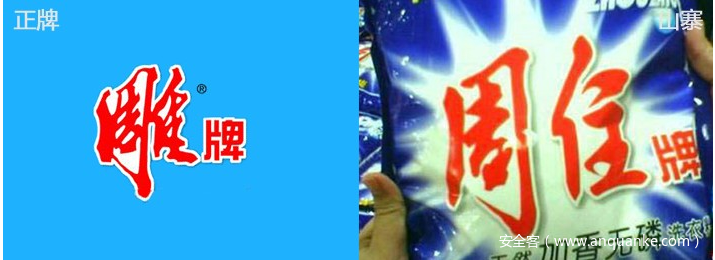

原本,微软的正确全拼是“microsoft”,但Thallium组织利用了“雕牌变周住牌”的同一原理,将字母r和n组合在一起,“microsoft”变成“rnicrosoft”。

鸡贼的Thallium组织,就是借用这样的障眼法,迷惑攻击目标,发送大量神似“microsoft.com”的钓鱼邮件。

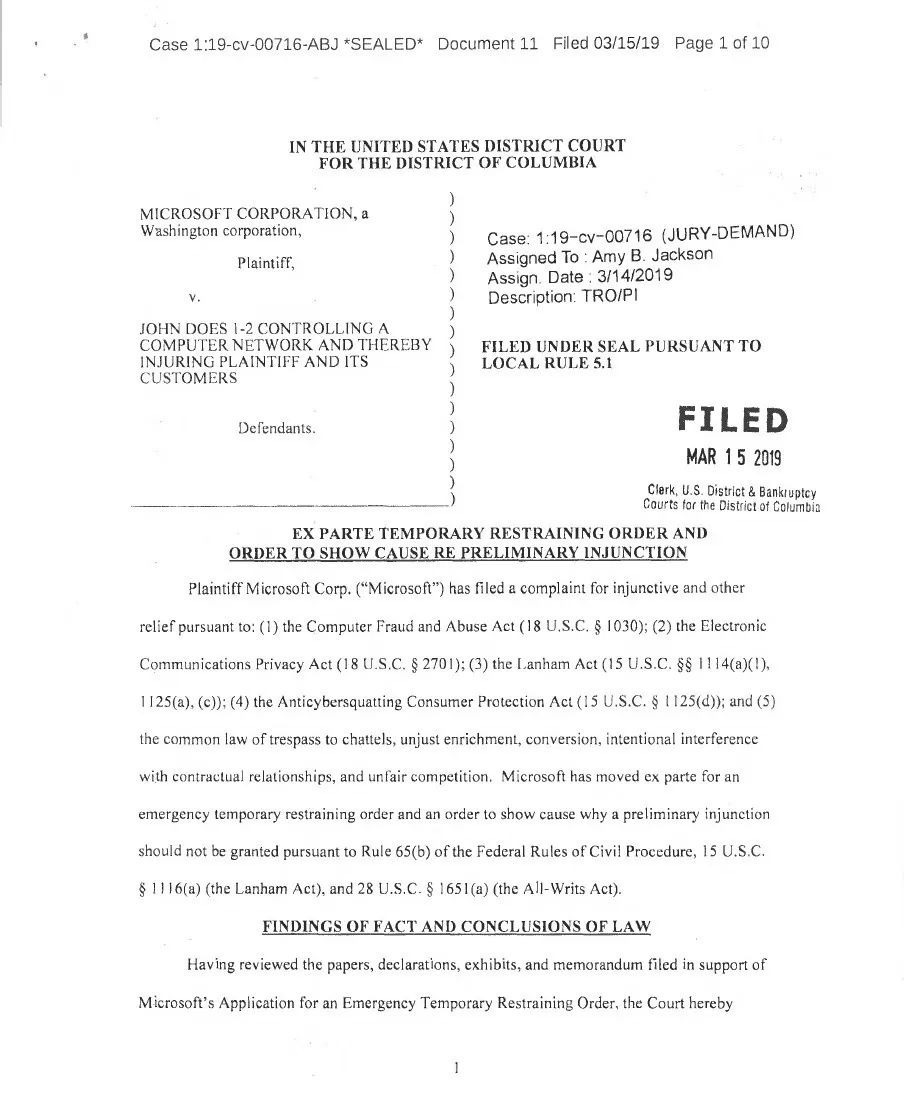

也正是这样的仿冒行为,让微软又一次胜诉,手持法院判决,直接强制接管Thallium组织使用的50 个域名,端掉这批APT域名窝点。不出意外,Thallium至少会消停三个月。

微软:专业起诉APT

起诉APT接管域名,听着有点迷,但也算是微软的惯常操作。

因为,这已经是微软第三次通过起诉,阻断外国背景黑客组织的运作,伊朗、俄罗斯APT组织,都吃过官司。

此前,微软就将俄罗斯黑客组织Fancy Bear(APT28)告上法庭,指控该 APT 组织实施计算机入侵、网络欺诈,并采用livemicrosoft[.]net rsshotmail[1].com等多个域名冒充微软产品,用于网络间谍行动。

至于判决结果,自然是微软大获全胜,直接拿着法院判决,接管84个Fancy Bear攻击活动中使用的域名。

继俄罗斯后,伊朗APT也上了被告席。2019年初,Phosphorous(APT35)组织把目光瞄准了美国现任和前任政府官员等人群的邮箱账户,预谋破坏朗普竞选连任。

持续监控Phosphorous组织近十年的微软,直接把人家告到法院。至于结果,当然是又一次胜诉,成功接管了Phosphorus用来实施网络攻击活动的99个网站域名,这个数量可比朝鲜APT组织多了近一倍。

一次损失99个域名的Phosphorous组织,到现在都没缓过来,足可见微软接管域名的杀伤力。

借法律阻断APT

稍加留意会发现,微软之所以能胜诉并顺利接管域名的关键,并不是APT攻击本身的危害,而是攻击过程中涉及了仿冒域名,也就是域名侵权。

美国网络审查中,曾出现过一部名为《打击在线侵权和假冒法案》的法案。该法案授予美国总检察长在美国联邦地区法院对造成侵犯的域名实施对物管辖权并可发出禁制令。

简单来说,就是虽然不能直接对APT攻击判刑,但只要确定域名侵权,法院就有权做出裁定,而这也是微软能够接连三次,拿到域名接管裁定的关键所在。

虽然披着域名维权的外衣,但微软接管APT攻击域名,最核心的目的其实还是阻断APT攻击。毕竟,这是最快速有效拿到APT攻击域名的办法。

虽然,接管域名并不能顺藤摸瓜,逮住APT组织成员,但至少能让APT组织短时间内,因攻击扩散路径短缺,而消停一阵子。

掐断域名打击APT

所谓域名,其实是网站的唯一名称,这就跟人的身份证一样,只不过域名还兼具品牌效应,因此难免会有冒牌“李鬼”上线。

当然,微软起诉APT组织,不止简单的“打李鬼”,关键在反制境外APT攻击上。法院判定微软接管域名,不仅意味着APT组织将无法再使用这些域名发起攻击。

微软接管域名后,还可直接分析域名流量数据,溯源APT攻击行为,至于能追到哪里,就不好说了。

此前,微软接管伊朗APT35的99个攻击域名,大半年过去该组织至今未从重创中缓过来,足可见掐断域名反制APT的成效。

零日反思

在网络空间,域名就像俗语中“打蛇打七寸”的七寸,面对APT组织的频繁骚扰,我们其实不妨学学微软。不一定要死磕在防御和洞察上,偶尔尝试些其他路子,从域名或是其他关键环节下手,反制APT攻击也许能达到事半功倍的效果。

当然,借鉴之余,也要想到域名安全可不仅是黑客组织的七寸,还是能够危及企业、国家网络安全的七寸,善用还要思辨。否则,有一天,当有人将目光聚焦在我们的域名上时,APT组织就是样板。

零日情报局作品

微信公众号:lingriqingbaoju

发表评论

您还未登录,请先登录。

登录