大家好,我是零日情报局。

在过去的一周,澳大利亚的银行和金融部门一直笼罩在“Silence Hacking Crew(沉默小组)”的攻击威胁之中。

号称是臭名昭著的“沉默小组”的攻击者通过发送电子邮件,要求澳大利亚各组织(尤其是银行和金融业相关组织)交付门罗币(XMR)加密货币。否则将遭遇DDoS攻击。

像这类始于一封威胁信,若不交付赎金就发动攻击(通常以分布式拒绝服务DDoS攻击的形式出现),这种基于利益勒索的分布式拒绝服务攻击就是所谓的RDoS(赎金拒绝服务)攻击。

那么,今天零日就和大家聊聊这类攻击的活动情况。

RDoS攻击的活动轨迹

RDoS攻击是一种尚算新兴的攻击方式,而冒充世界级黑客组织的名号发动RDoS(赎金拒绝服务)攻击,我相信大家肯定对此觉得匪夷所思。

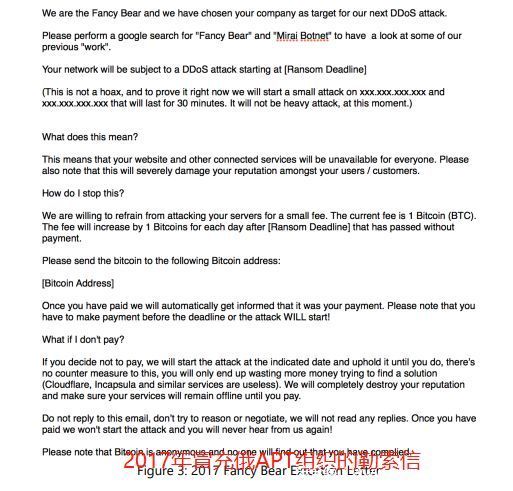

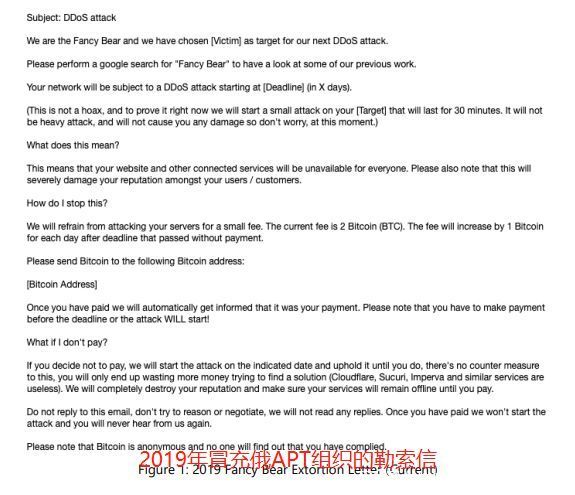

然而这类勒索手法,早在2017年就有迹可循,也曾在2019年活跃一时。

2017年,正是此类赎金团伙活跃达到顶峰的一年,这些团伙要么冒充世界知名的黑客组织,如Anonymous,Armada Collective,New World Hackers和Fancy Bear,要么模仿顶级黑客组织自己取名,然后向目标发送勒索信。

此时的大部分犯罪团伙都只是“虚张声势”,他们并没有发起DDoS攻击等大规模攻击的实力,骗钱全靠名头,是实打实的“江湖骗子”。

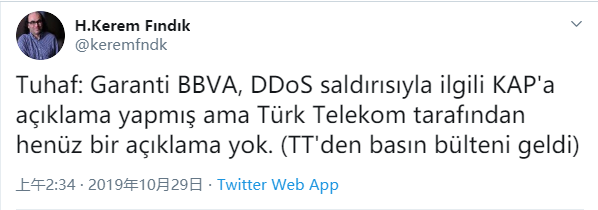

2019年10月,全球银行、金融业相关的多个组织再次遭遇RDoS攻击。其中,土耳其电信巨头TürkTelekom、最大的私人银行之一Garanti BBVA因网络攻击中断了部分服务,南非几家互联网服务提供商(ISP)遭遇了持续两天的DDoS攻击、系统一度瘫痪。

同样是冒充顶级黑客组织,同样是威胁受害目标发动RDoS攻击。不同的是,这次的犯罪团伙拥有了相当的攻击实力,往往是一边发动攻击、一边发勒索信。

对于彼时的攻击者来说,冒充厉害一点的黑客组织,不过是顺利收取赎金的助攻罢了。

而这一次,攻击者又借了个新身份,瞄准澳大利亚银行和部分金融机构。很快,澳大利亚网络安全中心(ACSC)就戳破了攻击者的伪装。

几乎可以肯定的是,攻击者并非曾打劫过东欧、南非等地银行数百万美元的“沉默小组”。目前看来,澳大利亚银行只是虚惊一场,并未受到任何DDoS攻击。

RDos活动的攻击分析

尽管发起RDoS攻击的攻击组织身份未明,且不能确定前后攻击是同一组织所为,但大家都能注意到,这类RDoS攻击以金融业为主要目标,且具有一定的杀伤力。

为什么会对RDoS攻击如此警惕?大家可千万别被以往的案例误导,以为这类攻击只是以恐吓手段为主,单看2019年的攻击情况就知道,随着技术的发展,攻击者也具备了瘫痪网络的实力。

下面零日根据2019年Radware的攻击报告,大致分析了RDoS攻击具体情况。

攻击组织首先选定受害目标一个特定的IP地址作为示例攻击目标,表明攻击者有能力对目标网络进行最大程度的攻击。

图:Radware关于2019年RDoS攻击的报告内容

根据报告内容我们可以了解到,这些团伙通常运行着自己的僵尸网络,这种类型的RDoS攻击会使受害目标遭遇持续15分钟至几个小时的网络攻击,预计会达到40-60Gbps和多个攻击矢量同时出现。

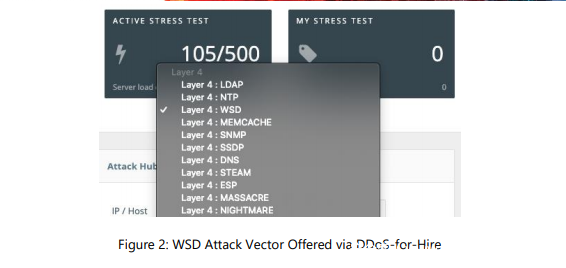

攻击载体包括SSDP\NTP\DNS\CLDAP\WSD\ARMS\SYN\ICMP等,其中,有一种新型的攻击载体吸引了大家注意,即使用Web服务动态发现(WSD)协议。

这个攻击载体于2019年初为人所知,但在2019年10月就已经被攻击组织利用。可见,攻击组织的实力也在随着各项技术的发展而进步,可不是当年只会“空手套白狼”之流。

RDoS攻击者的“计谋”

事到如今,攻击团伙仍然屡屡打着著名黑客组织的名头“招摇撞骗”,真的是他们不懂创新、只会用这一招吗?

在零日看来,绝非这样简单。如果说2017年的冒名攻击,是攻击组织无法拥有相应的攻击水平,只好出此下策。那么之后仍然沿袭老一套,一方面是利用顶级黑客组织的影响加深受害者恐惧,另一方面也有利于掩藏自己的真实身份。

目前为止,人们的确对真实的攻击者身份知之甚少。甚至以后来说,这样做更有可能是为了让受害目标以为攻击者徒有虚名而放松戒备。

虚实真假之下,掩藏着攻击者对金融业繁荣景象的觊觎之心。

对于很可能再次进入活跃状态的RDoS攻击,零日总结了以下几点建议:

1. 受害目标不要交付赎金,应及时联系网络安全公司帮助自身对抗攻击;

2. 各组织应建立有效的DDoS保护机制,如通过创建实时签名保护未知威胁与零日攻击;

3. 利用混合DDoS保护,即内部和云DDoS保护来预防实时DDoS攻击;

4. 加强异常行为、流量检测;

5. 完善网络安全应急响应计划。

零日反思

RDoS攻击作为一种新兴的攻击手法,于未来充满了无限可能。

我们可以预料到,目前破坏力有限、手段尚显粗糙的攻击者一定会提升攻击手段,或者不排除有真正顶级的黑客组织发起RDoS攻击的可能。这就好比大家耳熟能详的“狼来了”故事,如果我们此时降低警惕,终有一天将成为网络攻击之下的待宰羔羊。

零日情报局作品

微信公众号:lingriqingbaoju

参考资料:Radware 《Global RDoS Campaign – Fancy Bear》

发表评论

您还未登录,请先登录。

登录