近日,360安全大脑声称通过“Vault7(穹窿7)”和一些关联证据定位了隶属于美国中央情报局的APT-C-39组织对于我国长达十一年的网络渗透攻击。

曝光“Vault 7”的工程师被指复仇

说到“Vault 7”,得追溯到2017年3月,时年29岁的美国中央情报局(CIA)的前雇员Joshua Schulte向维基解密提供了一份CIA绝密文档——被维基解密命名为“Vault 7”并公开披露。

Joshua Schulte曾于2010年在美国国家安全局(NSA)工作了五个月,担任系统工程师,随后加入了CIA,2010年至2016年担任软件工程师。

Joshua Schulte在领英上的简历

2020年2月,Joshua Schulte迎来了联邦法庭对他的审判。他面临多项指控,包括非法收集国防信息,非法传输合法和非法拥有的国防信息,甚至拥有儿童色情制品。

检察官表示,Joshua Schulte这样的CIA工程师的工作任务就是利用对手计算机系统中的漏洞进行攻击。Joshua Schulte因与CIA管理层发生争执在两个项目上被撤销行政特权。由于对CIA感到不满,他在离职前精心策划并掩盖了窃取机密的行为。

Joshua Schulte的一系列行动,包括从其中央情报局工作站删除计算机日志,并恢复该机构剥夺他的管理员特权。在随后的几个月中,他对维基解密进行了数十次搜索,并对他的泄密是否被发表感到“痴迷”。

Joshua Schulte被检察官描述成一个愤怒而充满怨气的前雇员,他想利用偷走的数据与他的管理层谈判。

Joshua Schulte的辩护律师反驳称,Joshua Schulte是爱国者,检察官仍未提出证据,证明是他窃取了数据。CIA对内部访问的信息保护做得很差,以至于CIA的数百名员工都可以访问它,并且该信息很容易受到外部承包商甚至其他国家的攻击。她表示,为期四周的审判暴露了该机构内部令人震惊的安全漏洞。

检察官表示:“Joshua Schulte 并不是爱国者,他充满了愤怒,为了报仇犯下了破坏国家安全的罪行。”

目前案件正在审理中,尚未宣判。

CIA历史上最大的机密泄露

“Vault 7”泄露事件被称为CIA历史上最大规模的机密泄露。

2017年3月7日,维基解密曝光了CIA 机密文档“Vault 7”。“Vault 7”的第一部分 “Year Zero”文档,收录来自 CIA 总部(弗吉尼亚州兰利市网络情报中心)的 8,761 个文档和文件。泄密内容大部分是黑客武器库,包括恶意程序、病毒、木马、有攻击性的 0-day exploit、恶意程序远程控制系统和相关文件。文档记录了CIA全球秘密黑客活动的范围和方向,包括入侵 iPhone、Android手机、三星电视机进行监听等,相当于解密了 CIA 全部的黑客能力。

2017年11月9日,维基解密再次声称,将继续曝光命名为Vault8的新一系列CIA网络武器,该曝光项目将会涉及大量CIA网络武器的控制端源码和后端开发架构信息,其中还会包括Vault7中已经曝光的某些CIA黑客工具。维基解密还表示,为了不造成其它安全影响,Vault8曝光项目中将不涉及任何0day漏洞。Vault8的披露将有利于调查记者、取证专家和公众更好地了解中情局开展秘密活动的一些基础设施。

“Vault 7”曝光的那些网络武器

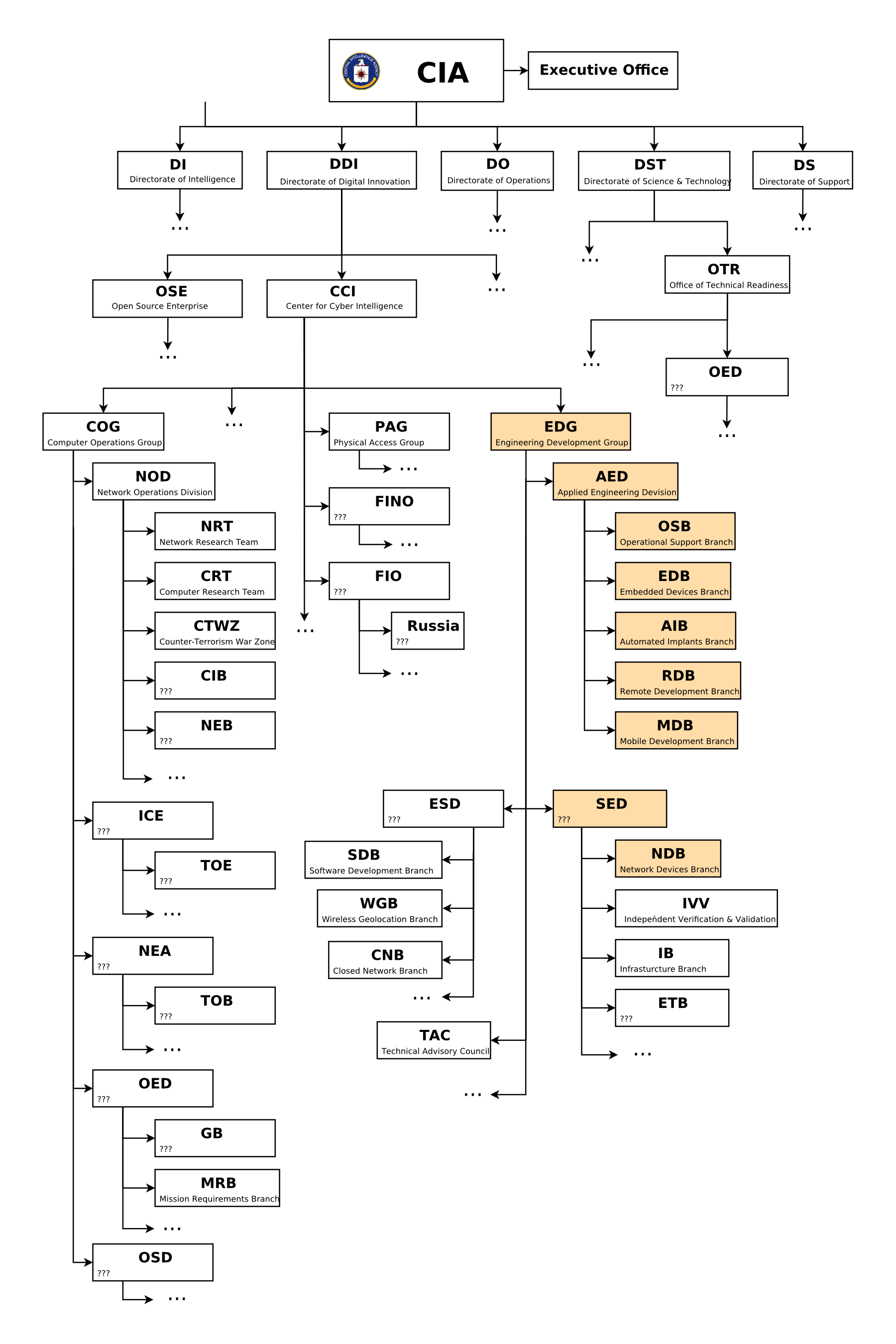

“Vault 7”主要曝光了EDG 及其下属部门EDB、RDB、OSB、AIB、MDB等的工作任务和网络武器(下图中黄色部分)。

CIA族谱图

EDG 负责开发、测试所有后门程序、漏洞 exploit、恶意 payload、木马程序、病毒以及 CIA 在全球秘密行动中使用的其他类型的恶意程序,并为这些恶意内容的实际操作提供支持。

EDB(嵌入式研发部门)

Embedded Development Branch(EDB,嵌入式研发部门),该部门负责对电话、工作站电脑、智能电视等目标设备进行入侵破解或植入内置工具,手段可以算是软硬兼施。

网络武器包括:Pterodactyl、SparrowHawk、DerStarke、GyrFalcon、SnowyOwl、HarpyEagle、BaldEagle、MaddeningWhispers、CRUCIBLE、YarnBall、GreenPacket、QuarkMatter、Weeping Angel、Hive、Honeycomb、CutThroat、Bee Sting等

RDB(远程研发部门)

Remote Development Branch(RDB,远程研发部门)这个小组维护一个网络攻击模式库,该模式库搜集、总结了之前使用过的攻击方式和技术,例如Hacking Team事件中泄露的代码和俄罗斯使用的技术。拥有了庞大数量的模式库之后,新发起网络攻击时,就可以采取模仿,混淆等多种战术,达到迷惑敌人,隐藏自己的目的。

网络武器包括:Umbrage 、ShoulderSurfer等

OSB(行动支持部门)

Operational Support Branch(OSB,行动支持部门),除了维护一些有用的软件工具之外,OSB部门还针对一些个别行动目标开发了通用的解决方案,这其中就包括一些对Windows系统和手机APP的入侵工具。

网络武器包括:Time Stomper、Munge Payload、Magical Mutt、Flash Bang、RickyBobby、Fight Club、Melomy DriveIn、Rain Maker、Improvise、Basic Bit、Fine Dining、HammerDrill等

AIB(自动植入部门)

Automated Implant Branch(AIB,自动植入部门),该部门负责一些植入类木马远控程序的研发,虽然涉及的大部分黑客工具未给出具体说明,但从部分曝光工具可以窥见其大概意图。

网络武器包括:Frog Prince、Grasshopper、Caterpillar 、AntHill、The Gibson、Galleon等

MDB(移动研发部门)

Mobile Development Branch(MDB,移动研发部门)该部门主要负责远程入侵智能手机,并能将受害者的地理位置、音频信息、文本信息发送回 CIA 服务器,甚至还能激活受害者手机的照相机和麦克风。

相关网络武器vault7中无介绍。

NDB(网络设备部门)

Network Devices Branch(NDB,网络设备部门),主要进行大量的测试和分析工作。

网络武器包括:AfterMidnight、Packrat、RoidRage、The.Net、Philosoraptor、Marble Framework、Kraken、Fluxwire等

据了解,对我国渗透攻击长达11年的APT-C-39组织就多次使用了其中的Fluxwire,Grasshopper等专属网络武器:

Fluxwire:(APT-C-39组织使用的网络武器)一个计算机后门程序,与网民一般会遇到的木马、后门程序不同,它是一个大型、复杂的国家级网络攻击平台,可以攻击控制Windows、Linux、MacOS等所有主流操作系统及软硬件设备。Fluxwire系列武器的目的是稳定且隐蔽地控制各类电子设备,伺机而动发起网络攻击,窃取我国相关单位的机密情报。

Grasshopper:(APT-C-39组织使用的网络武器)主要针对 Windows 系统进行入侵控制,是一套具备模块化、扩展化、免杀和持久驻留的恶意软件综合平台。CIA特工在实施入侵攻击之前,可以使用Grasshopper对目标系统进行相关信息探测分类,如操作系统类型、杀毒软件和其它相关技术细节,之后,使用Grasshopper平台自动将这些参数组合成针对特定目标的恶意软件。为了完成定制化恶意软件的配置,Grasshopper程序使用了基于规则的定制化语言进行开发配置,完成相关配置探测之后,Grasshopper会自动生成一个Windows客户端的恶意安装程序,方便现场特工进行安装运行。

本文由安数网络编译整理

发表评论

您还未登录,请先登录。

登录