国外一项新的网络安全研究显示,黑客可以在计算机完全物理断网的情况下窃取本地数据。

研究来自以色列内盖夫本古里安大学的网络安全研究人员Mordechai Guri博士,他演示了一种新型恶意软件,可以从带有电源设备的计算机中,绕过气隙系统和音频隔离系统,在物理断网状态下窃取高度敏感数据。

研究名为“ POWER-SUPPLaY ”,顾名思义与计算机电源有关,该研究基于一系列对电磁、声、热、光学隐蔽通道甚至电力电缆的利用进行攻击。

从热传感、风传感到声波传感

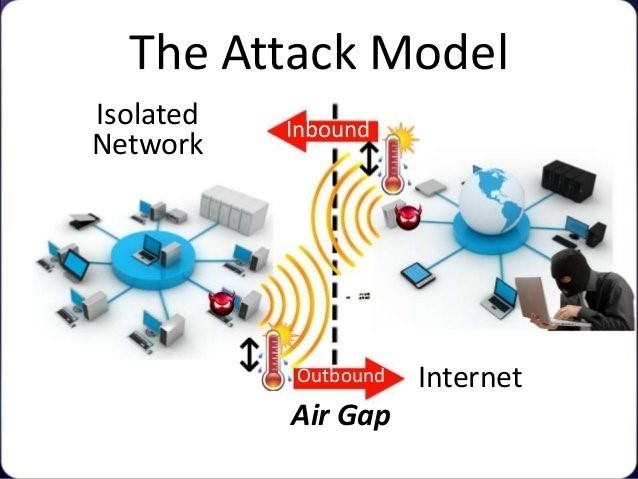

气隙系统(air-gapped)是指将计算机设备与互联网以及任何连接到互联网上的其他计算机设备进行隔离。这种技术的使用范围仅限于要求高度安全的数据获取过程。

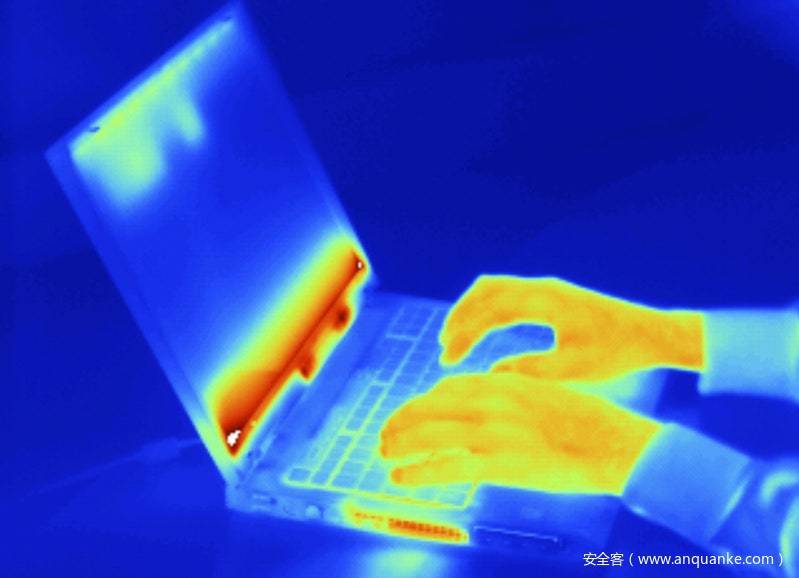

早前,以色列内盖夫本古里安大学的研究人员研究出仅使用电脑散热,以及内置热传感器,从气隙系统中电脑获取数据的方法,他们将这种攻击方式称为BitWhisper。

其原理是计算机在工作时会因工作内容的不同,产生不同的热量,除了CPU、GPU以及其他主板组件外,系统下载文件、视频或者上网时都会通过消耗电能而产生能量。电脑内部会内置许多温度传感器来检测热波动,并触发内部风扇冷却系统的开启或关闭。

同样是攻击气隙系统,最新的“POWER-SUPPLaY”攻击方法有何玄妙之处?

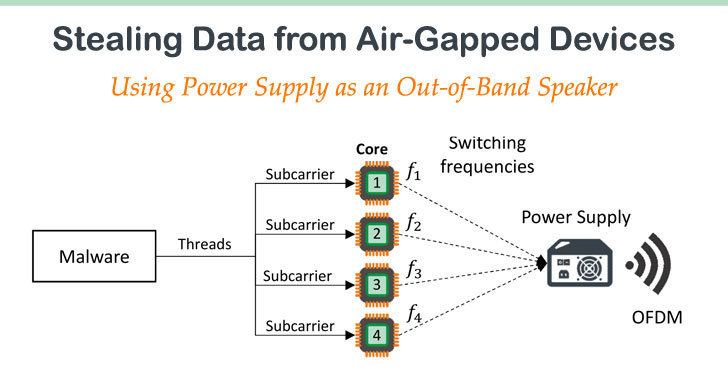

Mordechai Guri博士表示:我们开发的恶意软件可以将气隙系统的计算机电源设备(PSU)作为功能有限的外辅助扬声器,使其发出声音信号,并发送到“监听”的智能手机。

具体的方法涉及到一个可以改变CPU负载的恶意软件和一部手机。

恶意软件操纵着CPU的负载,以控制其功耗和电源的内部开关频率,进而使电源中的变压器和电容器产生声音信号,并在其上调制二进制数据,而旁边5米范围内的手机则可以接受这些数据,从而达到传送数据的目的。

该技术能够在0-24khz的频带中产生音频音调,并从计算机电源播放音频流(例如WAV),而无需音频硬件或扬声器。

更令人震惊的是,该方法可以在普通的用户模式下进行攻击,不需要物理访问硬件或root特权,不需要调用特殊的系统权限,因此具有极高的回避性。

通过这种方法,黑客可以利用不同类型的计算机,包括PC工作站、服务器、甚至没有音频硬件的嵌入式系统和IoT设备,使整个物联网变得不堪一击。

当然,这个方法实施起来也限制颇多,包括需要在计算机上运行恶意软件或者代码;最大传输速率为50 bits每秒意味着传输耗时比较长;5米的距离要求使黑客只能通过某种社工手段靠近系统,而不能真正以“远程”方式攻击。

这不是内盖夫本古里安大学第一次展示从物理断网的情况下窃取数据的方法。在过去的几年中,他们展示了利用风扇振动、散热量、硬盘驱动器LED、红外摄像头、磁场、电源线、路由器LED、 扫描仪、屏幕亮度、USB设备以及硬盘和风扇发出的声波来无声窃取数据的技术。

Mordechai Guri博士的另一项研究“Air-ViBeR”,就是利用机箱内调速风扇发出特定的振动来传送数据。

气隙旁路与跨设备跟踪

能够控制设备CPU工作负载的恶意软件可以准确地操控电源产生可听见和不可听见的声音,甚至可以播放歌曲“ Happy Birthday”。

当然,目标是悄悄窃取数据的恶意软件不会播放任何引起注意的声音。取而代之的是,它将在两个或多个不同的频率上播放可听见或不可听见的声音,每个频率代表一个0比特,一个1比特或一系列比特(例如00、01、10、11),这些比特将被接收机捕获。

接收方智能手机可能是攻击者所有的,也可能是属于目标组织中某人的受感染设备。

这种攻击破坏隐私的一个后果是跨设备跟踪,因为该技术使恶意软件能够捕获受感染系统上的浏览历史记录并将信息发送给接收者。

作为对策,研究人员建议在禁止使用手机或其他电子设备的受限区域中对敏感系统进行分区。安装一个入侵检测系统来监视可疑的CPU行为,并设置基于硬件的信号检测器和干扰器,都有助于抵御上文提到的秘密窃取活动。

近年来, 气隙式计算机被认为是地球上最安全的计算机,已成为研究人员的常规目标。这项新研究再次为我们敲响警钟,气隙系统已不再安全,复杂的供应链攻击可以入侵孤立的系统。

本文来源:安数网络,部分图片来自网络,如涉及侵权,请联系删除。

发表评论

您还未登录,请先登录。

登录